Naruszenie firmowej poczty e-mail (BEC) to ukierunkowany cyberatak, podczas którego cyberprzestępca podaje się za zaufaną osobę, taką jak dyrektor generalny firmy, wysyłając do określonych osób wiadomości e-mail z prośbą o pieniądze lub ujawnienie poufnych informacji. Ataki BEC wymagają od cyberprzestępcy przeprowadzenia wcześniejszego rekonesansu i gruntownego przygotowania, aby przekonująco podszyć się pod współpracownika.

Czytaj dalej, aby dowiedzieć się więcej o naruszeniu firmowej poczty e-mail oraz krokach, jakie organizacje powinny podjąć, aby zapobiec tego typu atakom.

Na czym polega działa naruszenie firmowej poczty e-mail

Przed atakiem mającym na celu naruszenie firmowej poczty e-mail cyberprzestępcy zbierają informacje dotyczące potencjalnych celów. Obejmuje to zrozumienie działania danej firmy, branży oraz struktury organizacyjnej i ma na celu zapewnienie zgodności faktów podczas ataku. Ataki BEC są zazwyczaj bardziej ukierunkowane niż inne rodzaje cyberataków, dlatego ofiarom trudniej je rozpoznać.

Po ustaleniu potencjalnej ofiary cyberprzestępcy wysyłają do niej wiadomość e-mail, udając wiarygodną osobę, taką jak współpracownik, menedżer wysokiego szczebla, dostawca lub partner.

Jeśli uda się przekonać ofiarę, cyberprzestępca wysyła pilną wiadomość e-mail, w której opowiada przekonującą historię, zwaną pretekstem. Celem tej historii jest przekonanie odbiorcy do wysłania pieniędzy lub ujawnienia poufnych informacji. W zależności od konkretnej prośby cyberprzestępcy mogą również utworzyć sfałszowaną stronę internetową, aby stworzyć pozory legalnej działalności.

Celem ataków BEC są często pracownicy średniego szczebla z dostępem do wysoce poufnych systemów i danych, tacy jak pracownicy działów finansowych lub zasobów ludzkich. Mają oni dostęp do danych osobowych (PII) innych pracowników oraz uprawnienia do dokonywania płatności. Cyberprzestępcy mogą również obrać za cel nowych pracowników, którzy nie przeszli jeszcze pełnego szkolenia z zakresu bezpieczeństwa lub nie znają w wystarczającym stopniu procedur wewnątrz organizacji.

It’s important to understand that cybercriminals carry out BEC attacks over a period of time. They will often communicate with their targets until they have a better understanding of who has access to what and when certain payments are made out to vendors. They may even attempt to compromise their target’s email account so they can pose as them to their email contacts and make launching their attack seamless.

Naruszenie firmowej poczty e-mail a wyłudzanie informacji: jaka jest różnica?

Wyłudzanie informacji to rodzaj cyberataku, w którym cyberprzestępca wykorzystuje taktyki inżynierii społecznej, aby przekonać ofiarę, że jest inną osobą, niż w rzeczywistości. Celem jest nakłonienie do ujawnienia poufnych informacji, takich jak loginy do kont lub numery kart kredytowych.

Naruszenie firmowej poczty e-mail to rodzaj ataku phishingowego nazywany spersonalizowanym wyłudzaniem informacji. Spersonalizowane wyłudzanie informacji jest atakiem wymierzonym w określone osoby lub grupy, zazwyczaj za pośrednictwem szkodliwych wiadomości e-mail. Ataki BEC różnią się od ogólnych ataków phishingowych tym, że są bardziej ukierunkowane, co oznacza, że wybrane przez cyberprzestępcę osoby zostały specjalnie wyselekcjonowane z konkretnego powodu.

Przykłady naruszeń firmowej poczty e-mail

Oto kilka przykładów naruszenia firmowej poczty e-mail:

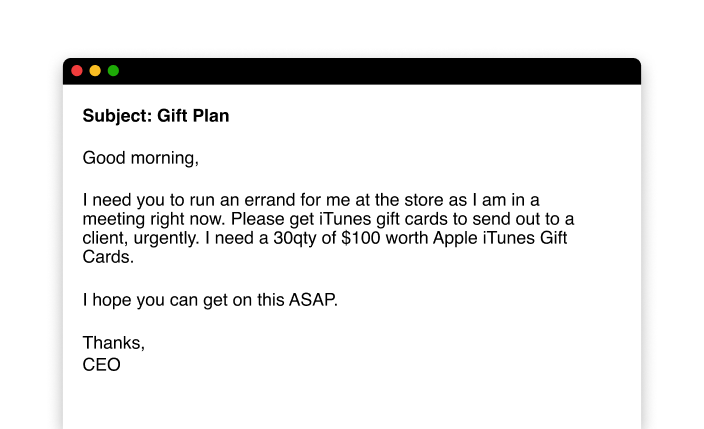

Oszustwo podszywania się pod dyrektora generalnego

Ten typ oszustwa występuje, gdy cyberprzestępca podszywa się pod dyrektora generalnego organizacji, aby zdobyć zaufanie atakowanego pracownika. Po zdobyciu zaufania potencjalnej ofiary cyberprzestępcy proszą o przesłanie pieniędzy lub udostępnienie poufnych informacji.

Jednym z bardziej znanych oszustw tego typu jest oszustwo związane z kartami podarunkowymi. Cyberprzestępca prosi ofiarę o zakup określonej liczby kart podarunkowych i podanie numerów identyfikacyjnych kart. Następnie wykorzystuje te numery, aby wymienić karty podarunkowe na pieniądze.

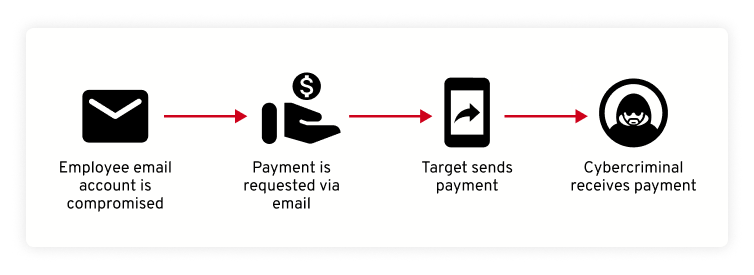

Naruszenie konta e-mail (EAC)

EAC to metoda, którą wielu cyberprzestępców stosuje podczas przeprowadzania ataków BEC. Dzięki EAC cyberprzestępcy uzyskują dostęp do konta e-mail pracownika, a następnie przeglądają listę kontaktów w poszukiwaniu potencjalnych celów, takich jak dostawcy, partnerzy lub sprzedawcy. Po ustaleniu, z kim chcą się skontaktować, cyberprzestępcy wysyłają wiadomość e-mail z prośbą o płatność za fikcyjną fakturę.

Zagrożenia związane z naruszeniem firmowej poczty e-mail

Skutki naruszenia firmowej poczty e-mail mogą być katastrofalne, jeśli organizacje nie stosują środków zapobiegawczych. Po ataku BEC organizacje ponoszą znaczne straty finansowe, szkody dla reputacji i konsekwencje prawne, które również są kosztowne.

Ze względu na znaczne potencjalne korzyści finansowe dla cyberprzestępców w przypadku powodzenia, BEC jest jednym z najbardziej rozpowszechnionych cyberataków, z jakimi borykają się organizacje. Firma Microsoft podaje, że w okresie od kwietnia 2022 r. do kwietnia 2023 r. wykryła i zbadała 35 mln prób ataków BEC. Średnio podejmowano 156000 prób ataków BEC dziennie.

Jak zapobiegać naruszeniu firmowej poczty e-mail?

Oto kilka sposobów na zapobieganie naruszeniom firmowej poczty e-mail lub ograniczenie ich skutków.

Stosowanie silnych, unikalnych haseł

Każde konto e-mail pracownika powinno być zabezpieczone unikatowym, silnym hasłem, które nie jest używane ponownie do żadnego innego konta. Zlecanie pracownikom tworzenie haseł jest ryzykowne, ponieważ często używają oni słabych haseł, które są wprawdzie łatwe do zapamiętania, ale równie łatwe do złamania.

Aby zapobiec używaniu słabych haseł, organizacje powinny korzystać z menedżera haseł dla firm. Menedżer haseł dla firm to skalowalne narzędzie ułatwiające pracownikom tworzenie i bezpieczne przechowywanie wszystkich haseł oraz zarządzanie nimi. Umożliwia ono również bezpieczne udostępnianie haseł współpracownikom lub podwykonawcom, jeśli to konieczne. Menedżery haseł dla firm ułatwiają zespołom IT przeprowadzanie audytu haseł oraz identyfikację słabych lub naruszonych.

Zobowiązanie pracowników do korzystania z MFA

Uwierzytelnianie wieloskładnikowe (MFA) to dodatkowa warstwa zabezpieczeń, którą należy zastosować do kont, jeśli jest dostępna. MFA weryfikuje tożsamość osoby próbującej zalogować się na konto. MFA uniemożliwia cyberprzestępcom dostęp do konta w przypadku naruszenia zabezpieczeń lub ataku BEC, ponieważ nie są w stanie potwierdzić tożsamości.

Menedżery haseł dla firm umożliwiają zespołom IT wymuszenie korzystania przez pracowników z MFA na kontach w celu zwiększenia ich bezpieczeństwa.

Inwestycja w rozwiązanie PAM

Zarządzanie uprzywilejowanym dostępem (PAM) odnosi się do sposobu zabezpieczania dostępu do wysoce poufnych systemów, danych i kont organizacji oraz zarządzania nim. Obejmują one systemy płac, konta administracji i inne. Ponieważ ataki BEC często ukierunkowane są na pracowników z dostępem do wysoce poufnych systemów, dla organizacji istotne są możliwości nieprzerwanego bezpiecznego zarządzania nimi, aby zapobiegać nadużyciom i naruszeniom.

Szkolenie i edukacja pracowników

Jednym z najlepszych sposobów na zapobieganie atakom BEC jest szkolenie i edukacja pracowników pod kątem najlepszych praktyk w zakresie cyberbezpieczeństwa. Poinformormuj pracowników, że nie powinni udostępniać zbyt wielu informacji w mediach społecznościowych, ponieważ cyberprzestępcy mogą wykorzystać te dane do przeprowadzania ukierunkowanych ataków. Należy również nauczyć pracowników, jak rozpoznawać ataki BEC, aby mogli ich unikać.

To tylko dwie z wielu najlepszych praktyk w zakresie cyberbezpieczeństwa, które należy omówić w ramach szkolenia i edukacji pracowników. Warto również polecić im pozostawanie na bieżąco z najnowszymi wiadomościami dotyczącymi cyberbezpieczeństwa, aby poznali najnowsze cyberzagrożenia.

Zabezpiecz się przed naruszeniem firmowej poczty e-mail

Naruszenie firmowej poczty e-mail niezmiennie stanowi zagrożenie dla organizacji bez względu na wielkość. Aby ograniczyć to zagrożenie, organizacje powinny zachować ostrożność, wdrażając środki zapobiegawcze i narzędzia cyberbezpieczeństwa, takie jak menedżer haseł oraz rozwiązanie PAM.

Jednym z rozwiązań PAM, które warto wziąć pod uwagę na potrzeby organizacji, jest KeeperPAM™. KeeperPAM łączy trzy rozwiązania w jedną ujednoliconą platformę: Enterprise Password Manager (EPM), Keeper Secrets Manager (KSM) i Keeper Connection Manager (KCM). KeeperPAM umożliwia organizacjom łatwe zabezpieczanie haseł, kluczy tajnych i zdalnych połączeń.

Aby dowiedzieć się więcej o KeeperPAM, zamów demo już dziś.