Po przejęciu numeru telefonu przez oszusta należy zablokować kartę SIM, zabezpieczyć konta w Internecie za pomocą silnych haseł i zablokować połączenia ze spamem. Przejęcie numeru telefonu umożliwia oszustom

Szyfrogram odnosi się do danych, które zostały zaszyfrowane i nie można ich odczytać. Jedynym sposobem na odczytanie zaszyfrowanych danych jest odszyfrowanie ich za pomocą klucza szyfrowania. Ponieważ szyfrogramów nie można odczytać bez zastosowania klucza szyfrowania, jest to najlepszy sposób na ochronę danych poufnych przed wścibskimi osobami i nieautoryzowanym dostępem.

Czytaj dalej, aby dowiedzieć się więcej szyfrogramach i poznać ich znaczenie w zapewnianiu cyberbezpieczeństwa.

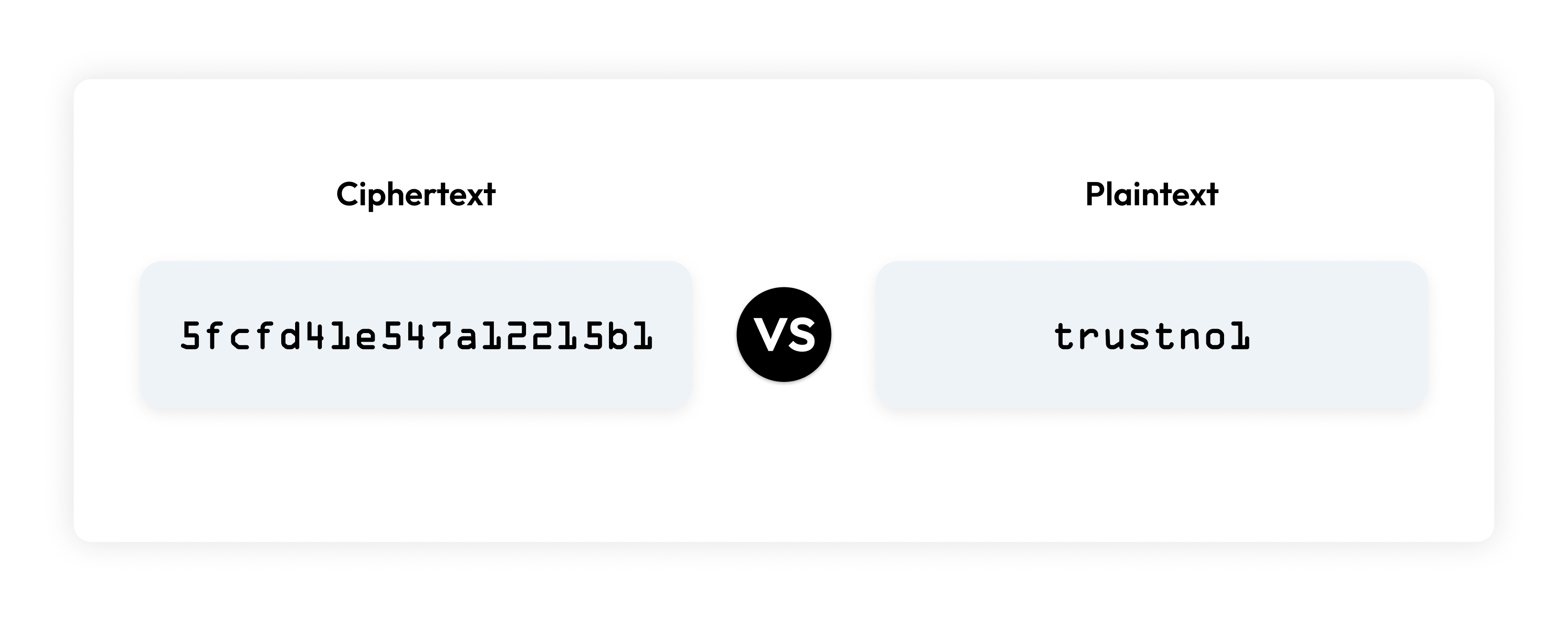

Szyfrogram a zwykły tekst: czym się różnią?

Główna różnica między szyfrogramem a zwykłym tekstem polega na tym, że zwykły tekst jest niezaszyfrowaną, czytelną wersją danych, a szyfrogram zawiera dane zwykłego tekstu po zaszyfrowaniu. Głównym celem szyfrowania jest przekształcenie danych dających się odczytać w szyfrogramy, których nieuprawnione osoby nie mogą odczytać, zmienić ani ukraść.

Znaczenie szyfrogramów w cyberbezpieczeństwie

Szyfrogramy są ważnym elementem cyberbezpieczeństwa, ponieważ powstrzymują nieautoryzowane osoby przed uzyskaniem dostępu do danych poufnych. Na przykład w sytuacji, gdy istnieje konieczność wysłania dokumentu podatkowego do firmy księgowej, ale obawiasz się, że może on dostać się w niepowołane ręce. Udostępnienie tego dokumentu za pomocą oprogramowania szyfrującego powoduje przekształcenie go w szyfrogram, co oznacza, że nie odczyta go nikt poza osobą, której został przekazany. Jest to szczególnie ważne, jeśli dokument jest wysyłany poprzez połączenie z publiczną siecią Wi-Fi. Wszelkie informacje przesyłane za pośrednictwem sieci publicznej są podatne na przechwycenie i potencjalnie naruszenie przez atakującego.

Różne rodzaje szyfrogramów

Istnieje wiele różnych rodzajów szyfrogramów, ale obecnie stosowane szyfrogramy można podzielić na dwie szerokie kategorie: szyfry z kluczem asymetrycznym i szyfry z kluczem symetrycznym.

Szyfry z kluczem asymetrycznym

Szyfry z kluczem asymetrycznym, znane również jako szyfry klucza publicznego, wykorzystują kryptografię klucza publicznego do szyfrowania i odszyfrowania danych. Kryptografia klucza publicznego składa się z pary kluczy: publicznego i prywatnego. Klucz publiczny szyfruje dane (zmienia dane w szyfrogram), natomiast klucz prywatny je odszyfrowuje (zmienia dane w zwykły tekst).

Należy pamiętać, że każdy ma dostęp do klucza publicznego, ale klucz prywatny jest tajny i jest znany tylko osobie, do której należą zaszyfrowane dane. Bez klucza prywatnego nie można ich odszyfrować.

Przykłady szyfrów z kluczami asymetrycznymi obejmują kryptografię krzywych eliptycznych (ECC), algorytm Rivest-Shamir-Adleman (RSA) i standard podpisu cyfrowego (DSS).

Szyfry z kluczem symetrycznym

Szyfry z kluczem symetrycznym, znane również jako szyfry klucza prywatnego, wykorzystują kryptografię klucza prywatnego. Zamiast wykorzystywać parę kluczy (publiczny i prywatny) szyfry klucza symetrycznego wykorzystują tylko jeden klucz do szyfrowania i odszyfrowania danych.

Przykłady szyfrów z kluczem symetrycznym obejmują zaawansowany system szyfrowania (AES), algorytm potrójnego szyfrowania danych (TDEA) i protokół TLS/SSL.

Przykłady wykorzystania szyfrogramów

Szyfrogram jest używany wszędzie tam, gdzie do ochrony informacji potrzebne jest szyfrowanie. Dwa przykłady wykorzystania szyfrogramów to menedżery haseł i dostawcy usług e-mail.

Menedżery haseł

Menedżery haseł szyfrują dane za pomocą różnych algorytmów szyfrowania. Na przykład Keeper Password Manager wykorzystuje 256-bitowe szyfrowanie AES i kryptografię krzywych eliptycznych do zabezpieczenia przechowywanych danych użytkownika. W przypadku danych w przesyle do szyfrowania danych stosowane są 256-bitowe i 128-bitowe protokoły TLS, aby zabezpieczyć dane przed atakami typu man-in-the-middle (MITM).

Menedżery haseł zabezpieczają dane użytkownika za pomocą szyfrowania, dlatego dane te są przekształcane w szyfrogram, co oznacza, że jedynym sposobem na ich odczytanie jest zastosowanie klucza szyfrowania. Bez klucza szyfrowania naruszenie tych danych przez cyberprzestępcę jest prawie niemożliwe. Dlatego zdecydowanie zaleca się stosowanie menedżerów haseł do przechowywania i udostępniania haseł, plików i innych poufnych informacji.

Dostawcy usług e-mail

Dostawcy usług e-mail, tacy jak Gmail i Outlook, szyfrują wiadomości e-mail za pomocą protokołu TLS i szyfrowania klucza symetrycznego. Szyfrowanie TLS jest stosowane do szyfrowania wiadomości e-mail podczas przesyłania, a szyfrowanie klucza symetrycznego – do wiadomości przechowywanych na serwerach dostawcy poczty e-mail.

Chociaż dostawcy poczty e-mail szyfrują dane, nie ma gwarancji, że wysyłane wiadomości e-mail pozostaną zaszyfrowane po ich odebraniu przez odbiorcę. Na przykład, jeśli odbiorca korzysta z dostawcy poczty e-mail, który nie szyfruje danych, oznacza to, że wiadomość e-mail zostanie umieszczona w skrzynce odbiorczej odbiorcy w postaci zwykłego tekstu, co może stanowić poważne zagrożenie dla bezpieczeństwa, jeśli użytkownik posługuje się w niej danymi poufnymi. Dlatego zdecydowanie zaleca się niewysyłanie prywatnych informacji, takich jak hasła, za pośrednictwem wiadomości e-mail.

Szyfruj swoje dane

Wszystkie najważniejsze dane cyfrowe powinny być zaszyfrowane, aby cyberprzestępcy nie mogli uzyskać do nich łatwego dostępu. Szyfrowanie można wdrożyć w cyfrowym życiu tylko za pomocą odpowiednich narzędzi, dlatego przedstawiamy kilka zalecanych przez nas rozwiązań.

- Menedżer haseł: menedżer haseł z silnym szyfrowaniem bezpiecznie przechowuje wszystkie najbardziej poufne dane, takie jak dane uwierzytelniające konta, dane karty kredytowej i ważne dokumenty. Najlepsze menedżery haseł mają również bezpieczne funkcje udostępniania haseł i plików, aby nie narażać danych na ryzyko naruszenia podczas ich udostępniania rodzinie, znajomym lub współpracownikom.

- Wirtualna sieć prywatna (VPN): sieci VPN szyfrują ruch internetowy i maskują adres IP, aby zapewnić bezpieczeństwo informacje o lokalizacji i aktywności użytkownika w Internecie. Jeśli kiedykolwiek zajdzie potrzeba skorzystania z publicznej sieci Wi-Fi, należy najpierw połączyć się z siecią VPN, aby nie narażać danych na ryzyko przeczytania, kradzieży lub zmiany przez osobę o złośliwych zamiarach.

Chcesz sprawdzić, jak menedżer haseł może pomóc w zabezpieczeniu danych cyfrowych za pomocą silnego szyfrowania? Już dziś rozpocznij korzystanie z bezpłatnej 30-dniowej wersji próbnej Keeper Password Manager.

Cyberbezpieczeństwo

Cyberbezpieczeństwo