Business E-Mail Compromise (BEC) ist ein gezielter Cyberangriff, bei dem sich ein Cyberkrimineller als vertrauenswürdige Person ausgibt (z. B. als CEO eines Unternehmens) und eine E-Mail an bestimmte Personen sendet, in der sensible Daten oder Geld angefordert werden. BEC-Angriffe setzen Recherchen und Vorbereitungen voraus, damit der Cyberkriminelle eine überzeugende Imitation entwickeln kann.

Lesen Sie weiter, um mehr über Business E-Mail Compromise zu erfahren und herauszufinden, was Unternehmen tun sollten, um solche Angriffe zu verhindern.

So funktioniert Business E-Mail Compromise

Bei der Durchführung von Business E-Mail Compromise (BEC)-Angriffen beginnen Cyberkriminelle zunächst mit dem Ausforschen der potenziellen Ziele. Dazu gehört es, Informationen über das Zielunternehmen, die Branche und die Unternehmensstruktur zu sammeln, um beim Angriff über die richtigen Details zu verfügen. BEC-Angriffe sind meist zielgerichteter als andere Arten von Cyberangriffen. Aus dem Grund neigen Menschen dazu, leichter darauf hereinzufallen.

Sobald Cyberkriminelle wissen, wen sie ins Visier nehmen und als wer sie sich ausgeben werden, senden sie eine E-Mail an die Zielperson, in der sie vorgeben, eine vertrauenswürdige Person zu sein (z. B. ein Arbeitskollege, ein Vorgesetzter, ein Zulieferer oder ein Partner).

Sobald ein Cyberkrimineller eine überzeugende Imitation entwickelt hat, schickt er eine dringlich erscheinende E-Mail an seine Zielperson und erfindet eine überzeugende Geschichte (auch als Vorwand bezeichnet). Die Geschichte soll die Zielperson dazu bringen, Geld oder andere vertrauliche Daten zu übermitteln. Je nachdem, was sie verlangen, richten Cyberkriminelle auch gefälschte Websites ein, um ihre Anfrage legitim erscheinen zu lassen.

Bei BEC-Angriffen sehen es Cyberkriminelle häufig auf Mitarbeiter der mittleren Ebene ab, die Zugriff auf hochsensible Systeme und Daten haben (z. B. Mitarbeiter der Finanz- oder Personalabteilung). Solche Mitarbeiter haben Zugriff auf die personenbezogenen Daten (PII) anderer Mitarbeiter und sind befugt, Zahlungen zu tätigen. Cyberkriminelle nehmen zum Teil gezielt neuere Mitarbeiter ins Visier, die erst wenige Sicherheitsschulungen absolviert haben oder die Praktiken im Unternehmen noch nicht richtig kennen.

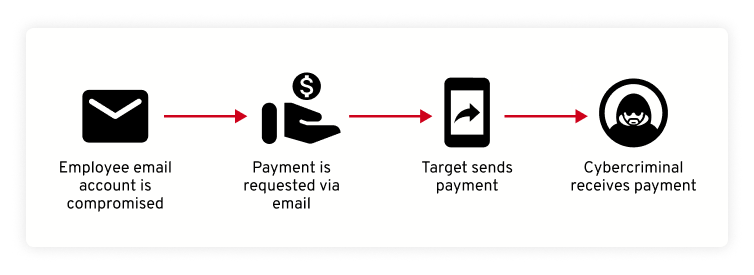

It’s important to understand that cybercriminals carry out BEC attacks over a period of time. They will often communicate with their targets until they have a better understanding of who has access to what and when certain payments are made out to vendors. They may even attempt to compromise their target’s email account so they can pose as them to their email contacts and make launching their attack seamless.

Business E-Mail Compromise vs. Phishing: Was ist der Unterschied?

Phishing ist eine Art von Cyberangriff, bei dem Cyberkriminelle Social-Engineering-Taktiken einsetzen, um ihre Opfer davon zu überzeugen, dass der Angreifer eine Person ist, die er nicht ist. So versuchen sie, das Opfer zur Preisgabe von sensiblen Daten (wie Kontoanmeldeinformationen oder Kreditkartennummern) zu bewegen.

Business Email Compromise ist eine Art von Phishing-Angriff, die als Spear-Phishing bekannt ist. Spear-Phishing zielt auf bestimmte Personen oder Gruppen ab, in der Regel durch bösartige E-Mails. BEC-Angriffe unterscheiden sich von allgemeinen Phishing-Angriffen dadurch, dass sie gezielter sind, d. h. die Einzelpersonen, auf die Cyberkriminelle abzielen, werden gezielt und aus einem bestimmten Grund ausgewählt.

Beispiele für Business E-Mail Compromise

Im Folgenden finden Sie einige Beispiele für Business E-Mail Compromise:

CEO-Fraud

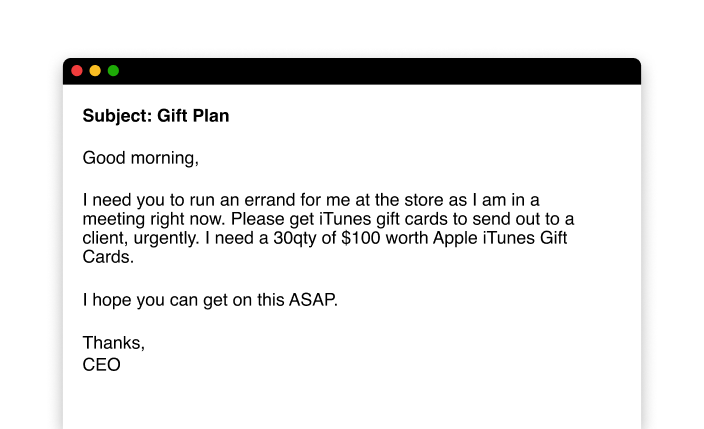

CEO-Fraud liegt vor, wenn sich ein Cyberkrimineller als CEO eines Unternehmens ausgibt, um das Vertrauen eines bestimmten Mitarbeiters zu gewinnen. Sobald er Vertrauen zu seinem potenziellen Opfer aufgebaut hat, fordern der Cyberkriminelle es auf, Geld zu senden oder vertrauliche Daten zu teilen.

Ein gängiger CEO-Fraud, von dem Sie vielleicht schon gehört haben, ist der Betrugs mit Geschenkkarten. Dabei fordert der Cyberkriminelle sein Opfer auf, eine bestimmte Anzahl von Geschenkkarten zu kaufen und ihm die Identifikationsnummern der Karten mitzuteilen. Anschließend verwendet er die Nummern, um das Geld auf den Geschenkkarten einzulösen.

E-Mail Account Compromise (EAC)

EAC ist eine Methode, die Cyberkriminelle zur Durchführung von BEC-Angriffen oft nutzen. Per EAC verschaffen sich Cyberkriminelle Zugriff auf das E-Mail-Konto eines Mitarbeiters und gehen dessen Kontaktliste durch, um nach wertvollen Kontakten wie Zulieferern, Partnern oder Anbietern zu suchen. Nachdem Cyberkriminelle ermittelt haben, wen sie kontaktieren wollen, senden sie der Person eine E-Mail, in der sie sie zur Zahlung einer gefälschten Rechnung auffordern.

Die Risiken von Business E-Mail Compromise

Die Auswirkungen von BEC-Angriffen können verheerend sein, wenn Unternehmen keine entsprechenden Sicherheitsmaßnahmen ergreifen. BEC-Angriffe können für Unternehmen mit erheblichen finanziellen Verlusten, Rufschädigung und rechtlichen Konsequenzen verbunden sein, was ziemlich kostspielig ist.

BEC ist einer der am weitesten verbreiteten Cyberangriffe auf Unternehmen, da sich Cyberkriminelle dadurch finanzielle Vorteile verschaffen. Nach Angaben von Microsoft wurden zwischen April 2022 und April 2023 35 Millionen versuchte BEC-Angriffe erkannt und untersucht. Im Durchschnitt gab es pro Tag 156.000 versuchte BEC-Angriffe.

So verhindern Sie Business E-Mail Compromise

Im Folgenden finden Sie einige Methoden, wie Unternehmen die Auswirkungen von Business E-Mail Compromise verhindern oder mindern können.

Verwenden Sie starke, einzigartige Passwörter

Jedes E-Mail-Konto von Mitarbeitern sollte ein einzigartiges, starkes Passwort aufweisen, das für kein anderes Konto wiederverwendet wird. Wenn Sie sich darauf verlassen, dass Ihre Mitarbeiter eigene Passwörter erstellen, ist das Risiko hoch, dass sie schwache Passwörter wählen, die leicht zu merken – und damit leicht zu knacken – sind.

Um zu verhindern, dass Mitarbeiter schwache Passwörter verwenden, sollten Unternehmen in einen Business Password Manager investieren. Ein Business Password Manager ist ein skalierbares Tool, das Mitarbeiter bei der Erstellung, Verwaltung und sicheren Speicherung ihrer Passwörter unterstützt. Außerdem lassen sich damit Passwörter bei Bedarf sicher mit Kollegen oder Auftragnehmern teilen. Business Password Manager erleichtern IT-Teams die Überprüfung von Passwörtern sowie die Erkennung schwacher oder kompromittierter Passwörter.

Verlangen Sie von Mitarbeitern eine Verwendung von MFA

Multifaktor-Authentifizierung (MFA) ist eine zusätzliche Sicherheitsebene, die Konten hinzugefügt werden sollte, wann immer die Option verfügbar ist. MFA prüft, ob die Person, die versucht, sich bei einem Konto anzumelden, tatsächlich die Person ist, die sie vorgibt zu sein. Im Falle einer Sicherheitsverletzung oder eines BEC-Angriffs verhindert MFA, dass Cyberkriminelle auf ein Konto zugreifen können, da sie nicht in der Lage sein werden, ihre Identität zu verifizieren.

Mit einem Business Password Manager können IT-Teams die Verwendung von MFA bei Mitarbeiterkonten durchsetzen, um diese Konten besser zu schützen.

Investieren Sie in eine PAM-Lösung

Privileged Access Management (PAM) bezieht sich auf die Art und Weise, wie Unternehmen den Zugriff auf hochsensible Systeme, Daten und Konten verwalten und schützen. Dazu gehören Gehaltsabrechnungssysteme, Administratorkonten und mehr. Da bei BEC-Angriffen häufig Mitarbeiter ins Visier genommen werden, die Zugriff auf hochsensible Systeme haben, ist es wichtig, dass Unternehmen solche Systeme stets sicher verwalten, um Missbrauch und Kompromittierung zu verhindern.

Sorgen Sie für die Schulung und Weiterbildung von Mitarbeitern

Eine der besten Methoden, um BEC-Angriffe auf Ihr Unternehmen zu verhindern, besteht darin, Ihre Mitarbeiter in Bezug auf Best Practices für Cybersicherheit zu schulen und weiterzubilden. Erklären Sie Mitarbeitern, dass sie in Social-Media-Konten niemals zu viel teilen sollten, da Cyberkriminelle die entsprechenden Informationen für gezielte Angriffe nutzen können. Außerdem sollten Sie Ihren Mitarbeitern beibringen, wie sie BEC-Angriffe erkennen können, damit sie nicht so leicht darauf hereinfallen.

Das sind nur zwei von vielen Best Practices für Cybersicherheit, die Ihre Mitarbeiter kennen sollten. Außerdem sollten Sie Ihren Mitarbeitern vermitteln, dass sie sich über neueste Nachrichten im Bereich Cybersicherheit informieren sollten, um mit den neuesten Cyberbedrohungen vertraut zu sein.

Schützen Sie sich vor Business E-Mail Compromise

Business E-Mail Compromise stellt eine Bedrohung für Unternehmen jeder Größe dar. Darum sollten Unternehmen immer auf der Hut sein und präventive Maßnahmen und Tools für Cybersicherheit wie einen Password Manager und PAM implementieren.

Eine PAM-Lösung, die Unternehmen in Betracht ziehen sollten, ist KeeperPAM™. KeeperPAM vereint drei Lösungen in einer Plattform: Enterprise Password Manager (EPM), Keeper Secrets Manager (KSM) und Keeper Connection Manager (KCM). Mit KeeperPAM können Unternehmen ihre Passwörter, Geheimnisse und Remote-Verbindungen problemlos schützen.

Fordern Sie noch heute eine Demo an, um mehr über KeeperPAM zu erfahren.