En 2023, Amazon Prime Day supuso un total de 12,900 millones de dólares en ventas en solo 48 horas. Con ofertas por tiempo limitado, muchos usuarios

La información de identificación personal (PII), de sus siglas en inglés) es cualquier dato que pueda identificar a una persona específica. Datos como su número de seguridad social le permiten contratar tarjetas de crédito, obtener un préstamo y mucho más. Se trata también de datos que es vital mantener seguros para proteger su identidad y sus datos.

Siga leyendo para obtener más información sobre qué tipos de información se consideran información de identificación personal y cómo protegerla de los cibercriminales.

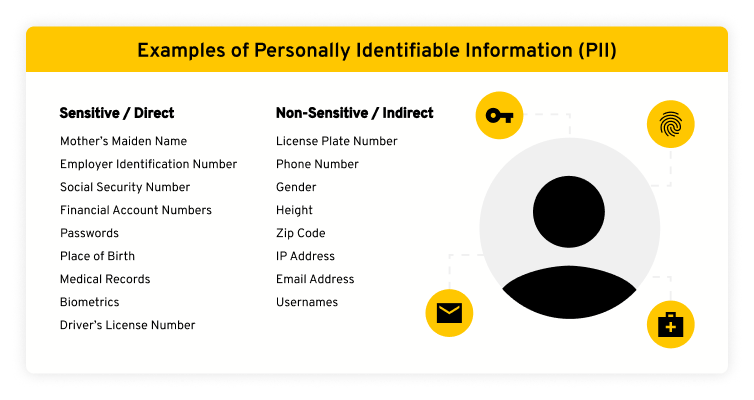

PII sensible frente a no sensible

Hay diferentes tipos de PII, conocidas como sensibles o no sensibles (también llamadas a veces directa e indirecta, respectivamente). La PII sensible o directa puede revelar su identidad sin necesidad de información adicional, pero no está disponible al público. La PII confidencial incluye el número de su licencia de conducir o su número de seguridad social. La PII sensible debe mantenerse lo más confidencial posible, lejos de cualquier persona que no tenga una necesidad legítima y confirmada para acceder a ella. La PII no sensible o indirecta es información disponible al público que sigue asociada con su identidad, pero no se puede utilizar para identificarle por sí misma. Los números de teléfono se incluyen en esta categoría.

La PII confidencial, cuando se ve comprometida y es combinada con su nombre, puede dejarle expuesto a ciberdelitos como la suplantación de identidad. La PII no sensible también puede hacerle vulnerable, especialmente cuando se combina con PII sensible.

Por ejemplo, una lista de nombres de personas que son miembros de un club de lectura podría no parecer comprometedora, pero una lista de nombres y direcciones de personas que reciben medicamentos por correo revelaría detalles sobre su historial médico, lo que les haría vulnerables a estafas médicas y otros ataques cibernéticos, en caso de filtrarse.

Ejemplos de información de identificación personal

He aquí unos ejemplos de información de identificación personal sensible y no sensible:

| Sensitive / Direct PII | Non-Sensitive / Indirect PII |

|---|---|

| Social Security number | Phone number |

| Driver’s license number | Race/ethnicity |

| Passport number | Height |

| Biometrics – fingerprints and iris scan | IP address |

| Bank account number | Zip code |

| Employer identification number | License plate number |

| Medical records | Gender |

| Credit or debit card number | Religion |

| Date of birth | Email address |

| Mother’s maiden name | Usernames |

| Criminal history | |

| Place of birth | |

| Full legal name | |

| Passwords | |

| Home address | |

La importancia de proteger la PII

Dado que la información de identificación personal se utiliza para identificarle en actividades como abrir cuentas bancarias y solicitar un carnet de conducir, una PII comprometida puede permitir a los cibercriminales cometer un fraude grave contra usted. Pueden utilizar la PII para hacerse pasar por usted y así poder realizar reclamaciones de seguros falsas, abrir cuentas a su nombre y mucho más.

Desgraciadamente, según la FTC, los estadounidenses realizaron 761 660 denuncias de fraude de estafas por impostores en 2022, provocando pérdidas de casi 3000 millones de USD.

Su PII tiene un valor económico en la dark web: su tarjeta de crédito podría valer hasta 22 USD y sus registros médicos hasta 1000 USD. Los cibercriminales tienen un incentivo para atacar a personas corrientes y vender su PII a otros cibercriminales o utilizarla ellos mismos.

Cómo robar la PII los cibercriminales

Los cibercriminales roban la PII a través de diversos métodos:

- Phishing y smishing: se trata de correos electrónicos o textos de delincuentes que se hacen pasar por una entidad oficial y solicitan acceso a su información.

- Violaciones de datos: la información personal puede quedar expuesta en la dark web a través de violaciones.

- Ataques de intermediario: este tipo de ataque intercepta su información en tránsito.

- Malware: se trata de un software malicioso que puede atacar su computadora y robar información confidencial.

- Robar credenciales: esto puede ocurrir a través de diversos métodos, incluidas las violaciones de datos. Si un cibercriminal roba sus credenciales, puede lograr acceder a cuentas como su correo electrónico, que probablemente contenga PII.

Consecuencias de la PII robada

Los cibercriminales con PII robada pueden suplantar la identidad de sus legítimos dueños, además de cometer otros tipos de delitos. El robo de PII es increíblemente común y tiene consecuencias como pérdidas económicas y suplantaciones de identidad, así como un estrés y un tiempo perdido en su recuperación, de valor incalculable.

- Como mencionamos antes, los estadounidenses sufrieron casi 3000 millones de USD en pérdidas por fraude de impostores en 2022.

- En los últimos cinco años, el FBI ha recibido quejas de estafas en Internet, que han supuesto pérdidas de 27 600 millones de USD.

- Las empresas sufren en gran medida los efectos de la vulneración de los correos electrónicos empresariales (BEC, de sus siglas en inglés), que supusieron unas pérdidas de 2700 millones de dólares en 2022.

- El 21 % de los estadounidenses han experimentado el doxing (según SafeHome).

- En 2022, más de la mitad de las empresas que sufrieron violaciones de datos gastaron más de 50 000 USD lidiando con las consecuencias. Para algunas empresas, los costes superaron 1 millón de USD (según el Informe de seguridad cibernética de 2022, elaborado por Keeper).

Cómo proteger la PII y reducir el riesgo

Tanto los particulares como las empresas tienen la responsabilidad de proteger la PII. Los particulares deben seguir las prácticas recomendadas en materia de higiene cibernética para proteger su información. Las empresas que albergan PII en sus bases de datos también tienen la obligación de protegerla. De hecho, las empresas que no lo hagan pueden exponerse a responsabilidades legales.

Qué pueden hacer las organizaciones para proteger la PII

El Informe de seguridad cibernética de 2022, elaborado por Keeper, reveló que el 48 % de los responsables de TI tenían constancia de un ataque de seguridad cibernética, pero lo guardaron en secreto. De seguir las prácticas recomendadas de seguridad y de gestión de contraseñas, las empresas pueden gestionar los datos de forma más eficiente y evitar las violaciones.

1. Implemente una solución PAM

PAM, siglas en inglés de la gestión del acceso privilegiado, es un término que describe la solución que utiliza una empresa para gestionar y proteger contraseñas, credenciales, secretos y conexiones para cuentas, sistemas y datos altamente sensibles. Una buena solución PAM se implementa rápidamente y utiliza el mejor cifrado para proteger de forma integral frente a amenazas como los ataques a la cadena de suministro y los ataques internos, limitando el acceso a solo lo que cada usuario necesita.

Según el Informe de violaciones de datos de Verizon, el 74 % de las violaciones tienen que ver con el elemento humano, ya sea un simple error, un uso indebido o ataques maliciosos de proveedores, empleados o cibercriminales. Las soluciones PAM ayudan a limitar las amenazas maliciosas y accidentales a través de una gestión precisa del acceso a la información confidencial.

2. Imparta formación sobre seguridad cibernética

Las filtraciones de datos causadas por empleados o proveedores (llamados ataques internos y ataques a cadena de suministro, respectivamente) no siempre son maliciosas, a veces simplemente son provocadas por un usuario con una higiene cibernética deficiente. El error humano, como las contraseñas deficientes y caer en un ataque de phishing, pueden hacer que los sistemas sean vulnerados. El informe de Verizon muestra que estos errores causan el 13 % de las violaciones.

En nuestro Informe de 2022 sobre el censo estadounidense de seguridad cibernética, Keeper descubrió que el 26 % de los directivos estaban preocupados por la falta de formación de sus empleados en seguridad cibernética. Ha llegado el momento de capacitar a todos los empleados. La PAM es solo una parte de la gestión de la seguridad y sus defensas cibernéticas solo podrán ser tan seguras como su eslabón más débil.

3. Anonimice los datos y no recopile datos innecesarios

El hecho de que muchas empresas individuales recopilen a diario una gran cantidad de datos sobre los usuarios entraña su propio peligro. Las violaciones de datos pueden dar lugar a información comprometida, incluida la información de identificación personal de los usuarios. Si usted recopila datos, asegúrese de eliminar cualquier dato de identificación y abstenerse de recopilar datos que no sean esenciales para la gestión de su empresa.

4. Borre todos los «datos oscuros»

Dado que es increíblemente habitual que las empresas recopilen muchos más datos de los necesarios acerca de sus usuarios, es posible que también guarden datos del pasado que realmente no utilizan. Esto es conocido como «datos oscuros» y deben destruirse. Los informes estiman que más del 50 % de los datos que poseen las empresas son datos oscuros. Los empleados puede que ni siquiera recuerden de dónde proceden. Cualquier dato que sea manejado por una empresa debe tener un propósito claro, almacenarse en ubicaciones seguras, estar claramente registrado y contar con un historial de uso. Una vez se hayan utilizado los datos, conviene deshacerse de ellos para evitar que se conviertan en datos oscuros.

5. Tenga un plan en caso de violación

Las violaciones de datos son increíblemente comunes para las empresas que carecen de las protecciones adecuadas. Con más de 1800 violaciones tan solo el año pasado, las empresas deben ser conscientes de que podrían ser las siguientes. Si bien es importante proteger sus datos desde el principio, también debe contar con un plan en caso de violación. La FTC ofrece orientación sobre la protección de sus operaciones.

Cómo pueden proteger los particulares su PII

Los particulares también deben proteger su propia PII, porque los ataques cibernéticos pueden tener como objetivo a cualquiera, no solo a las empresas.

Hemos descrito en detalle cómo proteger sus datos en línea, pero estos son algunos de los puntos clave:

1. Utilice contraseñas seguras y exclusivas en todas sus cuentas

Las contraseñas seguras tienen un mínimo de 16 caracteres y utilizan una combinación de mayúsculas y minúsculas, números y símbolos. No deben contener palabras de diccionario ni información personal, como cumpleaños.

Las contraseñas deben ser exclusivas a cada cuenta. Si utiliza una contraseña vulnerada en varias cuentas, todas ellas estarán en peligro. Puede generar contraseñas seguras fácilmente con un generador de contraseñas. Como cada contraseña debe ser exclusiva de esa cuenta específica, puede almacenar todas sus contraseñas en un gestor de contraseñas. Los gestores de contraseñas almacenan de forma segura todas sus contraseñas y le permiten acceder a ellas desde cualquier lugar, lo que facilita la creación de contraseñas únicas para cada cuenta.

2. Utilice la autenticación multifactor (MFA)

La MFA requiere al menos una forma adicional de identificación, además de su contraseña. Esto impide a los cibercriminales acceder a las cuentas, ya que aunque dispongan de credenciales comprometidas, también necesitarán superar sus métodos de MFA, lo que sería mucho más complicado de conseguir.

La MFA puede consistir en códigos enviados a través de mensajes de texto, una contraseña de un solo uso basada en el tiempo (TOTP) en una aplicación de autenticación o una llave de seguridad de hardware.

3. No comparta información personal en Internet

Cuando interactúe con sus amigos y familiares en las redes sociales o lleva a cabo una misión junto a otros usuarios en un videojuego en línea, puede ser fácil olvidar que podría estar compartiendo información en un espacio vulnerable y que sería mejor no compartir o reservarse cierta información personal. Cosas como el apellido de soltera de su madre o los detalles de su ubicación pueden surgir de forma natural, pero debe evitar compartirlos.

4. Cifre los archivos confidenciales

Enviamos imágenes y muchas cosas más por correo electrónico y mensajes de texto todo el tiempo, por lo que no sería extraño que olvidáramos que esos métodos de comunicación no están cifrados. Es vital asegurarse de que utiliza el cifrado para proteger toda la información confidencial que envía a través de Internet, como la información fiscal o su tarjeta santaria.

Utilice un servicio como Keeper Password Manager, que dispone de uso compartido una sola vez para compartir archivos confidenciales con otros usuarios. Utilizar la función de compartir una sola vez es una forma mucho más segura de cifrar y compartir archivos.

5. No utilice redes wifi públicas

Debe evitar utilizar redes wifi públicas, porque los cibercriminales pueden acceder de la misma manera que lo hace usted. Si tiene que utilizar redes wifi públicas, utilice una VPN.

Proteger la PII vale la pena

Tanto si es usted un particular como una empresa, proteger la PII es una responsabilidad seria y vital de cara a la seguridad cibernética. La falta de soluciones adecuadas para gestionar la PII y la mala higiene cibernética pueden hacerle vulnerable a las costosas consecuencias de un robo de información confidencial.

Keeper Security cuenta con un gestor de contraseñas empresarial y una solución PAM de última generación creada para proteger a empresas de todos los tamaños. También ofrecemos un gestor de contraseñas personal para particulares y familias que simplifica la gestión de las contraseñas y los archivos confidenciales. Consulte nuestras pruebas gratuitas para saber cómo podemos facilitar la vida a particulares, familias y organizaciones.

Ciberseguridad

Ciberseguridad