Laut dem Data Breach Investigations Report 2023 von Verizon sind 19 % der Bedrohungen, denen Unternehmen ausgesetzt sind, interner Natur. Wenn Unternehmen nicht die notwendigen Maßnahmen ergreifen, um internen Missbrauch von Anmeldeinformationen und menschliches Versagen zu verhindern, ist die Wahrscheinlichkeit einer Insider-Bedrohung größer. Einige Möglichkeiten, wie Unternehmen Insider-Bedrohungen verhindern können, sind durch die Verwendung von Bedrohungsmodellierung,

Keeper Security is excited to announce that it now supports passkeys for mobile platforms on iOS and Android. This update extends passkey management functionality in the Keeper Vault beyond the Keeper browser extension. Was ist ein Passkey? Ein Passkey ist ein kryptografischer Schlüssel, mit dem sich Benutzer bei Konten anmelden können, ohne ein Passwort eingeben zu

In diesem Monat der Frauengeschichte hebt Keeper Security die Arbeit von Women in Identity hervor, einer Organisation, die sich der weltweiten Förderung von Vielfalt und ID-Inklusion widmet. Was ist der Monat der Frauengeschichte? Im März kommt die Welt zusammen, um den Monat der Frauengeschichte zu würdigen. Der Monat der Frauengeschichte ist eine Zeit, um die

Adware kann Leistungsprobleme und unerwünschte Anzeigen auf Ihrem Computer verursachen. Manche Arten von Adware können sogar Ihre persönlichen Daten sammeln. Um Ihre persönlichen Daten zu schützen, müssen Sie so viel Adware wie möglich von Ihrem Computer entfernen. Um Adware von Ihrem Computer zu entfernen, sollten Sie Ihre Dateien sichern, Software zur Entfernung von Adware herunterladen

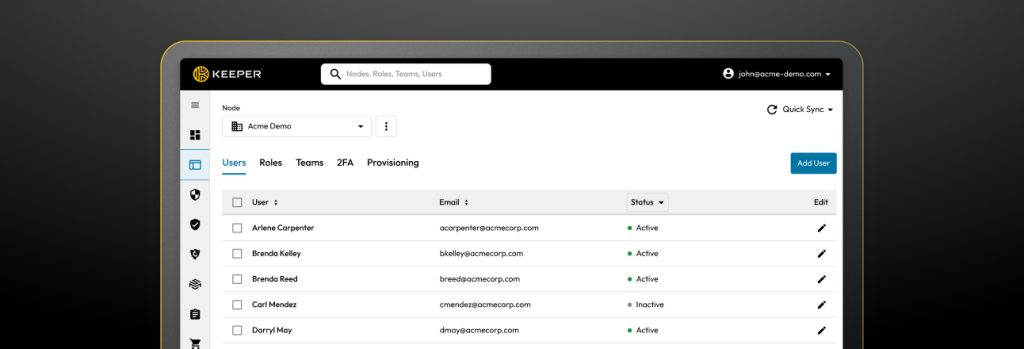

Das Keeper Sicherheitsteam freut sich, eine aktualisierte Benutzeroberfläche (UI) für die Adminkonsole ankündigen zu können, die die Benutzererfahrung drastisch verbessert, um Administratoren Zeit zu sparen und die Produktivität zu steigern. Die Benutzeroberfläche hat ein modernes Design, das sich nahtlos an die viel gelobten Verbesserungen des Endbenutzer-Tresors von Keeper aus dem Jahr 2023 anlehnt. Die neue

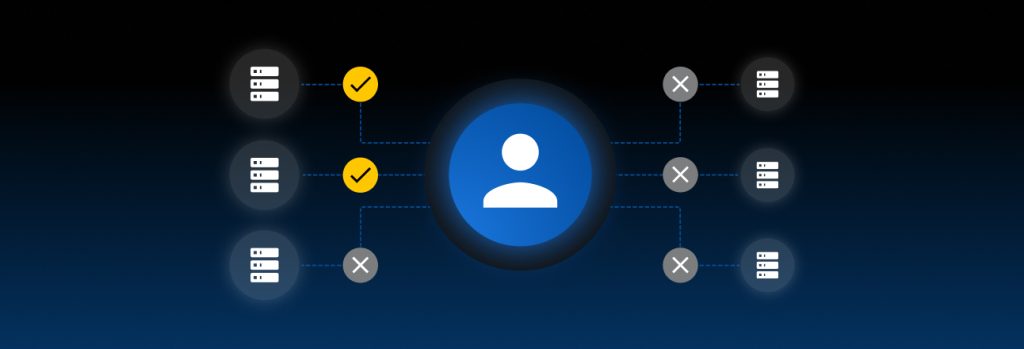

Die Autorisierung spielt eine wichtige Rolle im Identity Access Management (IAM). IAM ist ein Sicherheitsframework aus Unternehmensrichtlinien und -prozessen, das sicherstellen soll, dass autorisierte Benutzer den erforderlichen Zugriff erhalten, um ihre Aufgaben zu erfüllen. Die Auswahl des richtigen Autorisierungsmodells für Ihr Unternehmen ist wichtig, um sensible Ressourcen vor unbefugtem Zugriff zu schützen. Die fünf primären

While both magic links and passkeys are methods of passwordless authentication, they’re not exactly the same. Some of the key differences between magic links and passkeys are how they work, their security, where a website server stores them and whether or not they expire after being used to log in to an account. Lesen Sie

Künstliche Intelligenz (KI), die zur Ausübung von Cyberverbrechen verwendet wird, ist nicht neu. Mit der fortschreitenden Entwicklung von KI werden jedoch auch die Tools, die Cyberkriminelle nutzen, immer effizienter. Eine der jüngsten KI-gestützten Cyberbedrohungen, die zu beobachten sind, umfasst Cyberkriminelle, die Voice-Cloning-Technologie nutzen, um betrügerische Anrufe zu tätigen. Sie können sich vor betrügerischen KI-gestützten Voice-Cloning-Anrufen

Das Aktivieren von Multifaktor-Authentifizierung (MFA) ist eine Best Practice für Cybersicherheit, die Online-Konten vor unbefugtem Zugriff schützt. Allerdings sind in Bezug auf Sicherheit nicht alle Formen von MFA gleich. Es gibt Möglichkeiten, wie Cyberkriminelle MFA umgehen können. Manche MFA-Methoden sind anfälliger für Cyberangriffe als andere und werden von Cyberkriminellen besonders häufig genutzt. Dabei gibt es

Privilege Creep ist ein Begriff aus dem Bereich Cybersicherheit, der die allmähliche Akkumulation von Netzwerkzugriffsrechten beschreibt, die über das hinausgeht, was eine Person für ihre Arbeit benötigt. Benutzer brauchen bestimmte Rechte, um Aufgaben und Jobfunktionen erledigen zu können. Zu den Rechten können der Zugriff auf sensible Daten, das Installieren neuer Programme, das Aktualisieren von Software,

Kerberoasting ist eine Form von Cyberangriff, der auf Dienstkonten mit dem Kerberos-Authentifizierungsprotokoll abzielt. Angreifer nutzen das Authentifizierungsprotokoll aus, um Passwort-Hashes zu extrahieren und die Klartext-Passwörter zu knacken, die mit dem Konto verknüpft sind. Diese Angriffe sind weit verbreitet, da sie schwer zu erkennen und abzuwehren sein können. Ohne die Implementierung von Erkennungs- und Präventionstechniken wird

Durch Remote-Arbeit können Unternehmen ihre Effizienz steigern und ihren Mitarbeitenden Flexibilität bieten. Remote-Arbeit birgt jedoch Cybersicherheitsrisiken, die oft zu Datenschutzverletzungen führen und die Sicherheit eines Unternehmens gefährden können. Die fünf Cybersicherheitsrisiken bei Remote-Arbeit sind die Verwendung schwacher Passwörter, eine unsichere Internetverbindung, unverschlüsselte Dateifreigabe, eine erweiterte Angriffsfläche und die Verwendung persönlicher Geräte. Lesen Sie weiter, um

Ein magischer Link ist eine Art passwortlose Anmeldung, bei der ein Link per E-Mail oder Textnachricht an einen Benutzer gesendet wird, nachdem dieser seine E-Mail-Adresse oder seinen Benutzernamen in ein Anmeldeportal eingegeben hat. Wenn der Benutzer auf diesen Link klickt, wird er bei seinem Konto angemeldet, ohne dass er ein Passwort eingeben muss. Dieser Prozess

Unternehmen sollten das Prinzip der geringsten Privilegien anwenden, um ihre sensible Daten vor unbefugtem Zugriff zu schützen. Um das Prinzip der geringsten Privilegien umzusetzen, müssen Unternehmen Rollen und Berechtigungen definieren, in eine Privileged Access Management (PAM)-Lösung investieren, MFA durchsetzen, Anmeldeinformationen für privilegierte Konten automatisch rotieren, Netzwerke segmentieren und Netzwerkprivilegien regelmäßig überprüfen. Lesen Sie weiter, um

Einige der Vorteile der Verwendung von Passphrasen sind, dass sie leicht zu merken, für Cyberkriminelle schwer zu knacken sind und sie aufgrund schlechter Passwortgewohnheiten als sicherer gelten als herkömmliche Passwörter. Einige der Nachteile der Verwendung von Passphrasen sind, dass einige Websites und Apps niedrige Zeichenbeschränkungen haben können, es unmöglich ist, sich Passphrasen für jedes einzelne

Die Passwortentropie ist eine Messung dafür, wie schwierig es für einen Cyberkriminellen sein würde, Ihr Passwort zu knacken oder erfolgreich zu erraten. Bei der Berechnung der Passwortentropie berücksichtigt die Berechnung, wie lange Ihr Passwort ist und die Variation der Zeichen, die Sie verwenden. Zeichenvariationen umfassen die Verwendung von Groß- und Kleinbuchstaben, Zahlen und Symbolen. Lesen

Eine Passphrase ist eine sicherere Möglichkeit, ein Passwort zu erstellen, das eine Folge zufälliger Wörter anstelle einer Folge zufälliger Zeichen verwendet. Passphrasen sind in der Regel einfacher zu merken, länger und sicherer als die meisten von Benutzern generierten Passwörter. Schwache Passphrasen sind jedoch immer noch anfällig für passwortbezogene Cyberangriffe. Um starke Passphrasen zu erstellen, sollten

Passwort-Spraying und Credential Stuffing haben viele Gemeinsamkeiten, aber der Hauptunterschied besteht in der Art und Weise, wie der Angriff ausgeführt wird. Mit Credential Stuffing hat der Cyberkriminelle bereits einen Satz von verifizierten Anmeldeinformationen, während der Cyberkriminelle mit Passwort-Spraying die Anmeldeinformationen erraten muss, indem er eine Liste von Benutzernamen mit einem häufig verwendeten Passwort abgleicht. Lesen

Schwache Passwörter können zu Ransomware-Angriffen führen, da sie durch Passwort-Cracking-Techniken leicht kompromittiert werden können, was es Cyberkriminellen ermöglicht, sich Zugriff auf das Netzwerk eines Unternehmens zu verschaffen, wo sie dann Ransomware einschleusen können. Wenn Menschen an die Ursachen von Ransomware-Infektionen denken, denken sie oft daran, dass sie durch eine Phishing-E-Mail verursacht wurden. Phishing-E-Mails sind zwar

Ein Geheimnis bezieht sich auf die nicht-menschlichen privilegierten Anmeldeinformationen, die von Systemen und Anwendungen für den Zugriff auf Dienste und IT-Ressourcen mit hochsensiblen Daten und privilegierten Systemen verwendet werden. Geheimnisse ermöglichen es Anwendungen, Daten zu übertragen und Dienste voneinander anzufordern. Beispiele für Geheimnisse sind Zugriffstoken, SSH-Schlüssel, nicht-menschliche privilegierte Anmeldeinformationen für Konten, kryptografische Schlüssel und API-Schlüssel.