Unternehmen sollten das Prinzip der geringsten Privilegien anwenden, um ihre sensible Daten vor unbefugtem Zugriff zu schützen. Um das Prinzip der geringsten Privilegien umzusetzen, müssen Unternehmen Rollen und Berechtigungen definieren, in eine Privileged Access Management (PAM)-Lösung investieren, MFA durchsetzen, Anmeldeinformationen für privilegierte Konten automatisch rotieren, Netzwerke segmentieren und Netzwerkprivilegien regelmäßig überprüfen.

Lesen Sie weiter, um mehr über das Prinzip der geringsten Privilegien zu erfahren, warum es wichtig ist und wie Ihr Unternehmen es implementieren kann.

Was ist das Prinzip der geringsten Privilegien und warum ist es wichtig?

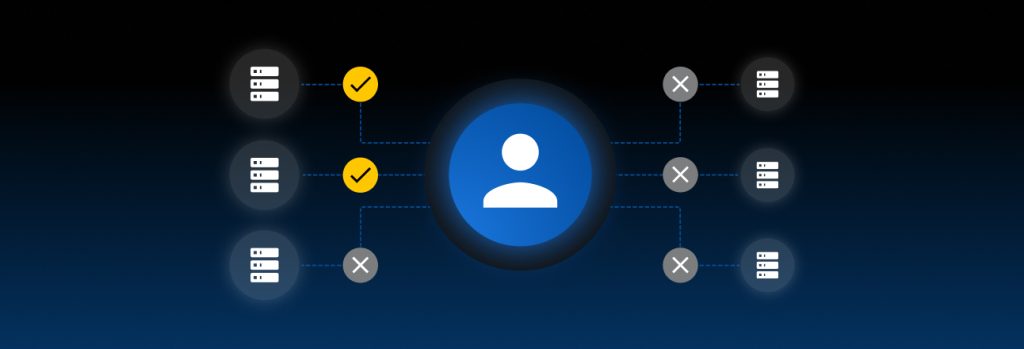

Das Prinzip der geringsten Privilegien (PoLP) ist ein Cybersicherheitskonzept, bei dem Benutzer gerade so viel Netzwerkzugriff auf Daten und Systeme erhalten, um ihre Arbeit zu erledigen, und nicht mehr. Der Zugriff mit den geringsten Privilegien gilt für Benutzer, Prozesse, Anwendungen, Systeme und IoT-Geräte. Dies verhindert, dass Benutzer auf Ressourcen zugreifen, die sie nicht benötigen, und schränkt ein, was sie mit den Ressourcen tun können, auf die sie Zugriff haben.

Der Zugriff mit den geringsten Privilegien ist wichtig, weil er:

-

die Angriffsfläche reduziert: Eine Angriffsfläche bezieht sich auf alle möglichen Einstiegspunkte, über die Cyberkriminelle auf ein System zugreifen und Daten stehlen können. Durch die Einschränkung von Privilegien können Unternehmen die möglichen Einstiegspunkte für unbefugten Zugriff reduzieren und potenzielle Bedrohungen leicht verhindern.

-

Insider-Bedrohungen minimiert: Insider-Bedrohungen sind Cyberbedrohungen, die von innerhalb einer Organisation ausgehen, wenn aktuelle oder ehemalige Mitarbeitende, Partner, Auftragnehmer oder Lieferanten das Risiko erhöhen, dass sensible Daten und Systeme gefährdet werden. Durch die Beschränkung des Zugriffs können Unternehmen die Bedrohung durch Insider minimieren, die sensible Daten versehentlich oder absichtlich gefährden.

-

seitliche Bewegungen verhindert: Von seitlichen Bewegungen spricht man, wenn Cyberkriminelle nach dem ersten Zugriff auf das Netzwerk eines Unternehmens durch Ausweitung ihrer Privilegien tiefer eindringen. Der Zugriff mit den geringsten Privilegien verhindert, dass Bedrohungsakteure sich seitlich in einem Netzwerk bewegen. Der Cyberkriminelle kann nur auf die Systeme und Daten des kompromittierten Kontos zugreifen.

-

die regulatorische Compliance einhält: Der Zugriff mit den geringsten Privilegien hilft Unternehmen, sensible Daten zu schützen und regulatorische und branchenspezifische Compliance-Frameworks wie DSGVO, HIPAA und SOX einzuhalten.

6 Möglichkeiten, wie Unternehmen das Prinzip der geringsten Privilegien implementieren können

Das Prinzip der geringsten Privilegien hilft Organisationen, ihre Sicherheit zu verbessern und ihre sensiblen Informationen vor unberechtigtem Zugriff zu schützen. Im Folgenden finden Sie sechs Möglichkeiten, wie Unternehmen das Prinzip der geringsten Privilegien implementieren können.

Rollen und Berechtigungen definieren

Der erste Schritt bei der Implementierung des PoLP ist die Definition von Rollen und Berechtigungen. Unternehmen müssen den Grad des Zugriffs auf bestimmte sensible Daten und Systeme festlegen – wer auf diese Ressourcen zugreifen soll, warum sie darauf zugreifen und wie lange sie Zugriff darauf haben sollen. Dann müssen sie festlegen, welche Rolle jedes Mitglied in der Organisation hat und welche Berechtigungen jedes Mitglied aufgrund seiner Rolle hat. Sie sollten die rollenbasierte Zugriffskontrolle (Role-Based Access Control, RBAC) verwenden, um Rollen und Berechtigungen zu definieren.

RBAC gewährt bestimmte Netzwerkberechtigungen auf der Grundlage der definierten Rolle eines Benutzers. Benutzer haben einen eingeschränkten Netzwerkzugriff auf bestimmte Daten und Systeme, je nach ihrer Rolle innerhalb des Unternehmens und dem, was sie zur Erledigung ihrer Aufgaben benötigen. Sie sollten keinen Zugang zu Ressourcen außerhalb der ihnen zugewiesenen Aufgaben haben. RBAC schränkt ein, was Benutzer mit einem System oder einer Datei tun können, auf die sie Zugriff haben. So benötigen beispielsweise Marketingmitarbeiter Zugriff auf Kundendaten, aber nicht auf Entwicklungsumgebungen, und IT-Administratoren benötigen Zugriff auf Entwicklungsumgebungen, aber nicht auf Finanzdatensätze.

Investieren Sie in eine PAM-Lösung

Um die Verwaltung und den Überblick über privilegierte Konten zu behalten, müssen Unternehmen in eine PAM-Lösung investieren. PAM bezieht sich auf die Sicherung und Verwaltung von Konten mit Zugriff auf hochsensible Systeme und Daten. Diese privilegierten Konten können von lokalen Administratorkonten über nicht-menschliche Dienstkonten bis hin zu privilegierten Benutzerkonten reichen. Mit einer PAM-Lösung können Unternehmen den Zugriff mit den geringsten Privilegien implementieren, da sie vollen Einblick in ihre gesamte Dateninfrastruktur haben und wissen, in welchem Umfang Benutzer Zugriff auf sensible Daten haben. Sie können festlegen, wer auf privilegierte Konten zugreifen darf und wie viel Zugriff jeder Benutzer haben soll. PAM-Lösungen verhindern, dass privilegierte Konten durch Insider-Bedrohungen missbraucht und durch Bedrohungsakteure kompromittiert werden.

Setzen Sie MFA durch

Multifaktor-Authentifizierung (MFA) ist ein Sicherheitsprotokoll, das eine zusätzliche Authentifizierung erfordert. Um auf ein privilegiertes, durch MFA geschütztes Konto zuzugreifen, müssen autorisierte Benutzer die Anmeldeinformationen für das Konto und eine zusätzliche Form der Überprüfung angeben. Unternehmen müssen MFA für alle privilegierten Konten erzwingen, um eine zusätzliche Sicherheitsebene zu schaffen und sicherzustellen, dass nur autorisierte Benutzer Zugriff haben. Selbst wenn die Anmeldeinformationen für das privilegierte Konto kompromittiert wurden, könnten Cyberkriminelle nicht auf das Konto zugreifen, da es durch MFA geschützt ist und sie keine zusätzlichen Informationen bereitstellen können.

Automatisches Rotieren von Anmeldeinformationen für privilegierte Konten

Passwortrotation ist eine Cybersicherheitspraxis, bei der Passwörter regelmäßig nach einem festgelegten Zeitplan geändert werden. Unternehmen sollten eine automatische Passwortrotation verwenden, um privilegierte Konten vor unbefugtem Zugriff zu schützen. Da privilegierte Konten Zugriff auf sensible Informationen bieten, müssen Unternehmen die Passwörter für diese Konten regelmäßig ändern. Dadurch werden Benutzer, die keinen Zugriff mehr auf die Konten benötigen, ausgesperrt und Cyberkriminelle daran gehindert, die Passwörter zu knacken. Durch die Verwendung der automatischen Passwortrotation wird sichergestellt, dass privilegierte Konten nach jeder Rotation mit sicheren und einzigartigen Passwörtern geschützt sind.

Segmentieren Sie Netzwerke

Die Netzwerksegmentierung unterteilt und isoliert Teile des Netzwerks eines Unternehmens, um den Zugriff auf sensible Informationen zu kontrollieren. Diese Segmente werden nach der Art der gespeicherten sensiblen Informationen und den Nutzern, die Zugriff benötigen, unterteilt. Die Segmentierung schränkt den Zugriff auf das gesamte Netzwerk ein und ermöglicht Benutzern nur den Zugriff auf Ressourcen in ihren jeweiligen Segmenten. Sie verhindert, dass sich Cyberkriminelle, die sich unbefugt Zugriff auf das Netzwerk eines Unternehmens verschafft haben, seitlich im Netzwerk bewegen können, da der Cyberkriminelle nur auf das Netzwerksegment beschränkt ist, auf das er Zugriff hatte. Um die Sicherheit ihres Netzwerks zu verbessern, können Unternehmen Mikrosegmente erstellen, die isolierte Teile des Netzwerks innerhalb eines segmentierten Netzwerks sind.

Regelmäßige Überprüfung der Netzwerkprivilegien

Unternehmen müssen regelmäßig die Netzwerkberechtigungen überprüfen, um sicherzustellen, dass die richtigen Benutzer den für ihre Arbeit erforderlichen Zugriff haben. Zudem müssen sie alle Benutzer entfernen, die keinen Zugriff mehr auf bestimmte Ressourcen benötigen. Die regelmäßige Überprüfung von Netzwerkberechtigungen und -zugriffen verhindert, dass Benutzer mehr Zugriffsrechte anhäufen, als sie benötigen. Sie hilft, Missbrauch durch potenzielle Insider-Bedrohungen und unbefugten Zugriff durch Cyberkriminelle zu verhindern.

Verwenden Sie Keeper® zur Implementierung des Prinzips der geringsten Privilegien

Das Prinzip der geringsten Privilegien lässt sich am besten mit einer PAM-Lösung implementieren. Mit einer PAM-Lösung können Unternehmen sehen, wer Zugriff auf ihr Netzwerk hat, und den Benutzerzugriff auf sensible Daten beschränken. Sie können privilegierte Konten sichern, indem sie sicherstellen, dass die Mitarbeitenden diese mit starken und einzigartigen Passwörtern und MFA schützen.

KeeperPAM™ ist eine Lösung für Privileged Access Management, die die Privilegienverwaltung vereinfacht, indem sie Keeper Enterprise Password Manager (EPM), Keeper Secrets Manager (KSM) und Keeper Connection Manager (KCM) in einer einheitlichen Lösung kombiniert. Mit KeeperPAM können Unternehmen vollständige Transparenz, Sicherheit und Kontrolle über jeden privilegierten Benutzer auf jedem Gerät erreichen.