Aktualisiert am 20. März 2023. Jeden Tag verwenden Millionen von Menschen Browser wie Google Chrome, Firefox und Safari, um im Internet zu surfen. Viele dieser Benutzer verwenden den Inkognito-Modus, um im Internet ihre Privatsphäre zu wahren. Das ist aber gar nicht der eigentliche Zweck des Inkognito-Modus. Die Verwendung des Inkognito-Modus ist zwar unbedenklich, doch Sie

Der Sarbanes-Oxley Act (SOX) wurde 2002 im Zuge einer Reihe größerer Buchhaltungsskandale in Unternehmen, insbesondere aufgrund des Enron-Skandals, verabschiedet. Um ein erneutes Auftreten einer Situation wie bei Enron zu verhindern, schreibt SOX ein System der Kontrolle und Überwachung vor. Dieses System dient dazu, die Genauigkeit und Transparenz von Unternehmensangaben zu gewährleisten und Aktionäre sowie die

Aktualisiert am 15. März 2024. Der beste und sicherste Weg, um Dateien mit Ihrem Team bei der Arbeit von zu Hause aus zu teilen, ist die Verwendung eines Password Managers. Ein Password Manager sorgt dafür, dass Dateien, wenn Mitarbeiter Dateien mit ihren Teammitgliedern teilen, immer verschlüsselt sind. Verschlüsselung verhindert, dass unbefugte Personen die Daten lesen

Aktualisiert am 3. April 2023. Die Darknet-Überwachung ist ein Verfahren, bei dem ein Tool verwendet wird, um das Darknet zu scannen und nach bestimmten persönlichen Daten wie Ihrer E-Mail-Adresse oder Ihrem Passwort zu durchsuchen. Dies kann manuell oder mit einem Darknet-Überwachungstool erfolgen, das erkennen kann, wenn Ihre Anmeldeinformationen im Darknet verkauft werden und Sie benachrichtigt,

Aktualisiert am 9. April 2024. Zero-Trust und Zero-Knowledge klingen ähnlich, beziehen sich aber auf verschiedene Cybersicherheitskonzepte. Der Hauptunterschied zwischen Zero-Trust und Zero-Knowledge besteht darin, dass sich Zero-Trust auf die Netzwerksicherheit bezieht, während sich Zero-Knowledge auf den Datenschutz bezieht. Beide sind wichtig, um zu verhindern, dass sensible Informationen in die falschen Hände geraten. Lesen Sie weiter,

Laut einer von TechRepublic zitierten Studie sind kleine lokale Regierungen zum Ziel der Wahl für Ransomware geworden. In den letzten 12 Monaten richteten sich 45 % der weltweiten Ransomware-Angriffe auf lokale Regierungen und Gemeinden. Die Studie ergab auch, dass 41 % der Ransomware-Angriffe mit Datenschutzverletzungen kombiniert wurden, was auf einen Anstieg der doppelten Erpressung hindeutet,

Aktualisiert am 16. Mai 2023. Organisationen weltweit haben ihren Einsatz von selbstständigen Freiberuflern und privaten Auftragnehmern erhöht. Es gibt jetzt 73,3 Millionen Freiberufler, die allein in den USA arbeiten. Eine der kritischsten Herausforderungen für diese Arbeitsbeziehung ist jedoch die Sicherheit – insbesondere die ordnungsgemäße und sichere Verwaltung von Auftragnehmer-Passwörtern, die für den Zugriff auf interne

Wenn Ihr Unternehmen Keeper verwendet, haben Sie den Komfort und die Gewissheit erlebt, die mit dem einfachen, sicheren Zugriff auf alle Ihre arbeitsbezogenen Passwörter auf allen Ihren Geräten einhergeht. Wäre es nicht großartig, Keeper auch alle Ihre persönlichen Passwörter sichern und speichern zu lassen? Tolle Neuigkeiten! Als Keeper Business-Kunde haben Sie jetzt Zugriff auf einen

Keeper Security hilft Organisationen, Herausforderungen im Bereich Identity and Access Management (IAM) in Multi-Cloud- und hybriden Umgebungen zu meistern, indem es Zero-Knowledge-Sicherheit und Integrationen für alle wichtigen SSO-Identitätsanbietern (Single Sign-On) bietet. Lesen Sie weiter, um zu erfahren, mit welchen Herausforderungen in Bezug auf IAM die Unternehmen zu kämpfen haben und wie Keeper ihnen hilft, diese

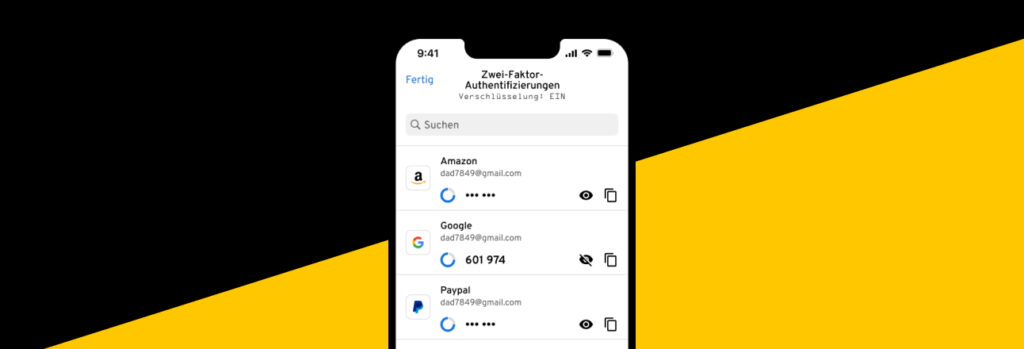

Wenn Sie oder Ihre Organisation Zugriff auf hochwertige oder sensible Konten und Datensätze (wie Banken, E-Mails, Kundendaten und mehr) benötigen, denken Sie möglicherweise darüber nach, eine zusätzliche Sicherheitsebene hinzuzufügen, um Benutzernamen und Passwörter zu ergänzen. Zeitbasierte TOTP-Codes (zeitbasierte Einmalpasswort) sind eine Form der Zwei-Faktor-Authentifizierung (2FA), die eine wichtige zweite Sicherheitsebene für Anmeldungen hinzufügen. Sie funktionieren,

Keeper stellt Nutzern von Keeper Business und Keeper Enterprise eine neue Möglichkeit zur Verfügung, auf ihre Tresore zuzugreifen, während sie offline sind. „Dicke Clients“ wie Desktops und Mobiltelefone verfügen bereits über diese Fähigkeit. Jetzt wird sie auf Benutzer ausgedehnt, die mit Webbrowsern arbeiten, wenn sie keine Online-Verbindung mit Keeper herstellen können. Diese Funktion ist auch

BreachWatch ist ein leistungsstarkes neues sicheres Add-on, das das Internet und das Darknet auf kompromittierte Konten überwacht, die mit dem in Ihrem Keeper-Tresor gespeicherten Datensätzen übereinstimmen. BreachWatch bietet mit einer Datenbank von über einer Milliarde Datensätzen die umfangreichste Überwachung, die der Öffentlichkeit zur Verfügung steht, während die hochmoderne Zero-Knowledge-Sicherheitsarchitektur von Keepers beibehalten wird. Übersicht BreachWatch

Aktualisiert am 30. März 2023. Die Migration Ihrer Passwörter von LastPass zu Keeper ist mit unserem unkomplizierten Leitfaden einfach und sicher. Alle in LastPass gespeicherten Informationen, einschließlich Passwörter, Ordner, Unterordner, Notizen und Konten, können mit nur wenigen Klicks zu Keeper migriert werden. Wie sicher ist LastPass? LastPass meldete eine weitere Sicherheitsverletzung am 30. November 2022.

Wir freuen uns, unsere neueste Version vorzustellen, eine neue native Desktop-App für Linux! Mit dem Start von Keeper Password Manager für Linux können Kunden in IT- und DevOps-Umgebungen jetzt auf alle großartigen nativen App-Funktionen in ihrem bevorzugten Betriebssystem zugreifen. Keeper für Linux synchronisiert sich nahtlos mit Ihrem Keeper-Tresor für jede mobile und Desktop-Plattform. Keeper Password

Übersicht In der Öffentlichkeit kursieren falsche Vorstellungen über biometrische Daten und ihre Verwendung zum Schutz unserer persönlichen Daten. Die meisten Menschen glauben, dass biometrische Verfahren wie Touch ID oder Face ID herkömmliche Passwörter überflüssig machen können. Das ist jedoch weit von der Wahrheit entfernt. Wie hier beschrieben, dienen biometrische Daten lediglich als Komfortfunktion für die

Die Verbraucher- und Geschäftsversionen von Keeper unterstützen sofort die Speicherung und den Schutz von digitalen Zertifikaten und Schlüsseln. Verschlüsselungsschlüssel und digitale Zertifikate bieten eine kritische Sicherheitsebene, die jedes digitale Asset in einer Organisation schützt. Laut einer aktuellen Ponemon-Studiewerden Verletzungen aufgrund vertrauensbasierter Angriffe durch das Missmanagement von digitalen Zertifikaten verursacht. Ein erfolgreicher Angriff auf ein digitales

Der Datensatzverlauf gibt Ihnen die volle Kontrolle. Sie haben jetzt ein wertvolles Audit-Tool, um das Wer, Was und Wann für jeden Ihrer Keeper-Datensätze zu verfolgen. Verschwenden Sie keine Zeit mehr, um nach alten Kontodetails und Zertifikaten zu suchen oder Teammitglieder zu fragen, ob sie eine Änderung vorgenommen haben. Haben Sie jemals vergessen, ob Sie ein

Aktualisiert am 15. Juni 2023. Wenn Sie ein mobiles Gerät besitzen, verwenden Sie wahrscheinlich eine PIN, um das Gerät zu entsperren, anstatt eines Passworts. Aber was genau ist eine PIN und wie unterscheidet sie sich von einem Passwort? Die Hauptunterschiede zwischen einer PIN und einem Passwort bestehen darin, dass es mehr Flexibilität gibt, wenn Sie

Aktualisiert am 14. November 2022. Passwort-Cracking verwendet Programme und Tools, um Passwörter abzurufen, die in einem Computersystem gespeichert oder über ein Netzwerk gesendet wurden. Das Knacken eines Passworts mag wie eine nahezu unmögliche Aufgabe erscheinen, aber Sie würden überrascht sein, wie einfach es sein kann. Lesen Sie weiter, um zu erfahren, wie Passwort-Cracking funktioniert, welche

Wenn Sie oder Ihre Organisation Zugriff auf hochwertige oder sensible Konten und Datensätze (wie Banken, E-Mails, Kundendaten und mehr) benötigen, denken Sie möglicherweise darüber nach, eine zusätzliche Sicherheitsebene hinzuzufügen, um Benutzernamen und Passwörter zu ergänzen. Zeitbasierte TOTP-Codes (zeitbasierte Einmalpasswörter) sind eine Form der Zwei-Faktor-Authentifizierung (2FA), die eine wichtige zweite Sicherheitsebene für Anmeldungen hinzufügen. Sie funktionieren,