Muitas organizações ainda não investiram em uma solução de PAM porque podem ser caras e complexas. Embora isso seja verdade para algumas soluções de PAM legadas,

As organizações precisam implementar o princípio do menor privilégio para proteger seus dados confidenciais contra acesso não autorizado. Para implementar o princípio do menor privilégio, as organizações precisam definir funções e permissões, investir em uma solução de gerenciamento de acesso privilegiado (PAM), impor o uso da MFA, fazer a rotação automática de credenciais para contas privilegiadas, segmentar redes e auditar regularmente privilégios de rede.

Continue lendo para saber mais sobre o princípio do menor privilégio, por que ele é importante e como sua organização pode implementá-lo.

O que é princípio do menor privilégio e por que ele é importante?

O princípio do menor privilégio (PoLP) é um conceito de segurança cibernética no qual os usuários recebem acesso de rede aos dados e sistemas apenas o suficiente para realizar seu trabalho, e nada mais. O acesso de menor privilégio se aplica a usuários, processos, aplicativos, sistemas e dispositivos de IoT. Ele impede que usuários acessem recursos que não precisam e limita o que podem fazer com os recursos aos quais têm acesso.

O acesso de menor privilégio é importante porque:

- Reduz a superfície de ataque: a superfície de ataque refere-se aos possíveis pontos de entrada onde cibercriminosos podem acessar um sistema e roubar dados. Ao limitar privilégios, as organizações podem reduzir os possíveis pontos de entrada para acesso não autorizado e evitar facilmente qualquer ameaça potencial.

- Minimiza ameaças internas: as ameaças internas são ameaças cibernéticas originadas de uma organização quando funcionários, parceiros, contratados ou fornecedores atuais ou antigos aumentam o risco de que sistemas e dados confidenciais sejam comprometidos. Ao limitar o acesso, as organizações podem minimizar as ameaças internas de comprometer dados confidenciais, seja por acidente ou intencionalmente.

- Previne o movimento lateral: o movimento lateral ocorre quando cibercriminosos se movem mais profundamente na rede de uma organização após obter acesso inicial aumentando seus privilégios. O acesso de menor privilégio impede que atores de ameaças se movam lateralmente por uma rede. O cibercriminoso estará restrito aos sistemas e dados da conta comprometida.

- Adere à conformidade regulatória: o acesso de menor privilégio ajuda as organizações a proteger dados confidenciais e a aderir a estruturas de conformidade regulatórias e do setor, como GDPR, HIPAA e SOX.

6 maneiras pelas quais as organizações podem implementar o princípio do menor privilégio

O princípio do menor privilégio ajudará as organizações a melhorar sua segurança e proteger suas informações confidenciais contra acesso não autorizado. Aqui estão seis maneiras pelas quais as organizações podem implementar o princípio do menor privilégio.

Definir funções e permissões

O primeiro passo para implementar o PoLP é definir funções e permissões. As organizações precisam determinar o nível de acesso a sistemas e dados confidenciais específicos, quem deve acessar esses recursos, por que os estão acessando e por quanto tempo devem ter acesso a eles. Eles precisam definir qual função cada membro da organização tem e quais permissões cada membro tem com base em sua função. Eles devem utilizar o controle de acesso com base em função (RBAC) para ajudar a definir funções e permissões.

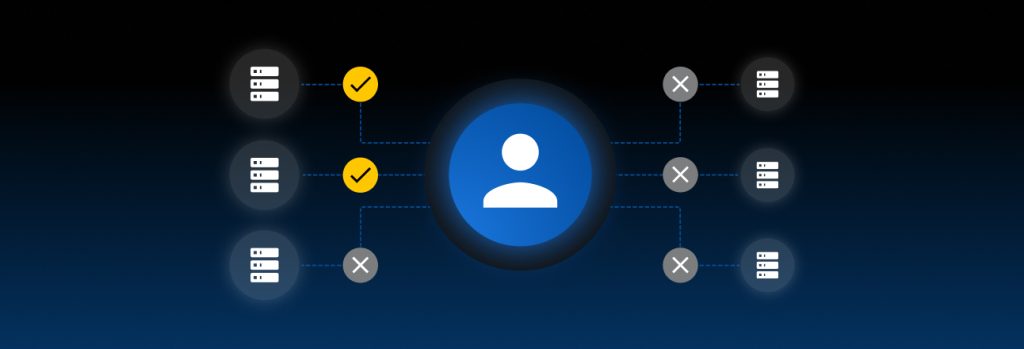

O RBAC concede permissões de rede específicas com base na função definida de um usuário. Os usuários terão acesso de rede limitado a dados e sistemas específicos com base em sua função na organização e no que precisam para fazer seu trabalho. Eles não devem ter acesso a qualquer recurso fora de suas funções de trabalho atribuídas. O RBAC restringe o que os usuários podem fazer com um sistema ou arquivo ao qual têm acesso. Por exemplo, funcionários de marketing precisam de acesso a dados de clientes, mas não a ambientes de desenvolvedor, e administradores de TI precisam de acesso a ambientes de desenvolvedor, mas não a registros financeiros.

Invista em uma solução de PAM

Para ajudar a gerenciar e manter o controle de contas privilegiadas, as organizações precisam investir em uma solução de PAM. O PAM refere-se à proteção e gerenciamento de contas com acesso a sistemas e dados altamente confidenciais. Essas contas privilegiadas podem variar de contas de administrador local a contas de serviço não humano até contas de usuário privilegiado. Com uma solução de PAM, as organizações podem implementar o acesso de menor privilégio, pois têm visibilidade total de toda a sua infraestrutura de dados e a quantidade de acesso que os usuários têm a dados confidenciais. Eles podem determinar quem pode acessar contas privilegiadas e quanto acesso cada usuário deve ter. As soluções de PAM ajudam a evitar que contas privilegiadas sejam utilizadas indevidamente por ameaças internas e comprometidas por atores de ameaças.

Use a MFA

A autenticação multifator (MFA) é um protocolo de segurança que exige autenticação adicional. Para acessar uma conta privilegiada protegida pela MFA, usuários autorizados devem fornecer as credenciais de login para a conta e uma forma extra de verificação. As organizações precisam aplicar a MFA em todas as contas privilegiadas para adicionar uma camada extra de segurança e garantir que apenas usuários autorizados possam acessá-las. Mesmo que as credenciais de login da conta privilegiada sejam comprometidas, cibercriminosos não poderão acessar a conta porque ela é protegida pela MFA e eles não podem fornecer autenticação adicional.

Faça a rotação automática de credenciais para contas privilegiadas

A rotação de senhas é uma prática de segurança cibernética na qual as senhas são alteradas regularmente em um cronograma predeterminado. As organizações devem utilizar a rotação de senhas automatizada para proteger contas privilegiadas contra acesso não autorizado. Como as contas privilegiadas fornecem acesso a informações confidenciais, as organizações precisam alterar regularmente suas senhas para essas contas. Isso bloqueia usuários que não precisam mais de acesso às contas e impede que cibercriminosos quebrem as senhas. Utilizar a rotação de senhas automatizada garante que contas privilegiadas sejam protegidas com senhas fortes e exclusivas após cada rotação.

Segmente redes

A segmentação de rede divide e isola partes da rede de uma organização para controlar o acesso a informações confidenciais. Esses segmentos são divididos com base no tipo de informações confidenciais armazenadas e nos usuários que precisam de acesso. A segmentação limita o acesso a toda a rede e permite que os usuários acessem apenas os recursos em seus respectivos segmentos. Isso ajuda a evitar que cibercriminosos que obtiveram acesso não autorizado à rede de uma organização se movam lateralmente pela rede porque o cibercriminoso está limitado apenas ao segmento de rede que acessou. Para fornecer uma melhor segurança para sua rede, as organizações podem criar microsegmentos que são partes isoladas da rede em uma rede segmentada.

Audite regularmente privilégios de rede

As organizações precisam auditar regularmente os privilégios de rede para garantir que os usuários certos tenham o acesso necessário para fazer seu trabalho e remover qualquer usuário que não precise mais de acesso a recursos específicos. Auditar regularmente privilégios de rede e acesso impede o acúmulo de privilégios desnecessários, que é quando os usuários têm níveis de acesso mais altos do que o necessário. Isso ajuda a evitar o uso indevido por possíveis ameaças internas e acesso não autorizado por cibercriminosos.

Utilize o Keeper® para implementar o princípio do menor privilégio

A melhor maneira de implementar o princípio do menor privilégio é com uma solução de PAM. Com uma solução de PAM, as organizações podem ver quem tem acesso à sua rede e limitar o acesso do usuário a dados confidenciais. Eles podem proteger contas privilegiadas garantindo que os funcionários as protejam com senhas fortes e exclusivas e MFA.

O KeeperPAM™ é uma solução de gerenciamento de acesso privilegiado que ajuda a simplificar o gerenciamento de privilégios combinando o Keeper Enterprise Password Manager (EPM), o Keeper Secrets Manager (KSM) e o Keeper Connection Manager (KCM) em uma solução unificada. Com o KeeperPAM, as organizações podem obter visibilidade, segurança e controle completos sobre cada usuário privilegiado em cada dispositivo.

PAM

PAM