組織は最小特権の原則を実施し、不正アクセスからセンシティブデータを保護する必要があります。 最小特権の原則を実施するには、組織は役割と権限を定義し、特権アクセス管理 (PAM) ソリューションに投資し、MFAを実施し、特権アカウントの認証情報を自動的にローテーションし、ネットワークをセグメント化し、ネットワーク特権を定期的に監査する必要があります。

ここでは、最小特権の原則について、それが重要である理由と、企業や組織内でどのような方法で実施するのか詳しく説明します。

KeeperPAM™(特権アクセスマネージャー)で企業内の

セキュリティを可視化し、企業の安全を支えます!

最小権限の原則とは?その特徴は?

最小権限の原則 (PoLP) とは、サイバーセキュリティの概念で、ユーザーが業務に必要な情報やシステムへの十分なネットワークアクセス(ユーザー権限)が与えられ、それ以上は与えられないという原則です。具体的には、以下のような特徴があります。

という原則です。具体的には、以下のような特徴があります。

- 最小限のアクセス権: ユーザーやプログラムには、役割や業務に必要な最小限のアクセス権が与えられます。

- 必要最低限の機能: ユーザーが利用する機能やリソースも、その業務や目的に必要な範囲で提供されます。

- 原則に基づくアクセス制御: ユーザーやプログラムがアクセスできる情報や機能は、セキュリティポリシーや規制に基づいて厳密に制御されます。

- 攻撃面の縮小によるセキュリティリスクの低減: アクセス権や機能が最小限に制限されることで、攻撃者がシステムに侵入しやすい部分が減り、セキュリティリスクが低減されます。

- 権限の分離: 機能やデータに対するアクセス権限が厳密に分離され、ユーザーが不正な操作を行うリスクが低減されます。

最小特権アクセスが重要な理由

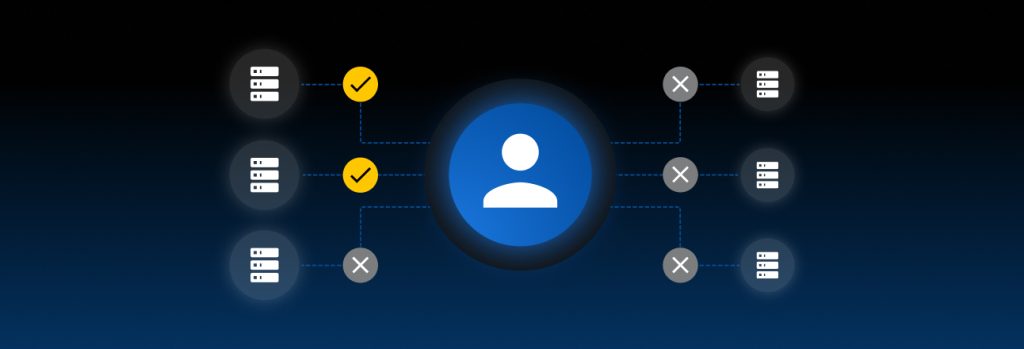

最小特権アクセスは、ユーザー、プロセス、アプリケーション、システム、IoT デバイスに適用されます。 これにより、ユーザーは必要のないリソースにアクセスできなくなり、アクセスできるリソースでユーザーができることが制限されます。

最小特権アクセスは以下の理由で重要です:

- 攻撃対象領域を削減:攻撃対象領域とは、サイバー犯罪者がシステムにアクセスしてデータを盗むことが可能なエントリーポイントを指します。 権限を制限することで、組織は不正アクセスのの可能性のあるエントリーポイントを減らし、潜在的な脅威を容易に防ぐことができます。

- 内部脅威を最小限に抑える:内部脅威とは、現従業員または元従業員、パートナー、請負業者、またはベンダーが、センシティブデータやシステムが侵害されるリスクを高めた場合に、組織内から発生するサイバー脅威のことです。 アクセスを制限することで、組織は、偶発であれ意図的であれ、センシティブデータを侵害する内部脅威を最小限に抑えることができます。

- 横移動を防ぐ:横移動とは、サイバー犯罪者が特権を昇格させて最初にアクセスを獲得した後、組織のネットワーク内をより深く移動することです。 最小特権アクセスは、脅威アクターがネットワーク全体を横移動するのを防ぎます。 サイバー犯罪者は、侵害されたアカウントのシステムやデータに制限されます。

- 規制コンプライアンスの遵守:最小特権アクセスは、組織がセンシティブデータを保護し、GDPR、HIPAA、SOXなどの規制および業界のコンプライアンスフレームワークを遵守するのに役立ちます。

企業が最小特権の原則を実施する 6 つの方法

最小特権の原則は、組織がセキュリティを向上させ、機密情報を不正アクセスから保護するのに役立ちます。 企業や組織が最小特権の原則を実施するための 6 つの方法をご紹介します。

役割と権限を定義する

最小権限の原則を実装する最初のステップは、役割と権限を定義することです。 組織は、特定のセンシティブデータやシステムへのアクセスレベルを決定する必要があります。つまり、誰がこれらのリソースにアクセスするべきか、なぜアクセスするのか、どれくらいの期間アクセスする必要があるのかを決定する必要があります。 そして、組織の各メンバーが持つ役割と、各メンバーがその役割に基づいて持つ権限を定義する必要があります。 役割と権限を定義するために、役割ベースのアクセス制御 (RBAC)を使用する必要があります。

ロールベースのアクセス制御は、ユーザーの定義された役割に基づいて、特定のネットワーク権限を付与します。 ユーザーは、組織内での役割や業務に必要なものに基づいて、特定のデータやシステムへのネットワークアクセスを制限されます。 ユーザーは、与えられた業務以外のリソースにアクセスすべきではありません。 ロールベースのアクセス制御は、ユーザーがアクセスできるシステムやファイルに対してできることを制限します。 例えば、マーケティング担当の社員は、顧客データへのアクセスは必要ですが、開発者環境へのアクセスは必要ではなく、IT 管理者は、開発者環境へのアクセスは必要ですが、財務記録へのアクセスは必要ありません。

特権アカウント管理ソリューションを導入する

特権アカウントの管理と追跡を支援するために、組織はPAMソリューションに投資する必要があります。PAMとは、機密性の高いシステムやデータにアクセスできるアカウントの保護と管理を指します。 これらの特権アカウントは、ローカル管理者アカウントから、人間以外のサービスアカウント、特権ユーザーアカウントまでまで多岐にわたります。 PAM ソリューションにより、組織は最小特権アクセスを実施できます。これは、データインフラ全体と、ユーザーのセンシティブデータへのアクセス状況を完全に可視化できるためです。 特権アカウントにアクセスできるユーザーと、各ユーザーが持つべきアクセス権を決定することができます。 PAM ソリューションは、特権アカウントが内部脅威によって悪用されたり、脅威アクターによって侵害されたりするのを防ぐのに役立ちます。

多要素認証(MFA)や二要素認証(2FA)を強制する

多要素認証 (MFA) は、追加の認証を必要とするセキュリティプロトコルです。 MFA で保護された特権アカウントにアクセスするためには、許可されたユーザは、そのアカウントへのログイン認証情報と、追加の認証形式を提供する必要があります。 組織は、すべての特権アカウントに MFA を適用して、さらにセキュリティのレイヤーを追加し、許可されたユーザーのみがアクセスできるようにする必要があります。 特権アカウントのログイン認証情報が侵害されたとしても、そのアカウントは MFA によって保護されているため、サイバー犯罪者はそのアカウントにアクセスできず、追加の認証を行うことはできません。

特権アカウントの認証情報を自動的にローテーション

パスワードローテーションとは、所定のスケジュールで定期的にパスワードを変更するサイバーセキュリティの慣行です。 組織は、特権アカウントを不正アクセスから保護するために、自動パスワードローテーションを使用する必要があります。 特権アカウントは機密情報へのアクセスを提供するため、組織はこれらのアカウントのパスワードを定期的に変更する必要があります。 これにより、アカウントへのアクセスが不要になったユーザーをロックアウトし、サイバー犯罪によるパスワード解読を防ぎます。 自動パスワードローテーションを使用すると、ローテーションのたびに、特権アカウントが強力でユニークなパスワードで保護されることが保証されます。

ネットワークをセグメント化する

ネットワークのセグメント化(区切る)は、組織のネットワークの一部を分割して分離し、機密情報へのアクセスを制御するものです。 これらのセグメントは、保存されている機密情報の種類と、アクセスを必要とするユーザーに基づいて分割されます。 セグメント化により、ネットワーク全体へのアクセスが制限され、ユーザーはそれぞれのセグメント内のリソースにのみアクセスできるようになります。 これにより、組織のネットワークに不正アクセスしたサイバー犯罪者が、ネットワーク上で横移動するのを防ぐのに役立ちます。サイバー犯罪者は、アクセスしたネットワークセグメントにのみ制限されるからです。 ネットワークにセキュリティを強化するために、組織は、セグメント化されたネットワーク内のネットワークの分離された部分であるマイクロセグメントを作成することができます。

企業内ネットワークの特権管理を定期的に監査する

企業や組織は、ネットワーク特権を定期的に監査し、適切なユーザーが業務に必要なアクセス権を持っていることを確認し、特定のリソースへのアクセスが不要になったユーザーを削除する必要があります。 ネットワーク特権とアクセスを定期的に監査することで、ユーザーが必要以上に高いレベルのアクセス権を蓄積してしまう特権クリープを防止します。 これにより、潜在的な内部脅威による悪用や、サイバー犯罪者による不正アクセスを防ぐのに役立ちます。

Keeper®を導入して最小特権の原則を簡単に組織内で実行

最小特権の原則を実施する最善の方法は、PAM ソリューションを使用することです。 PAM ソリューションにより、組織は、ネットワークにアクセスできるユーザーを確認し、センシティブデータへのユーザーのアクセスを制限することができます。 従業員が強力でユニークなパスワードと MFA で特権アカウントを保護していることを確認することで、特権アカウントを保護することができます。

KeeperPAM™は、エンタープライズパスワードマネージャー(EPM)、Keeper シークレットマネージャー(KSM)、そしてKeeperコネクションマネージャー(KCM)という3つを組み合わせた特権アクセス管理ソリューションです。

KeeperPAM を使用することで、組織は、あらゆるデバイス上のすべての特権ユーザーに対する完全な可視性、セキュリティ、制御を実現できます。

PAMソリューションがなければ、組織は適切に監督することなく、ユーザーに多くの特権を与えすぎてしまいます。管理者は、誰がどの特権IDにアクセスできるのか、あるいはユーザーがいつ、どこでそのようなアカウントにアクセスしているのかを把握できないのです。これにより、組織はあらゆる種類の脅威に対して脆弱になります。しかし、PAMソリューションを利用すると、これらの脅威は最小限に抑えられます。

無料版お試し版を配布しているので、まずは無料体験版をリクエストしてお試しください。