Las organizaciones deben aplicar el principio de privilegios mínimos para proteger sus datos sensibles de los accesos no autorizados. Para implementar el principio de privilegios mínimos, las organizaciones deben definir roles y permisos, invertir en una solución de gestión del acceso privilegiado (PAM), aplicar la MFA, rotar las credenciales de forma automática para las cuentas privilegiadas, segmentar las redes y auditar los privilegios de red de forma habitual.

Siga leyendo para obtener más información sobre el principio de privilegios mínimos, por qué es importante y cómo su organización puede implementarlo.

¿En qué consiste el principio de privilegios mínimos y por qué es importante?

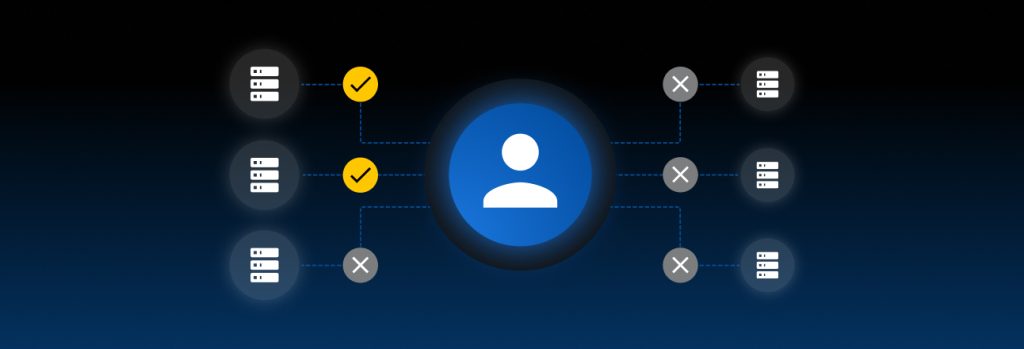

El principio de privilegios mínimos (PoLP) es un concepto de seguridad cibernética en el que los usuarios solo obtienen el acceso de red a los datos y sistemas necesarios para desempeñar su trabajo y nada más. El acceso de privilegios mínimos se aplica a los usuarios, los procesos, las aplicaciones, los sistemas y los dispositivos de IoT. Evita que los usuarios puedan acceder a recursos que no necesitan y pone límites a lo que pueden hacer con los recursos a los que sí tienen acceso.

El acceso de privilegios mínimos es importante porque:

-

Reduce la superficie de ataque: con superficie de ataque nos referimos a todos los posibles puntos de entrada a través de los cuales los cibercriminales pueden acceder a un sistema y robar datos. Al limitar los privilegios, las organizaciones pueden reducir el número de puntos de acceso no autorizado y evitar así, de forma sencilla, cualquier potencial amenaza.

-

Minimiza las amenazas internas: con amenazas internas nos referimos a amenazas cibernéticas que se originan dentro de una organización, cuando empleados, socios, contratistas o proveedores actuales o anteriores empeoran el riesgo de que los datos y los sistemas sensibles puedan ser vulnerados. Al limitar el acceso, las organizaciones pueden minimizar el riesgo de que los datos sean vulnerados por culpa de amenazas internas, ya sea de forma accidental o intencionada.

-

Previene los movimientos laterales: los movimientos laterales son los que se producen cuando los cibercriminales se desplazan a placer por la red de una organización tras obtener acceso inicial, escalando sus privilegios. El acceso de privilegios mínimos evita que los atacantes puedan moverse de forma lateral por una red. El cibercriminal estará restringido a los sistemas y los datos de la cuenta vulnerada.

-

Cumple con las normativas: el acceso de privilegios mínimos ayuda a las organizaciones a proteger los datos sensibles y a cumplir con los marcos de cumplimiento normativo del sector, como el RGPD, la HIPAA y el SOX.

6 maneras en que las organizaciones pueden aplicar el principio de privilegios mínimos

El principio de privilegios mínimos ayudará a las organizaciones a mejorar su seguridad y proteger su información confidencial del acceso no autorizado. Estas son maneras en que las organizaciones pueden aplicar el principio de privilegios mínimos.

Defina los roles y los permisos

El primer paso para implementar el PoLP es definir los roles y permisos. Las organizaciones deben determinar el nivel de acceso a los datos y sistemas sensibles específicos; quién debe disponer de acceso a estos recursos, por qué acceden a ellos y durante cuánto tiempo deben disponer de acceso. A continuación, deben definir qué papel desempeña cada miembro de la organización y qué permisos tiene cada miembro en función de su rol. Deberían utilizar el control de acceso basado en roles (RBAC) para ayudar a definir los roles y permisos.

El RBAC otorga permisos de red específicos en función del rol definido por el usuario. Los usuarios tendrán acceso de red limitado a los datos y sistemas específicos en función de su papel dentro de la organización y de lo que necesiten para desempeñar su trabajo. No deberían disponer de acceso a ningún recurso ajeno a sus funciones laborales. El RBAC pone límites a lo que un usuario puede hacer con un sistema o archivo al que tengan acceso. Por ejemplo, los empleados de marketing necesitan acceso a los datos de los clientes, pero no a los entornos de desarrollador, y los administradores de TI necesitan acceso a los entornos de desarrollador, pero no a los registros financieros.

Invierta en una solución de PAM

Para ayudar a gestionar y realizar un seguimiento de las cuentas privilegiadas, las organizaciones deben invertir en una solución PAM. PAM se refiere a la protección y gestión de las cuentas con acceso a sistemas y datos altamente sensibles. Estas cuentas privilegiadas pueden ir desde las cuentas de administrador local hasta las cuentas de servicio no humanas y las cuentas de usuario privilegiadas. A través de una solución PAM, las organizaciones podrán implementar el acceso de privilegios mínimos, ya que dispondrán de visibilidad total sobre toda su infraestructura de datos y de cuánto acceso disponen los usuarios a los datos sensibles. Podrán determinar quién puede acceder a las cuentas privilegiadas y de cuánto acceso debe disponer cada usuario. Las soluciones PAM ayudan a evitar que las cuentas privilegiadas sean utilizadas de forma indebida por amenazas internas y sean vulneradas por atacantes.

Aplique la MFA

La autenticación multifactor (MFA) es un protocolo de seguridad que exige algún tipo de autenticación adicional. Para acceder a una cuenta privilegiada protegida mediante MFA, los usuarios autorizados deben proporcionar las credenciales de inicio de sesión de la cuenta y una forma adicional de verificación. Las organizaciones deberían aplicar la MFA en todas las cuentas privilegiadas para añadir una capa adicional de seguridad y garantizar que solo los usuarios autorizados puedan acceder a ellas. Incluso cuando se hayan vulnerado las credenciales de inicio de sesión de una cuenta privilegiada, los cibercriminales no podrán acceder a ella porque estará protegida por la MFA y no podrán proporcionar la autenticación adicional.

Rote las credenciales de las cuentas privilegiadas de forma automática

La rotación de contraseñas es una práctica de seguridad cibernética en la que las contraseñas se cambian de forma habitual en función de un calendario predeterminado. Las organizaciones deberían utilizar la rotación de contraseñas automatizada para proteger las cuentas privilegiadas del acceso no autorizado. Dada la naturaleza de las cuentas privilegiadas, que proporcionan acceso a información confidencial, las organizaciones deberían rotar sus contraseñas de forma habitual. Esto dejaría sin acceso a los usuarios que ya no necesiten acceder a las cuentas y evitaría que los cibercriminales puedan descifrar las contraseñas. El uso de la rotación de contraseñas automatizada garantiza que las cuentas privilegiadas estén protegidas mediante contraseñas seguras y exclusivas tras cada rotación.

Segmente las redes

La segmentación de la red divide y aísla partes de la red para controlar quién tiene acceso a la información confidencial. Estos segmentos se dividen en función del tipo de información confidencial almacenada y de los usuarios que necesitan acceso. La segmentación limita el acceso a toda la red y solo permite a los usuarios acceder a los recursos dentro de sus respectivos segmentos. Ayuda a evitar que los cibercriminales que hayan obtenido acceso no autorizado a la red de una organización puedan desplazarse de forma lateral por la red, puesto que el cibercriminal estará restringido al segmento de red al que accedió. Para proporcionar una mejor seguridad a su red, las organizaciones pueden crear microsegmentos, que son partes aisladas de la red dentro de una red segmentada.

Audite los privilegios de red de forma habitual

Las organizaciones deben auditar los privilegios de red de forma habitual para garantizar que solo los usuarios adecuados dispongan del acceso necesario para desempeñar su trabajo, y eliminar a cualquier usuario que ya no necesite el acceso a los recursos específicos. La auditoría habitual de los privilegios de red y el acceso evita el avance de privilegios, que es cuando los usuarios han acabado acaparando niveles de acceso más altos de los necesarios. Ayuda a evitar el uso indebido por parte de las posibles amenazas internas y el acceso no autorizado de los cibercriminales.

Utilice Keeper® para implementar el principio de privilegios mínimos

La mejor manera de implementar el principio de privilegios mínimos es a través de una solución PAM. Con una solución PAM, las organizaciones pueden ver quién tiene acceso a su red y limitar el acceso de los usuarios a los datos sensibles. Pueden proteger las cuentas privilegiadas garantizando que los empleados las protejan con contraseñas seguras y exclusivas, además de la MFA.

KeeperPAM™ es una solución de gestión del acceso privilegiado que ayuda a simplificar la gestión de privilegios combinando Keeper Enterprise Password Manager (EPM), Keeper Secrets Manager (KSM) y Keeper Connection Manager (KCM) en una sola solución unificada. Con KeeperPAM, las organizaciones pueden lograr una visibilidad, seguridad y control completos sobre todos los usuarios privilegiados en todos los dispositivos.