Les entreprises doivent mettre en œuvre le principe du moindre privilège pour protéger leurs données sensibles contre tout accès non autorisé. Les entreprises qui souhaitent mettre en œuvre le principe du moindre privilège doivent définir des rôles et des autorisations, investir dans une solution de gestion des accès à privilèges (PAM), appliquer le MFA, lancer la rotation automatique des identifiants des comptes à privilèges, segmenter les réseaux et auditer régulièrement leurs privilèges.

Lisez la suite pour découvrir le principe du moindre privilège, pourquoi il est important et comment votre entreprise peut le mettre en œuvre.

Qu’est-ce que le principe du moindre privilège et pourquoi est-il important ?

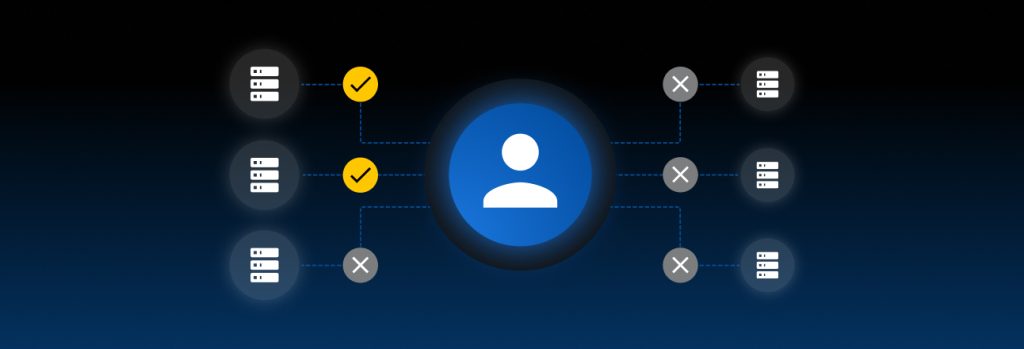

Le principe du moindre privilège (PoLP) est un concept de cybersécurité selon lequel les utilisateurs se voient accorder le minimum d’accès aux données et aux systèmes pour pouvoir remplir leurs tâches. L’accès selon le principe du moindre privilège s’applique aux utilisateurs, aux processus, aux applications, aux systèmes et aux appareils IoT. Il empêche les utilisateurs d’accéder aux ressources dont ils n’ont pas besoin et limite ce qu’ils peuvent faire avec les ressources auxquelles ils ont accès.

L’accès selon le principe du moindre privilège est important, car :

-

Il réduit la surface d’attaque : la surface d’attaque désigne les points d’entrée possibles par lesquels les cybercriminels peuvent accéder à un système et voler des données. En limitant les privilèges, les entreprises peuvent réduire les points d’entrée possibles pour empêcher les accès non autorisés et prévenir facilement toute menace potentielle.

-

Il minimise les menaces internes : les menaces internes sont des cybermenaces provenant de l’intérieur d’une entreprise, lorsque des employés (actuels ou anciens), des partenaires, des sous-traitants ou des fournisseurs augmentent le risque de compromission des données et systèmes sensibles. En limitant l’accès, les entreprises peuvent empêcher les menaces internes de compromettre des données sensibles, que ce soit par accident ou intentionnellement.

-

Il empêche les mouvements latéraux : on parle de mouvement latéral lorsque les cybercriminels se déplacent plus avant dans le réseau d’une entreprise après avoir obtenu un accès initial en augmentant leurs privilèges. L’accès selon le principe de moindre privilège empêche les auteurs de menace de se déplacer latéralement sur un réseau. Le cybercriminel sera limité aux systèmes et aux données du compte compromis.

-

Il respecte la conformité réglementaire : l’accès selon le principe du moindre privilège permet aux entreprises de protéger leurs données sensibles et de respecter les cadres de conformité réglementaires et sectoriels tels que le RGPD, HIPAA et SOX.

6 façons dont les entreprises peuvent mettre en œuvre le principe du moindre privilège

Le principe du moindre privilège permettra aux entreprises d’améliorer leur sécurité et de protéger leurs informations sensibles contre tout accès non autorisé. Voici six façons dont les entreprises peuvent mettre en œuvre le principe du moindre privilège.

Définissez les rôles et les autorisations

La première étape de la mise en œuvre du PoLP consiste à définir les rôles et les autorisations. Les entreprises doivent déterminer le niveau d’accès à des données et systèmes sensibles spécifiques : qui doit accéder à ces ressources, pourquoi ces personnes y accèdent et pendant combien de temps elles doivent y avoir accès. Elles doivent ensuite définir le rôle de chaque membre de l’entreprise et les autorisations dont chacun dispose en fonction de son rôle. Elles doivent utiliser le contrôle d’accès basé sur les rôles (RBAC) pour définir les rôles et les autorisations.

Le RBAC accorde des autorisations réseau spécifiques en fonction du rôle défini de l’utilisateur. Les utilisateurs auront un accès réseau limité à des données et systèmes spécifiques en fonction de leur rôle dans l’entreprise et des ressources dont ils ont besoin pour travailler. Ils ne doivent avoir accès à aucune ressource en dehors des tâches qui leur sont assignées. Le RBAC limite ce que les utilisateurs peuvent faire avec un système ou un fichier auquel ils ont accès. Par exemple, les employés du marketing ont besoin d’accéder aux données clients mais pas aux environnements de développement, et les administrateurs informatiques ont besoin d’accéder aux environnements de développement mais pas aux dossiers financiers.

Investissez dans une solution PAM

Les entreprises doivent investir dans une solution PAM pour pouvoir gérer et suivre les comptes à privilèges. PAM signifie sécuriser et gérer les comptes ayant accès à des systèmes et à des données très sensibles. Ces comptes à privilèges sont aussi bien des comptes administrateurs locaux que des comptes de services non humains ou des comptes d’utilisateurs privilégiés. Une solution PAM permet aux entreprises de mettre en œuvre un accès selon le principe du moindre privilège, car elle leur donne une visibilité totale sur l’ensemble de leur infrastructure de données et sur le niveau d’accès des utilisateurs aux données sensibles. Elles peuvent déterminer qui peut accéder aux comptes à privilèges et quel niveau d’accès chaque utilisateur doit avoir. Les solutions PAM permettent d’éviter que les comptes à privilèges soient utilisés à mauvais escient par des menaces internes et compromis par des auteurs de menaces.

Appliquez la MFA

L’authentification multifacteur (MFA) est un protocole de sécurité qui nécessite une authentification supplémentaire. Pour accéder à un compte à privilèges protégé par MFA, les utilisateurs autorisés doivent fournir les identifiants de connexion au compte et une forme supplémentaire de vérification. Les entreprises doivent appliquer la MFA sur tous les comptes à privilèges pour ajouter une couche supplémentaire de sécurité et s’assurer que seuls les utilisateurs autorisés peuvent y accéder. Même si les identifiants du compte à privilèges étaient compromis, les cybercriminels ne pourraient pas accéder au compte, parce qu’il est protégé par la MFA et qu’ils ne peuvent pas fournir d’authentification supplémentaire.

Lancer une rotation automatique des identifiants pour les comptes à privilèges

La rotation des mots de passe est une pratique de cybersécurité qui consiste à changer régulièrement les mots de passe selon un planning prédéterminé. Les entreprises doivent utiliser la rotation automatisée des mots de passe pour protéger les comptes à privilèges contre tout accès non autorisé. Les comptes à privilèges donnent accès à des informations sensibles, donc les entreprises doivent en modifier régulièrement les mots de passe. Cela permet de bloquer les utilisateurs qui n’ont plus besoin d’accéder aux comptes et d’empêcher les cybercriminels de craquer les mots de passe. Utiliser une rotation automatisée des mots de passe permet de s’assurer que les comptes à privilèges sont protégés par des mots de passe forts et uniques après chaque rotation.

Segmentez les réseaux

La segmentation du réseau divise et isole certaines parties du réseau d’une entreprise afin de contrôler l’accès aux informations sensibles. Ces segments sont divisés en fonction du type d’informations sensibles stockées et des utilisateurs qui doivent y avoir accès. La segmentation limite l’accès à l’ensemble du réseau et ne permet aux utilisateurs d’accéder qu’aux ressources de leurs segments respectifs. Elle empêche les cybercriminels qui ont obtenu un accès non autorisé au réseau d’une entreprise de se déplacer latéralement sur le réseau en le limitant au seul segment de réseau auquel ils ont accédé. Les entreprises peuvent créer des micro-segments, c’est-à-dire des parties isolées du réseau à l’intérieur d’un réseau segmenté, pour mieux sécuriser leur réseau.

Auditez régulièrement les privilèges du réseau

Les entreprises doivent régulièrement auditer les privilèges du réseau pour s’assurer que les bons utilisateurs ont accès aux ressources dont ils ont besoin pour travailler et supprimer ceux qui n’ont plus besoin d’accéder à des ressources spécifiques. Auditer régulièrement les privilèges et les accès au réseau permet d’éviter l’accumulation de privilèges, qui signifie que les utilisateurs ont accumulé des niveaux d’accès supérieurs à ceux dont ils ont besoin. Cela permet d’éviter que des menaces internes potentielles n’en fassent un usage abusif et que des cybercriminels n’y accèdent sans autorisation.

Utilisez Keeper® pour mettre en œuvre le principe du moindre privilège

La meilleure façon de mettre en œuvre le principe du moindre privilège est d’utiliser une solution PAM. Une solution PAM permet aux entreprises de savoir qui a accès à leur réseau et de limiter l’accès des utilisateurs aux données sensibles. Elles peuvent sécuriser les comptes à privilèges en s’assurant que les employés les protègent avec des mots de passe forts et uniques ainsi que la MFA.

KeeperPAM™ est une solution de gestion des accès à privilèges qui permet de simplifier la gestion des privilèges en combinant Keeper Enterprise Password Manager (EPM), Keeper Secrets Manager (KSM) et Keeper Connection Manager (KCM) en une seule solution unifiée. KeeperPAM permet aux entreprises de bénéficier d’une visibilité, d’une sécurité et d’un contrôle complets sur chaque utilisateur privilégié et sur chaque appareil.