Organizacje powinny wdrożyć zasadę niezbędnych minimalnych uprawnień, aby chronić dane poufne przed nieautoryzowanym dostępem. Aby wdrożyć zasadę niezbędnych minimalnych uprawnień, organizacje muszą zdefiniować role i uprawnienia, wprowadzić rozwiązanie do zarządzania dostępem uprzywilejowanym (PAM), wymuszać MFA, stosować automatyczne wymuszanie zmiany danych uwierzytelniających do kont uprzywilejowanych, segmentować sieci i regularnie prowadzić audyt uprawnień sieciowych.

Czytaj dalej, aby dowiedzieć się więcej o zasadzie niezbędnych minimalnych uprawnień, dlaczego jest ważna i jak ją wdrożyć w organizacji.

Co to jest zasada niezbędnych minimalnych uprawnień i dlaczego jest ważna?

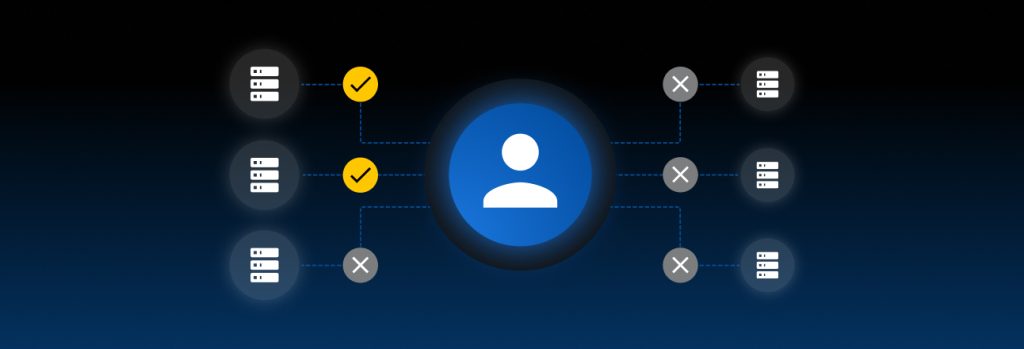

Zasada niezbędnych minimalnych uprawnień (PoLP) to koncepcja cyberbezpieczeństwa zakładająca przyznawanie użytkownikom dostępu do danych i systemów na najniższym poziomie umożliwiającym wykonywanie zadań. Dostęp z najniższym poziomem uprawnień ma zastosowanie do użytkowników, procesów, aplikacji, systemów i urządzeń Internetu rzeczy. Zapobiega dostępowi użytkowników do zasobów, których nie potrzebują i ogranicza możliwości wykorzystania zasobów, do których mają dostęp.

Dostęp z najniższym poziomem uprawnień jest ważny, ponieważ:

-

Ogranicza powierzchnię ataku: powierzchnia ataku odnosi się do możliwych punktów wejścia, w których cyberprzestępcy mogą uzyskać dostęp do systemu i ukraść dane. Ograniczenie uprawnień umożliwia organizacjom zmniejszenie liczby punktów potencjalnego nieautoryzowanego dostępu i łatwe zapobieganie potencjalnym zagrożeniom.

-

Minimalizuje zagrożenia wewnętrzne: zagrożenia wewnętrzne to cyberzagrożenia pochodzące z organizacji, gdy obecni lub byli pracownicy, partnerzy, wykonawcy lub dostawcy zwiększają ryzyko naruszenia poufnych danych i systemów. Ograniczenie dostępu umożliwia organizacjom zminimalizowanie możliwości przypadkowego lub celowego naruszenia poufnych danych poprzez zagrożenia wewnętrzne.

-

Zapobiega poruszaniu się po sieci: po uzyskaniu wstępnego dostępu cyberprzestępcy poruszają się po sieci, podnosząc uprawnienia. Dostęp z najniższym poziomem uprawnień uniemożliwia atakującym poruszanie się po sieci. Cyberprzestępca będzie ograniczony do systemów i danych naruszonego konta.

-

Przestrzeganie zgodności z przepisami: dostęp z najniższym poziomem uprawnień ułatwia ochronę poufnych danych i przestrzeganie zgodności z przepisami oraz normami branżowymi, takimi jak RODO, HIPAA i SOX.

Sześć sposobów wdrożenia zasady niezbędnych minimalnych uprawnień przez organizacje

Zasada niezbędnych minimalnych uprawnień pomaga organizacjom poprawić bezpieczeństwo i chronić poufne informacje przed nieautoryzowanym dostępem. Oto sześć sposobów wdrożenia zasady niezbędnych minimalnych uprawnień w organizacji

Definiowanie ról i uprawnień

Pierwszym krokiem wdrożenia zasady niezbędnych minimalnych uprawnień jest zdefiniowanie ról i uprawnień. Organizacje muszą określić poziom dostępu do poszczególnych danych poufnych i systemów, wybierając, kto powinien uzyskiwać dostęp do tych zasobów, w jakim celu i na jak długo. Następnie należy określić rolę oraz uprawnienia każdego członka organizacji. Organizacje powinny stosować kontrolę dostępu opartą na rolach (RBAC) ułatwiającą definiowanie ról i uprawnień.

RBAC przyznaje uprawnienia sieciowe na podstawie określonej roli użytkownika. Dostęp sieciowy użytkowników do określonych danych i systemów jest ograniczony na podstawie roli w organizacji oraz wykonywanych zadań. Użytkownicy nie powinni mieć dostępu do zasobów niezwiązanych z obowiązkami na danym stanowisku. RBAC ogranicza możliwości korzystania z systemu lub pliku, do którego użytkownik ma dostęp. Na przykład pracownicy działu marketingu potrzebują dostępu do danych klientów, a nie środowisk programistycznych, a administratorzy IT potrzebują dostępu do środowisk programistycznych, a nie danych finansowych.

Inwestycja w rozwiązanie PAM

Należy wdrożyć rozwiązanie PAM, aby ułatwić zarządzanie kontami uprzywilejowanymi oraz ich monitorowanie. PAM odnosi się do zabezpieczania kont z dostępem do wysoce poufnych systemów i danych oraz zarządzania nimi. Takie konta uprzywilejowane mogą obejmować konta lokalnych administratorów, konta usług nienależące do ludzi oraz konta użytkowników uprzywilejowanych. Rozwiązanie PAM umożliwia organizacjom wdrożenie dostępu z najniższym poziomem uprawnień dzięki pełnemu wglądowi w całość infrastruktury danych oraz dostęp użytkowników do danych poufnych. Dzięki rozwiązaniu PAM można określić, kto może uzyskać dostęp do kont uprzywilejowanych i jaki dostęp powinien mieć każdy użytkownik. Rozwiązania PAM pomagają zapobiegać niewłaściwemu wykorzystaniu kont uprzywilejowanych przez zagrożenia wewnętrzne i naruszeniu przez atakujących.

Egzekwuj MFA

Uwierzytelnianie wieloskładnikowe (MFA) to protokół bezpieczeństwa, który wymaga dodatkowego uwierzytelniania. Aby uzyskać dostęp do konta uprzywilejowanego chronionego przez MFA, upoważnieni użytkownicy muszą podać dane uwierzytelniające logowania do konta oraz zastosować dodatkową formę weryfikacji. Wymuszenie MFA na wszystkich kontach uprzywilejowanych w organizacji zapewnia dodatkową warstwę zabezpieczeń i gwarantuje dostęp do nich wyłącznie upoważnionym użytkownikom. Nawet po naruszeniu danych uwierzytelniających logowania do konta uprzywilejowanego cyberprzestępcy nie będą mogli uzyskać do niego dostępu, ponieważ nie będą w stanie zapewnić dodatkowego uwierzytelniania wymaganego przez MFA.

Automatyczne wymuszanie zmiany danych uwierzytelniających do kont uprzywilejowanych

Wymuszanie zmiany haseł to praktyka w zakresie cyberbezpieczeństwa, w ramach której hasła są regularnie zmieniane zgodnie z ustalonym harmonogramem. Organizacje powinny wykorzystywać automatyczne wymuszanie zmiany haseł do ochrony kont uprzywilejowanych przed nieautoryzowanym dostępem. Konta uprzywilejowane zapewniają dostęp do poufnych informacji, dlatego organizacje muszą regularnie zmieniać hasła do takich kont. Uniemożliwia to dostęp użytkowników, którzy go nie potrzebują, i zapobiega złamaniu haseł przez cyberprzestępców. Wdrożenie automatycznego wymuszania zmiany haseł zapewnia ochronę kont uprzywilejowanych za pomoca silnych i unikatowych haseł po każdej rotacji.

Segmentacja sieci

Segmentacja sieci organizacji dzieli ją oraz izoluje jej części w celu kontrolowania dostępu użytkowników do poufnych informacji. Segmenty są wyznaczane na podstawie rodzaju przechowywanych poufnych informacji oraz użytkowników, których dostęp jest wymagany. Segmentacja ogranicza dostęp do całej sieci, umożliwiając użytkownikom dostęp do zasobów tylko w obrębie odpowiednich segmentów. Pomaga zapobiegać poruszaniu się po sieci cyberprzestępców, którzy uzyskali nieautoryzowany dostęp do sieci organizacji, ograniczając ich wyłącznie do pierwotnego segmentu. Organizacje mogą tworzyć mikrosegmenty będące odizolowanymi częściami sieci w sieci segmentowanej, aby zapewnić lepsze bezpieczeństwo.

Regularne audyty uprawnień sieciowych

Organizacje muszą regularnie prowadzić audyt uprawnień sieciowych, aby zapewnić użytkownikom dostęp niezbędny do wykonywania zadań oraz odebrać dostęp do zasobów użytkownikom, którzy go już nie potrzebują. Regularne audyty uprawnień sieciowych i dostępu zapobiegają przenikaniu uprawnień, które występuje, gdy użytkownicy uzyskują dostęp na wyższym poziomie, niż potrzebują. Pomaga zapobiegać niewłaściwemu wykorzystaniu zasobów przez potencjalne zagrożenia wewnętrzne i nieautoryzowanemu dostępowi cyberprzestępców.

Użyj rozwiązania Keeper®, aby wdrożyć zasadę niezbędnych minimalnych uprawnień

Najlepszym sposobem na wdrożenie zasady niezbędnych minimalnych uprawnień jest zastosowanie rozwiązania PAM. Wykorzystanie rozwiązania PAM umożliwia organizacjom sprawdzenie, kto ma dostęp do sieci, a także ograniczenie dostępu użytkowników do danych poufnych. Organizacje mogą zabezpieczyć konta uprzywilejowane, wymuszając ich ochronę przez pracowników za pomocą silnych i unikatowych haseł oraz MFA.

KeeperPAM™ to rozwiązanie do zarządzania uprzywilejowanym dostępem, które ułatwia zarządzanie uprawnieniami, łącząc Keeper Enterprise Password Manager (EPM), Keeper Secrets Manager (KSM) i Keeper Connection Manager (KCM) w jednym, ujednoliconym rozwiązaniu. KeeperPAM umożliwia organizacjom pełny wgląd, bezpieczeństwo i kontrolę dotyczące każdego uprzywilejowanego użytkownika na wszystkich urządzeniach.