组织应实施最小特权原则,以保护其敏感数据免遭未经授权的访问。 为了实施最小特权原则,组织需要定义角色和权限、投资权限访问管理 (PAM) 解决方案、执行 MFA、自动轮换特权帐户的凭证、分段网络并定期审查网络权限。

继续阅读,详细了解最小特权原则、它为何重要以及您的组织如何实施它。

什么是最小特权原则,以及它为什么重要?

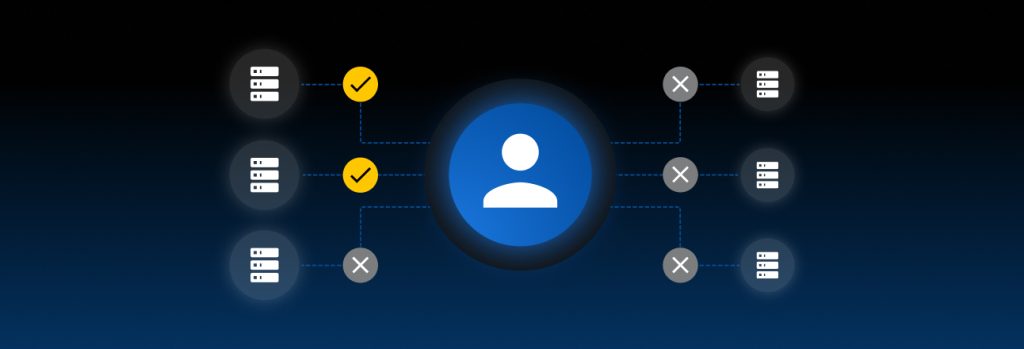

最小特权原则 (PoLP)是一个网络安全概念,其中用户只被授予对数据和系统的足够的网络访问权限,以完成他们的工作,仅此而已。 最小权限访问适用于用户、流程、应用程序、系统和物联网设备。 它防止用户访问他们不需要的资源,并限制他们可以使用他们有权访问的资源做的事情。

最小权限访问非常重要,因为它:

- 减少攻击面:攻击面是指网络犯罪分子可以访问系统并窃取数据的可能的切入点。 通过限制权限,组织可以减少未经授权访问的可能的切入点,并轻松防止任何潜在威胁。

- 最大限度地减少内部威胁:内部威胁是当现任或前任员工、合作伙伴、承包商或供应商提高了敏感数据和系统被盗的风险时来自组织内部的网络威胁。 通过限制访问,组织可以最大限度地减少因入侵敏感数据(无论是偶然还是故意)而引起的内部威胁。

- 防止横向移动:横向移动是指网络犯罪分子在通过升级其权限获得初始访问权限后,在组织的网络中更深入地移动。 最小权限访问可以防止威胁行为者在整个网络中横向移动。 网络犯罪分子将被限制在被盗帐户的系统和数据范围内。

- 遵守监管合规:最小权限访问有助于组织保护敏感数据,并遵守 GDPR、HIPAA 和 SOX 等监管和行业合规框架。

组织实施最小特权原则的六种方式

最小特权原则可以帮助组织提高安全性,并保护其敏感信息免受未经授权的访问。 以下是组织实施最小特权原则的六种方式。

定义角色和权限

实施 PoLP 的第一步是定义角色和权限。 组织需要确定对特定敏感数据和系统的访问级别,即谁应该访问这些资源,他们为什么访问它们,以及他们应该访问它们的时间。 然后,他们需要定义组织的每个成员的角色,以及每个成员根据其角色拥有的权限。 他们应该使用基于角色的访问控制 (RBAC) 来帮助定义角色和权限。

RBAC 根据用户的定义的角色授予特定的网络权限。 根据用户在组织内的角色以及他们完成工作所需的内容,用户对特定数据和系统的网络访问权限有限。 他们不应该访问他们分配的工作职责之外的任何资源。 RBAC 限制用户可以使用他们有权访问的系统或文件做什么。 例如,营销员工需要访问客户数据,而不是开发人员环境,而 IT 管理员需要访问开发人员环境,而不能财务记录。

投资 PAM 解决方案

为了帮助管理并跟踪特权帐户,组织需要投资 PAM 解决方案。PAM 是指保护并管理能够访问高度敏感系统和数据的帐户。 这些特权帐户的范围可以从本地管理员帐户到非人类服务帐户,再到特权用户帐户。 借助 PAM 解决方案,组织可以实施最小权限访问,因为他们可以全面了解整个数据基础架构,以及用户对敏感数据的访问权限。 他们可以确定谁可以访问特权帐户,以及每个用户拥有的访问权限。 PAM 解决方案有助于防止特权帐户被内部威胁滥用,并受到威胁行为者入侵。

执行MFA

多因素身份验证 (MFA)是一种需要额外身份验证的安全协议。 要访问受 MFA 保护的特权帐户,授权用户必须提供帐户的登录凭证以及额外的验证方式。 组织需要对所有特权帐户执行 MFA,以添加额外的安全层,并确保只有授权用户才能访问它们。 即使特权帐户的登录凭证被盗,网络犯罪分子也无法访问帐户,因为它受到 MFA 的保护,并且他们无法提供额外的身份验证。

自动轮换特权帐户的凭证

密码轮换是一种网络安全实践,在这种实践中,密码按预定的时间表定期更改。 组织应该使用自动密码轮换,以保护特权帐户免受未经授权的访问。 由于特权帐户提供对敏感信息的访问权限,因此组织需要定期更改这些帐户的密码。 这可以锁定不再需要访问帐户的用户,并防止网络犯罪分子破解密码。 使用自动密码轮换,可以确保特权帐户在每次轮换后都受到唯一的强密码的保护。

对网络进行分段

网络分段可划分并隔离组织网络的各个部分,以控制敏感信息的访问权限。 这些分段根据存储的敏感信息类型和需要访问的用户划分。 分段限制了对整个网络的访问,仅允许用户访问各自分段内的资源。 它有助于防止未经授权访问组织网络的网络犯罪分子在网络中横向移动,因为网络犯罪分子仅限于他们访问的网络段。 为了给网络提供更好的安全性,组织可以创建微分段,它们是分段网络中的孤立网络的一部分。

定期审查网络特权

组织需要定期审核网络特权,以确保合适的用户拥有完成工作所需的必要访问权限,并删除不再需要访问特定资源的用户。 定期审查网络特权和访问权限,可以防止特权蠕变,即用户拥有比他们需要的更高层次的访问权限。 它有助于防止潜在的内部威胁滥用,以及网络犯罪分子未经授权的访问。

使用 Keeper® 来实施最小特权原则

实施最小特权原则的最佳方式是使用 PAM 解决方案。 借助 PAM 解决方案,组织可以查看谁有权访问其网络,并限制用户访问敏感数据。 他们可以通过确保员工使用唯一的强密码和MFA来保护特权账户。

KeeperPAM™ 是一种权限访问管理解决方案,通过将 Keeper Enterprise Password Manager (EPM)、Keeper Secrets Manager (KSM) 和 Keeper Connection Manager (KCM) 整合到一个统一的解决方案,来帮助简化特权管理。 使用 KeeperPAM,组织可以对每台设备上的每个特权用户实现完全的可见性、安全并控制。