Le organizzazioni dovrebbero implementare il principio dei privilegi minimi per proteggere i loro dati sensibili dall’accesso non autorizzato. Per implementare il principio dei privilegi minimi, le organizzazioni devono definire ruoli e autorizzazioni, investire in una soluzione di gestione degli accessi privilegiati (PAM), applicare l’MFA, ruotare automaticamente le credenziali per gli account con privilegi, segmentare le reti e controllare regolarmente i privilegi di rete.

Continua a leggere per scoprire di più sul principio dei privilegi minimi, perché è importante e come la tua organizzazione può implementarlo.

Che cos’è il principio dei privilegi minimi e perché è importante?

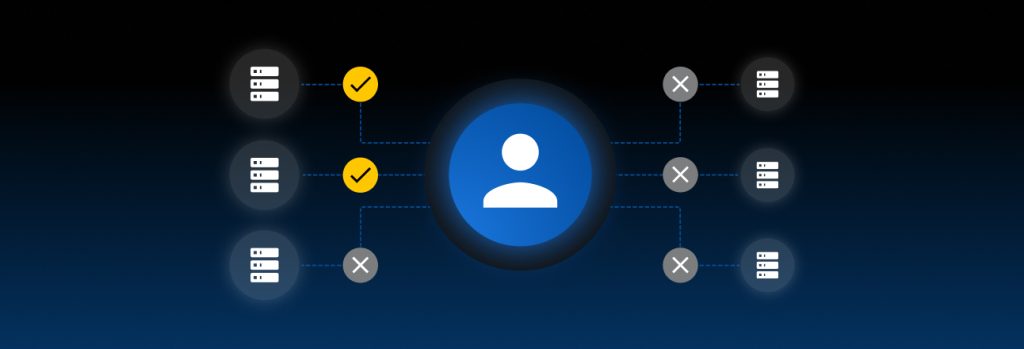

Il principio dei privilegi minimi (PoLP) è un concetto di sicurezza informatica in base al quale agli utenti viene concessa l’accesso di rete sufficiente ai dati e ai sistemi per svolgere il loro lavoro. L’accesso con privilegi minimi si applica agli utenti, ai processi, alle applicazioni, ai sistemi e ai dispositivi IoT. Impedisce agli utenti di accedere alle risorse di cui non hanno bisogno e limita ciò che possono fare con le risorse a cui possono accedere.

L’accesso con privilegi minimi è importante perché:

-

Riduce la superficie di attacco: una superficie di attacco si riferisce ai possibili punti di ingresso da cui i cybercriminali possono accedere a un sistema e rubare i dati. Limitando i privilegi, le organizzazioni possono ridurre i possibili punti di ingresso per l’accesso non autorizzato e prevenire facilmente eventuali minacce potenziali.

-

Riduce al minimo le minacce interne: le minacce interne sono minacce informatiche provenienti dall’interno di un’organizzazione quando dipendenti, partner, collaboratori o fornitori attuali o precedenti aumentano il rischio che i dati e i sistemi sensibili vengano compromessi. Limitando l’accesso, le organizzazioni possono ridurre al minimo le minacce interne derivanti dalla compromissione dei dati sensibili, sia per caso che intenzionalmente.

-

Impedisce i movimenti laterali: il movimento laterale avviene quando i cybercriminali si muovono più in profondità all’interno della rete di un’organizzazione dopo aver ottenuto l’accesso iniziale aumentando i loro privilegi. L’accesso con privilegi minimi impedisce ai malintenzionati di muoversi lateralmente su una rete. Il cybercriminale sarà limitato ai sistemi e ai dati dell’account compromesso.

-

Rispetta la conformità normativa: l’accesso con privilegi minimi aiuta le organizzazioni a proteggere i dati sensibili e ad aderire ai quadri di conformità normativi e di settore come GDPR, HIPAA e SOX.

6 modi in cui le organizzazioni possono implementare il principio dei privilegi minimi

Il principio dei privilegi minimi aiuterà le organizzazioni a migliorare la loro sicurezza e a proteggere le loro informazioni sensibili dall’accesso non autorizzato. Ecco sei modi in cui le organizzazioni possono implementare il principio dei privilegi minimi.

Definire ruoli e autorizzazioni

Il primo passo per implementare il PoLP è definire ruoli e autorizzazioni. Le organizzazioni devono determinare il livello di accesso a dati e sistemi sensibili specifici: chi deve accedere a queste risorse, perché vi accedono e per quanto tempo devono accedervi. Devono quindi definire il ruolo di ciascun membro dell’organizzazione e quali autorizzazioni ha un membro in base al suo ruolo. Utilizzare il controllo degli accessi basato sui ruoli (RBAC) per definire ruoli e autorizzazioni.

L’RBAC concede autorizzazioni di rete specifiche in base al ruolo definito di un utente. Gli utenti potranno accedere in rete a dati e sistemi specifici in base al loro ruolo all’interno dell’organizzazione e a ciò che devono fare per svolgere il loro lavoro. Non devono accedere a risorse al di fuori delle loro mansioni lavorative. L’RBAC limita ciò che gli utenti possono fare con un sistema o un file a cui possono accedere. Ad esempio, i dipendenti del marketing devono accedere ai dati dei clienti ma non agli ambienti degli sviluppatori, mentre gli amministratori IT devono accedere agli ambienti degli sviluppatori ma non ai registri finanziari.

Investire in una soluzione PAM

Per gestire e tenere traccia degli account con privilegi, le organizzazioni devono investire in una soluzione PAM. PAM si riferisce alla protezione e alla gestione degli account con accesso a sistemi e dati altamente sensibili. Questi account con privilegi possono variare dagli account di amministratore locale agli account di servizio non umani agli account utente con privilegi. Con una soluzione PAM, le organizzazioni possono implementare l’accesso con privilegi minimi poiché hanno visibilità completa sull’intera infrastruttura dati e quanto accedono agli utenti ai dati sensibili. Possono determinare chi può accedere agli account con privilegi e quanto accesso deve avere ogni utente. Le soluzioni PAM aiutano a evitare che gli account con privilegi vengano utilizzati in modo improprio dalle minacce interne e compromessi dai malintenzionati.

Applicare l’MFA

L’autenticazione a più fattori (MFA) è un protocollo di sicurezza che richiede un’ulteriore autenticazione. Per accedere a un account con privilegi protetto dall’MFA, gli utenti autorizzati devono fornire le credenziali di accesso all’account e un’ulteriore forma di verifica. Le organizzazioni devono applicare l’MFA su tutti gli account con privilegi per aggiungere un ulteriore livello di sicurezza e garantire che solo gli utenti autorizzati possano accedervi. Anche se le credenziali di accesso all’account con privilegi fossero compromesse, i cybercriminali non potrebbero accedere all’account perché è protetto dall’MFA e non possono fornire un’ulteriore autenticazione.

Ruotare automaticamente le credenziali per gli account con privilegi

La rotazione delle password è una pratica di sicurezza informatica in cui le password vengono cambiate regolarmente secondo un programma predeterminato. Le organizzazioni devono utilizzare la rotazione delle password automatica per proteggere gli account con privilegi dall’accesso non autorizzato. Poiché gli account con privilegi consentono l’accesso alle informazioni sensibili, le organizzazioni devono cambiare regolarmente le loro password per questi account. Questo blocca gli utenti che non hanno più bisogno di accedere agli account e impedisce ai cybercriminali di decifrare le password. L’utilizzo della rotazione delle password automatica garantisce che gli account con privilegi siano protetti con password forti e uniche dopo ogni rotazione.

Segmentare le reti

La segmentazione della rete divide e isola le parti della rete di un’organizzazione al fine di controllare chi può accedere alle informazioni sensibili. Questi segmenti sono divisi in base al tipo di informazioni sensibili memorizzate e agli utenti che hanno bisogno di accedere. La segmentazione limita l’accesso all’intera rete e consente agli utenti di accedere alle risorse solo all’interno dei loro rispettivi segmenti. Aiuta a evitare che i cybercriminali che hanno ottenuto l’accesso non autorizzato alla rete di un’organizzazione si muovano lateralmente sulla rete perché il cybercriminale è limitato solo al segmento di rete a cui accede. Per fornire una migliore sicurezza alla loro rete, le organizzazioni possono creare micro-segmenti che sono parti isolate della rete all’interno di una rete segmentata.

Controllare regolarmente i privilegi di rete

Le organizzazioni devono controllare regolarmente i privilegi di rete per garantire che gli utenti giusti abbiano l’accesso necessario per svolgere il loro lavoro e rimuovere gli utenti che non hanno più bisogno di accedere a risorse specifiche. Controllare regolarmente i privilegi di rete e l’accesso impedisce il privilege creep, ovvero quando gli utenti hanno accumulato livelli di accesso più alti di quanto necessario. Aiuta a prevenire l’uso improprio da potenziali minacce interne e dall’accesso non autorizzato da parte dei cybercriminali.

Utilizzare Keeper® per implementare il principio dei privilegi minimi

Il modo migliore per implementare il principio dei privilegi minimi è con una soluzione PAM. Con una soluzione PAM, le organizzazioni possono vedere chi può accedere alla loro rete e limitare l’accesso degli utenti ai dati sensibili. Possono proteggere gli account con privilegi garantendo che i dipendenti li proteggano con password forti e uniche e MFA.

KeeperPAM™ è una soluzione di gestione degli accessi con privilegi che semplifica la gestione dei privilegi combinando Keeper Enterprise Password Manager (EPM), Keeper Secrets Manager (KSM) e Keeper Connection Manager (KCM) in un’unica soluzione unificata. Con KeeperPAM, le organizzazioni possono ottenere visibilità, sicurezza e controllo completi su ogni utente con privilegi su ogni dispositivo.