Możesz zapobiegać cyberstalkingowi, chroniąc swoje dane za pomocą menedżera haseł, zachowując prywatność w mediach społecznościowych i przestrzegając innych najlepszych praktyk w zakresie cyberbezpieczeństwa, aby zapewnić sobie i swoim danym bezpieczeństwo. Czytaj dalej, aby poznać najlepsze wskazówki dotyczące zapobiegania cyberstalkingowi. Czym jest cyberstalking? Cyberstalking to stalking przeprowadzany przy użyciu technologii. Obejmuje powtarzające się, zastraszające nękanie, w tym niechciane wiadomości i połączenia telefoniczne,

Cyberbezpieczeństwo jest dziedziną podlegającą niestannym aktualizacjom. Charakter zagrożeń i technologie wykorzystywane do obrony przed nimi stale się zmieniają, co wymaga od specjalistów w dziedzinie cyberbezpieczeństwa pozostawania na bieżąco z najnowszymi wiadomościami, informacjami i alertami. Oto uporządkowane losowo najlepsze blogi i strony internetowe na temat cyberbezpieczeństwa, które warto śledzić w 2023 r. NextGov NextGov przedstawia wiadomości, analizy i obserwacje na temat nowych technologii

Cyberprzestępcy często wykorzystują wiadomości wyłudzające okup, aby skłonić użytkownika do kliknięcia złośliwych linków lub załączników. Ich kliknięcie może spowodować infekcję złośliwym oprogramowaniem, która naraża wszystkie poufne dane na ryzyko naruszenia. Przed kliknięciem załącznika należy upewnić się, że jest on bezpieczny. Możesz sprawdzić, czy załącznik wiadomości e-mail jest bezpieczny, uruchamiając oprogramowanie antywirusowe skanujące załączniki w wiadomościach e-mail,

Kryptografia krzywych eliptycznych (ECC) to forma kryptografii klucza publicznego oparta na matematyce krzywych eliptycznych. Zapewnia bezpieczny sposób wykonywania operacji kryptograficznych, takich jak wymiana kluczy, podpisy cyfrowe i szyfrowanie. ECC jest alternatywą dla szyfrowania Rivest-Shamir-Adleman (RSA), które powstało w 1977 r. Czytaj dalej, aby dowiedzieć się więcej o kryptografii krzywych eliptycznych i dlaczego jest ona uważana za najbezpieczniejszą formę szyfrowania.

Jeśli oszust zna Twój adres e-mail, należy być szczególnie wyczulonym na próby phishingu i zabezpieczyć wszystkie konta za pomocą silnych haseł i uwierzytelniania wieloskładnikowego (MFA). Jeśli podejrzewasz, że oszust uzyskał dostęp do Twojego konta e-mail, należy skontaktować się z dostawcą poczty e-mail, aby zabezpieczyć konto i powiadomić wszystkie osoby na liście kontaktów o tym, że Twoje konto zostało zhakowane. Czytaj

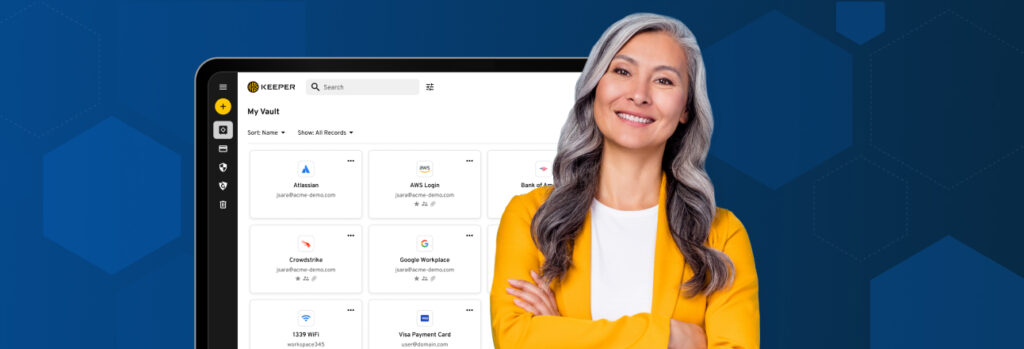

Sposób korzystania z menedżera haseł trochę się różni w zależności od używanego menedżera haseł. Wszystkie mają jednak podobną funkcjonalność. Aby korzystać z menedżera haseł, musisz najpierw ustawić swoje hasło główne, skonfigurować metody uwierzytelniania wieloskładnikowego, wyeksportować i zaimportować aktualne hasła, pobrać niezbędne aplikacje i utworzyć nowe, silne hasła do każdego z kont. Czytaj dalej, aby dowiedzieć się więcej o korzystaniu z menedżera haseł oraz dlaczego

Doxing (pisany również „doxxing”), ma miejsce, gdy atakujący publikuje w Internecie informacje umożliwiające identyfikację ofiary. Może to obejmować opublikowanie jej miejsca zatrudnienia, miejsca zamieszkania, numerów kart kredytowych lub debetowych oraz innych poufnych informacji. Cele atakującego, który publikuje czyjeś dane osobowe, mogą być różne, ale najczęściej są związane z nękaniem. Czytaj dalej, aby dowiedzieć się więcej o doxingu oraz co

Adres e-mail jest wykorzystywany do wielu różnych czynności, takich jak zakupy lub konfiguracja konta internetowego. Ponieważ adres e-mail jest połączony z wieloma różnymi kontami, zabezpieczenie go jest kluczowe dla zapewnienia bezpieczeństwa innych kont, ponieważ zazwyczaj w procesie zmiany hasła wykorzystywany jest adres e-mail. Aby zwiększyć bezpieczeństwo poczty e-mail, należy utworzyć silne hasło, włączyć MFA i zawsze wylogowywać

Rozwiązania do zarządzania uprzywilejowanym dostępem (PAM) są zaprojektowane tak, aby chronić organizacje przed różnymi zagrożeniami, których celem są konta uprzywilejowane, dane uwierzytelniające i dostęp. Rozwiązania te pomagają zabezpieczać i monitorować dostęp do krytycznych systemów i danych poufnych oraz zarządzać nim. Dla wielu organizacji wdrożenie rozwiązania PAM jest najlepszym sposobem na ochronę przed typowymi cyberzagrożeniami i

Osoby, które nie mają menedżera haseł, często zapominają hasła i muszą je resetować podczas próby zalogowania się na konta online. Jest to frustrujące, czasochłonne i prowadzi do utraty wydajności. Menedżer haseł zwiększa produktywność, ponieważ pamięta hasła za Ciebie, pomaga generować silne hasła i automatycznie wypełnia dane uwierzytelniające logowania, oszczędzając czas i umożliwiając skoncentrowanie się na

Główną zaletą wirtualnej sieci prywatnej (VPN) jest zachowanie prywatności informacji i tożsamości podczas korzystania z Internetu, czyli wchodzenia na strony lub serwery, pobierania plików i innych czynności. Jest to szczególnie ważne w przypadku przetwarzania poufnych informacji w sieciach publicznych, czyli np. sprawdzania konta bankowego na lotnisku lub zdalnego otwierania plików roboczych. W tym artykule omówimy wiele przypadków użycia, od bezpieczeństwa urządzeń

Sprzętowy klucz bezpieczeństwa, znany również jako klucz bezpieczeństwa, to fizyczna forma uwierzytelniania, która zapewnia dostęp do systemów, aplikacji i kont. Sprzętowe klucze bezpieczeństwa są często używane jako druga forma uwierzytelniania lub jako metoda uwierzytelniania wieloskładnikowego (MFA). Czytaj dalej, aby dowiedzieć się więcej o sprzętowych kluczach bezpieczeństwa oraz o zaletach i wadach korzystania z nich. Jak działają sprzętowe klucze bezpieczeństwa? Aby

Organizacje są coraz częściej pociągane do odpowiedzialności za naruszenia danych pracowników. Pracodawcy mogą jednak podjąć pewne kroki, aby zmniejszyć prawdopodobieństwo i skutki naruszenia danych. Każda organizacja korzystająca z elektronicznego systemu płac i świadczeń przechowuje i przetwarza poufne dane pracowników. Obejmuje to praktycznie każdą działającą obecnie organizację. Z cyberatakiem, który narusza dane pracowników, wiąże się wiele zagrożeń, w tym ryzyko odpowiedzialności prawnej,

Rząd federalny Stanów Zjednoczonych dąży do wdrożenia architektury cyberbezpieczeństwa zero-trust we wszystkich agencjach rządowych. W 2021 r. Biały Dom wydał rozporządzenie wykonawcze (EO) 14028, nakazujące agencjom federalnym przyjęcie architektur sieci zero-trust. Kilka miesięcy później Agencja ds. Cyberbezpieczeństwa i Bezpieczeństwa Infrastruktury (CISA) przedstawiła projekt modelu dojrzałości zero-trust. Na początku 2022 r. Biuro Zarządzania i Budżetu (OMB) opublikowało memorandum M-22-09, w którym wymaga się

Większość menedżerów haseł jest bardzo bezpieczna w użyciu. Niektóre z nich oferują większą ochronę niż pozostałe. Aby w pełni zrozumieć zabezpieczenia menedżerów haseł, trzeba najpierw dowiedzieć się, co to jest menedżer haseł. Co to jest menedżer haseł? Menedżer haseł to narzędzie cyberbezpieczeństwa, które pomaga użytkownikom w generowaniu silnych, unikatowych haseł i bezpiecznym przechowywaniu ich w zaszyfrowanym magazynie. Największą korzyścią związaną z używaniem

Organizacje wydają co roku miliardy dolarów na narzędzia i konsultantów zajmujących się cyberbezpieczeństwem. Oprócz tradycyjnych narzędzi, takich jak zapory sieciowe, oprogramowanie antywirusowe oraz zarządzanie informacjami o systemie i zdarzeniami (SIEM), łatwo jest dać się wciągnąć w zaawansowane wykrywanie zagrożeń przy użyciu sztucznej inteligencji, uczenia maszynowego, zachowań użytkowników i analiz. Wszystkie te narzędzia mają swoje miejsce

Phishing w wyszukiwarce, znany również jako atak SEO poisoning, polega na tym, że cyberprzestępcy wykorzystują optymalizację wyszukiwarek, aby wyświetlać się jako najlepsze wyniki w wyszukiwarce, próbując doprowadzić użytkowników do fałszywej strony internetowej. Sfałszowana strona internetowa wygląda jak oryginalna witryna, więc osoba, które ją kliknie, może zalogować się na swoje konto w zwykły sposób. Nie wie

W listopadzie 2022 r. dział Criminal Justice Information Services (CJIS) FBI zaktualizował swoją politykę cyberbezpieczeństwa, co wpłynęło na agencje stanowe, departamenty policji i inne organizacje, które obsługują informacje dotyczące wymiaru sprawiedliwości w sprawach karnych (CJI). Zaktualizowana polityka stawia przed organizacjami, zwłaszcza mniejszymi, wyzwania związane z utrzymaniem zgodności ze względu na ograniczone zasoby, brak specjalistycznej wiedzy

Większe zagrożenia dla bezpieczeństwa, zaostrzone przepisy dotyczące zgodności, rozproszona siła robocza i rotacja personelu – wszystko to stanowi wyzwanie związane z hasłami, które skłoniły organizacje na całym świecie do poprawy cyberbezpieczeństwa. Do dziś skradzione i słabe hasła są główną przyczyną naruszeń danych, ale większość organizacji nie ma widoczności, bezpieczeństwa ani kontroli nad hasłami, danymi uwierzytelniającymi

Alert dark web to powiadomienie otrzymywane po znalezieniu w dark web danych osobowych użytkownika, takich jak hasła. Bez alertu dark web nie dowiesz się, że Twoje dane osobowe zostały opublikowane w dark web, co stanowi zagrożenie dla Twojej tożsamości i bezpieczeństwa w Internecie. Czytaj dalej, aby dowiedzieć się więcej o alertach dark web oraz jak można zacząć otrzymywać te alerty