Korzystanie z menedżera haseł w przeglądarce do zapisywania haseł do wszystkich kont może być kuszące. Chociaż wydaje się, że będzie to wyjątkowo płynne doświadczenie, w rzeczywistości tak nie jest. Menedżery haseł w przeglądarce nie są bezpieczne, ponieważ nie są zaszyfrowane i mogą zostać łatwo naruszone. Czytaj dalej, aby dowiedzieć się, dlaczego menedżery haseł w przeglądarce nie są bezpieczne. Czym jest menedżer

Coraz częściej w organizacjach wdraża się oprogramowanie chmurowe. Według firmy Gartner w 2020 r. łączne wydatki użytkowników końcowych na usługi w chmurze wyniosły 270 mld USD. Prognozy wskazują, że do 2022 r. całkowita kwota wzrośnie do oszałamiających 397,5 mld USD. Według firmy Arcserve do 2025 r. będzie przechowywanych w chmurze ponad 100 zettabajtów danych. Dla lepszego zrozumienia: zettabajt

Monitorowanie nawyków pracownika w zakresie haseł może być prawie niemożliwe, jeśli nie wdrożono żadnego rozwiązania do zarządzania hasłami w firmie. Organizacje potrzebują menedżera haseł firmowych, aby mieć pełną kontrolę i wgląd w praktyki pracowników w zakresie ich haseł. Dzięki niemu przygotowanie do rozpoczęcia pracy lub odejście pracowników stanie się procesem bezproblemowym. Czytaj dalej, aby dowiedzieć się, czym jest menedżer haseł

Jeśli używasz menedżera haseł lub chcesz zacząć z niego korzystać, utworzenie hasła głównego jest jednym z pierwszych i najważniejszych kroków, które musisz wykonać. Ale jak dokładnie stworzyć silne hasło? Aby hasło główne było silne, musi być unikalne, długie i trudne do zrozumienia. Czytaj dalej, aby dowiedzieć się, jak stworzyć silne hasło główne i jak je

Keeper Automator sprawia, że znika konieczność powtarzającego się zatwierdzania urządzeń dla administratorów Keeper. Dzięki Keeper Automator użytkownicy mogą cieszyć się natychmiastowym dostępem do aplikacji Keeper na każdym nowym urządzeniu bez konieczności oczekiwania na ręczne zatwierdzenie przez administratora. Teraz dzięki wsparciu technicznemu Microsoft Azure administratorzy mogą wdrożyć Keeper Automator do usługi Azure Container, zapewniając instancję Automatora

Niewłaściwe praktyki dotyczące haseł są jednym z największych zagrożeń dla cyberbezpieczeństwa przedsiębiorstw. Wykradzione lub złamane hasła są przyczyną ponad 80% skutecznych naruszeń danych. Gdy pracownicy używają słabych haseł, używają tych samych haseł na różnych kontach lub przechowują je w sposób niezalecany (karteczki samoprzylepne, arkusze kalkulacyjne itp.), narażają swoich pracodawców na ryzyko. Przedsiębiorstwa często wykorzystują menedżery

Atak DDoS (ang. Distributed Denial of Service) to próba zakłócenia zwykłego ruchu na serwerze będącym celem ataku. Polega on na przeciążeniu serwera, usługi lub sieci poprzez zalewanie ruchem internetowym, co ostatecznie spowalnia działanie serwera lub powoduje jego awarię. Przypomina to korek uliczny, w którym wszystkie samochody na drodze zwalniają lub się zatrzymują. Tak jak korki

Współpraca firm z freelancerami jest coraz popularniejsza w USA. W rzeczywistości większość firm w Ameryce współpracuje z freelancerami lub planuje ich zatrudnić według danych zebranych w raporcie LinkedIn Workforce Report. W rzeczywistości postpandemicznej rośnie liczba cyfrowych nomadów, czyli osób, które decydują się na podróżowanie i pracę zdalną z dowolnego miejsca na świecie dzięki Internetowi. W

Bezpieczeństwo haseł jest ważne, ponieważ są one pierwszą linią obrony przed cyberprzestępcami i ich nieautoryzowanym dostępem do danych osobowych. Większość ludzi na całym świecie ma problemy z zarządzaniem hasłami. Niedawne badanie Verizon dotyczące naruszenia danych wykazało, że ponad 70% pracowników ponownie wykorzystuje hasła w pracy. Według badania 81% naruszeń związanych z hakowaniem wykorzystywało skradzione lub

Naruszenie bezpieczeństwa ma miejsce, gdy wystąpi incydent, który skutkuje nieautoryzowanym dostępem do danych poufnych, aplikacji, sieci lub urządzeń. Zazwyczaj, gdy dochodzi do naruszenia bezpieczeństwa, intruz jest w stanie ominąć środki bezpieczeństwa, które zostały wdrożone, aby go powstrzymać. W wyniku naruszenia bezpieczeństwa ucierpieć może wizerunek publiczny firmy lub organizacji, co może prowadzić do strat finansowych. Firma lub organizacja

Keeper Security jest rozwiązaniem Zero-Trust. Nasza platforma cyberbezpieczeństwa umożliwia organizacjom uzyskanie pełnego wglądu, bezpieczeństwa i kontroli w ich środowisku danych. Poprzez ujednolicenie zarządzania hasłami w przedsiębiorstwie (EPM), zarządzania wpisami tajnymi (SM) i zarządzania uprzywilejowanymi połączeniami (PCM) Keeper zapewnia organizacjom jedną, wszechobecną konsolę do śledzenia, rejestrowania, monitorowania i ochrony każdego użytkownika na każdym urządzeniu i z każdej lokalizacji podczas dokonywania transakcji ze wszystkimi dozwolonymi

Zgodnie z przepisami i ramami prawnymi (np. PCI-DSS, SOX, NIST SP 800-53, NERC CIP czy HIPAA) aktywność uprzywilejowanych użytkowników powinna być monitorowana i poddawana audytowi w sposób wystarczający do przeprowadzenia dochodzenia. Monitorowanie uprzywilejowanych użytkowników i audyt baz danych są kluczowe, ponieważ bazy danych często zawierają najbardziej poufne informacje dla organizacji. Wiele organizacji wykorzystuje wbudowane funkcje

Jedną z zalet chmury obliczeniowej jest możliwość szybkiego uruchamiania nowych urządzeń, jeśli zajdzie taka potrzeba. Niestety oznacza to, że w szybkim tempie środowiska chmurowe stają się bardzo złożone, a ręcznie aktualizowane pliki konfiguracyjne w celu dodawania nowych instancji starzeją się równie szybko. Łatwo jest popełnić błąd, który ogranicza produktywność i powoduje problemy z bezpieczeństwem, zwłaszcza

Termin „zgodność z ITAR” jest błędny. W przeciwieństwie do FedRAMP i innych ram zgodności nie istnieje formalny proces „zgodności z ITAR” ani „certyfikacja ITAR”. Organizacje objęte ITAR muszą zrozumieć, w jaki sposób mają do nich zastosowanie przepisy i ustanowić wewnętrzne polityki i środki kontroli w celu ochrony danych technicznych ITAR. Przeanalizujmy, na czym polega ITAR

Terraform jest bardzo popularnym narzędziem infrastruktura jako kod (IAC), które umożliwia zespołom DevOps zastosowanie infrastruktury, takiej jak serwery, kontenery i bazy danych oraz zarządzanie nimi. Ponieważ Keeper Secrets Manager obsługuje tworzenie rekordów za pośrednictwem Terraform, możesz zabezpieczyć tajne elementy infrastruktury za pomocą Keeper Vault. Ta funkcja w połączeniu z istniejącą funkcją odczytu danych uwierzytelniających umożliwia

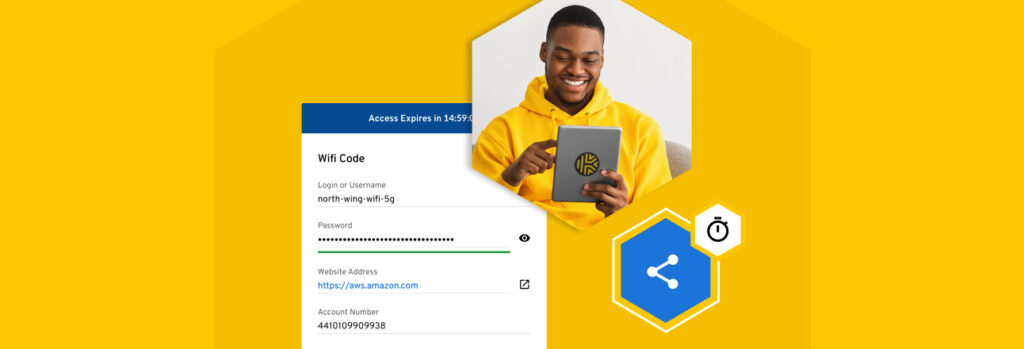

Czy kiedykolwiek zdarzyła Ci się konieczność udostępnienia hasła komuś, być może znajomemu, kontrahentowi lub partnerowi biznesowemu, kto nie miał konta Keeper? Keeper ma przyjemność ogłosić wprowadzenie One-Time Share, nowej funkcji, która umożliwia użytkownikom Keeper bezpieczne udostępnianie danych dowolnej osobie na czas określony, bez konieczności tworzenia konta Keeper. Keeper One-Time Share to najprostszy i najbezpieczniejszy sposób

Masowe przejście do pracy rozproszonej stanowiła wyzwanie dla zespołów IT i DevOps, ponieważ były one zmuszone do zdalnego monitorowania infrastruktury i zarządzania nią. Personel IT i DevOps potrzebował bezpiecznego, niezawodnego i skalowalnego sposobu zdalnego łączenia się z maszynami, którym można łatwo zarządzać. Keeper Connection Manager zapewnia zespołom DevOps i IT łatwy dostęp do RDP, SSH, baz danych i punktów końcowych Kubernetes za

Zarządzanie wpisami tajnymi infrastruktury IT sprawia wiele problemów. Jak na ironię, wdrożenie i utrzymanie większości rozwiązań do zarządzania wpisami tajnymi to co najmniej połowa sukcesu. Zazwyczaj instalacja menedżera wpisów tajnych wymaga zakupu i zainstalowania lokalnie dodatkowego sprzętu we własnym zakresie, a następnie przeprowadzenia złożonego i czasochłonnego procesu instalacji oprogramowania oraz utrzymywania serwerów. Keeper Secrets Manager (KSM) został zaprojektowany

Keeper z przyjemnością udostępnia zaktualizowaną wersję naszego popularnego rozszerzenia przeglądarki, które zawiera nowe ulepszenia w zakresie wydajności i komfortu użytkownika, o które prosili nasi klienci. Obejmuje to prostszy, bardziej kompleksowy proces podczas tworzenia nowych wpisów. Łatwo wybrać, który adres e-mail ma być używany do nowych wpisów Między pracą, szkołą i życiem osobistym prawie każdy ma obecnie wiele adresów e-mail. Na

Gwałtownie wzrasta liczba ataków polegających na przejęciu kontroli nad kartą SIM telefonu komórkowego. Szacuje się, że w samych Stanach Zjednoczonych w 2021 r. konsumenci stracili prawie 70 mln USD na skutek przejęcia kart SIM, podczas gdy w Hiszpanii policja krajowa aresztowała niedawno osiem osób oskarżonych o udział w grupie przestępczej, która opróżniła konta bankowe w serii ataków polegających na przejęciu kart SIM. Problem