Questo mese della storia delle donne, Keeper Security mette in evidenza il lavoro di Women in Identity, un’organizzazione dedicata a promuovere la diversità e l’inclusione dell’ID a livello globale. Che cos’è il mese della storia delle donne? Durante il mese di marzo, il mondo si riunisce per celebrare il mese della storia delle donne. Il

L’adware può causare problemi di prestazioni e annunci indesiderati sul tuo computer. Alcuni tipi di adware possono persino raccogliere le tue informazioni personali. Per proteggere le tue informazioni personali, devi rimuovere la maggiore quantità possibile di adware dal tuo computer. Per rimuovere l’adware dal tuo computer, devi eseguire il backup dei file, scaricare un software

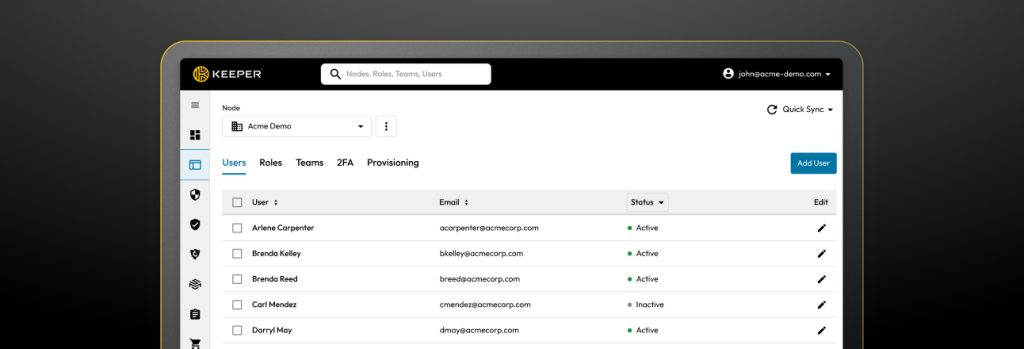

Il team di sicurezza di Keeper è lieto di annunciare un’interfaccia utente (UI) aggiornata della console di amministrazione per un’esperienza utente drasticamente migliore, risultando in un risparmio di tempo per gli amministratori e una maggiore produttività. L’interfaccia utente presenta un design moderno in linea con gli apprezzatissimi miglioramenti alla cassaforte per gli utenti finali di

L’autorizzazione svolge un ruolo importante nella gestione degli accessi delle identità (IAM). L’IAM è un framework di sicurezza delle politiche e dei processi aziendali progettato per far sì che gli utenti autorizzati abbiano l’accesso necessario per svolgere il proprio lavoro. Scegliere il modello di autorizzazione corretto per la tua organizzazione è importante al fine di

While both magic links and passkeys are methods of passwordless authentication, they’re not exactly the same. Some of the key differences between magic links and passkeys are how they work, their security, where a website server stores them and whether or not they expire after being used to log in to an account. Continua a

L’intelligenza artificiale (IA) utilizzata per effettuare crimini informatici non è una novità, ma man mano che l’IA diventa più avanzata, lo fanno anche gli strumenti che i cybercriminali utilizzano. Una delle minacce informatiche con l’IA più recenti che abbiamo visto è rappresentata dai cybercriminali che utilizzano la tecnologia di clonazione vocale per effettuare chiamate truffa.

Abilitare l’autenticazione a più fattori (MFA) è una migliore pratica di sicurezza informatica che aiuta a proteggere gli account online dall’accesso non autorizzato; tuttavia, non tutte le forme di MFA sono create allo stesso modo in termini di sicurezza. Ci sono modi in cui i cybercriminali possono utilizzare l’MFA. Alcuni metodi MFA sono più vulnerabili

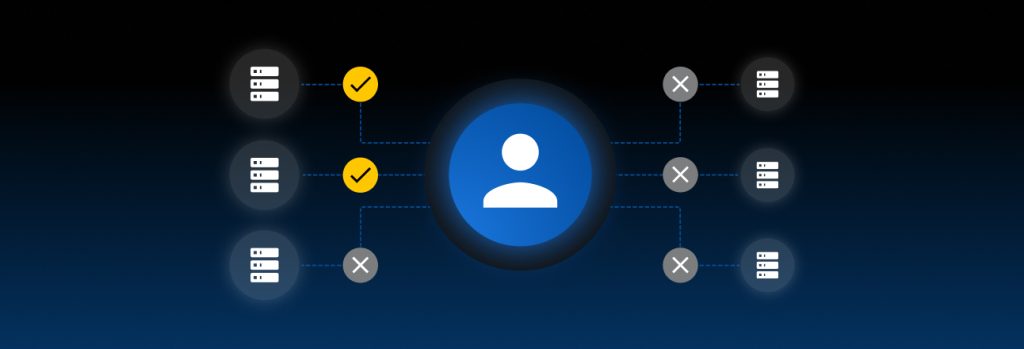

Il privilege creep è un termine di sicurezza informatica che descrive l’accumulo graduale dei livelli di accesso alla rete oltre a ciò di cui una persona ha bisogno per svolgere il suo lavoro. Gli utenti hanno bisogno di privilegi specifici per eseguire attività e funzioni lavorative. Questi privilegi possono includere l’accesso ai dati sensibili, l’installazione

Il Kerberoasting è una forma di attacco informatico che prende di mira gli account di servizio utilizzando il protocollo di autenticazione Kerberos. Gli aggressori sfruttano il protocollo di autenticazione per estrarre gli hash delle password e decifrare le password di testo semplice allegate all’account. Questi attacchi sono molto diffusi perché possono essere difficili da individuare

Lavorare da remoto ha consentito alle organizzazioni di migliorare la loro efficienza e fornire ai dipendenti flessibilità. Tuttavia, il lavoro da remoto comporta rischi di sicurezza informatica che possono spesso portare a violazioni dei dati e mettere a rischio la sicurezza di un’organizzazione. I cinque rischi di sicurezza informatica del lavoro da remoto sono l’utilizzo

Un link magico è un tipo di accesso senza password nel quale un link viene inviato a un utente tramite e-mail o messaggio di testo dopo aver inserito il suo indirizzo e-mail o il suo nome utente in un portale di accesso. Quando l’utente fa clic su questo link, accede al suo account senza dover

Le organizzazioni dovrebbero implementare il principio dei privilegi minimi per proteggere i loro dati sensibili dall’accesso non autorizzato. Per implementare il principio dei privilegi minimi, le organizzazioni devono definire ruoli e autorizzazioni, investire in una soluzione di gestione degli accessi privilegiati (PAM), applicare l’MFA, ruotare automaticamente le credenziali per gli account con privilegi, segmentare le

Ecco alcuni dei vantaggi dell’utilizzo delle frasi d’accesso: sono facili da ricordare, difficili da decifrare per i cybercriminali e sono considerate più sicure rispetto alle password tradizionali per via delle cattive abitudini in materia di password. Le frasi d’accesso presentano svantaggi come: alcuni siti web e app potrebbero presentare un limite di troppi pochi caratteri,

L’entropia delle password misura quanto e difficile per un cybercriminale decifrare o indovinare la tua password. Per calcolare l’entropia delle password si deve considerare la durata della password e la variante dei caratteri utilizzati. Le varianti dei caratteri includono l’uso di lettere maiuscole e minuscole, numeri e simboli. Continua a leggere per scoprire di più

Una frase d’accesso è una modalità di creazione di password più sicura che utilizza una stringa di parole casuali invece di una stringa di caratteri casuali. Le frasi d’accesso tendono a essere più facili da ricordare, più lunghe e più sicure della maggior parte delle password generate dagli utenti. Tuttavia, le frasi d’accesso deboli rimangono

Il password spray e lo stuffing delle credenziali hanno molto in comune, ma la differenza principale è nel modo in cui viene eseguito l’attacco. Con lo stuffing delle credenziali, il cybercriminale ha già una serie di credenziali di accesso verificate, mentre con lo spray delle password il cybercriminale deve indovinare le credenziali di accesso abbinando

Le password deboli possono portare ad attacchi ransomware perché possono essere facilmente compromesse attraverso tecniche di cracking delle password, consentendo ai cybercriminali di accedere alla rete di un’organizzazione dove possono quindi iniettare il ransomware. Spesso, quando le persone pensano alle cause delle infezioni da ransomware, il loro primo pensiero è che siano state causate da

Un segreto si riferisce alle credenziali con privilegi non umane utilizzate dai sistemi e dalle applicazioni per accedere ai servizi e alle risorse IT contenenti informazioni altamente sensibili e ai sistemi con privilegi. I segreti consentono alle applicazioni di trasmettere dati e richiedere servizi l’una dall’altra. Esempi di segreti includono i token di accesso, le

Alcuni dei modi più comuni in cui il ransomware viene distribuito sono e-mail di phishing, download drive-by, kit di exploit ed exploit RDP. Secondo il report del 2024 sullo stato del malware di Malwarebytes, nel 2023 il numero di attacchi ransomware noti è aumentato del 68% rispetto all’anno precedente. Il report ha anche rilevato che

La biometria è tecnicamente più sicura delle password perché è più difficile da compromettere o rubare per i cybercriminali. Oltre a essere più sicura, la biometria è anche a prova di phishing e più comoda da utilizzare rispetto alle password. Continua a leggere per scoprire di più sulla biometria e perché è considerata più sicura