La tua traccia digitale è la traccia dei dati che lasci online. È importante avere una traccia digitale positiva per mantenere buone relazioni, aiutarti in tutte le tue iniziative personali e professionali e tenere a bada i cybercriminali. Per creare una traccia digitale positiva, devi rimuovere i post negativi, pubblicare contenuti positivi, pensare prima di

Tra le criticità che si presentano quando si decide di adottare la sicurezza per DevOps, altrimenti detta DevSecOps, vi sono la tendenza a porre troppa attenzione agli strumenti anziché ai processi, la resistenza culturale, controlli degli accessi troppo deboli e la gestione inadeguata dei segreti. Sebbene l’implementazione della sicurezza per DevOps presenti sicuramente delle criticità,

Il modello di maturità zero-trust è un’iniziativa della Cybersecurity and Infrastructure Security Agency (CISA) per favorire un approccio moderno alla sicurezza zero-trust attraverso l’implementazione di cinque pilastri con funzionalità trasversali. I cinque pilastri della sicurezza zero-trust sono identità, dispositivo, rete, applicazione e infine carico di lavoro e dati. Occorre esaminare ciascuno di questi pilastri per

Il concetto di sicurezza noto come “Privilege Creep” avviene quando una persona accumula i diritti di accesso nel tempo, mantenendo l’accesso ai sistemi e ai dati oltre il completamento di una determinata attività o la necessità di usufruire di tale accesso. Questo accumulo graduale di privilegi non necessari all’interno di un’organizzazione non solo complica la

Un attacco mirato è un attacco informatico complesso ideato su misura per organizzazioni o dipendenti specifici. Il modo migliore per proteggere la tua organizzazione dagli attacchi mirati è ridurre la superficie di attacco, investire in una soluzione di gestione degli accessi privilegiati (PAM), creare un piano di risposta agli incidenti e istruire i dipendenti sulle

Sebbene la fiducia svolga un ruolo importante nella gestione degli accessi, non tutti i tipi di fiducia sono uguali. Quando si tratta di gestione degli accessi, ci sono due tipi di fiducia a cui prestare attenzione, la fiducia implicita e la fiducia esplicita. Vediamo insieme cosa sono questi tipi di fiducia nella gestione degli accessi

La gestione degli accessi privilegiati (PAM) protegge i sistemi e gli account più critici di un’organizzazione dagli accessi non autorizzati, il che rende importante avere una buona strategia PAM. Alcune delle migliori pratiche per sviluppare una buona strategia PAM includono l’implementazione dell’accesso con privilegi minimi, il monitoraggio degli account con privilegi, l’adozione di migliori pratiche

Un vettore di attacco, noto anche come vettore di minaccia, è un modo per i cybercriminali di accedere alla rete o al sistema di un’organizzazione. Alcuni tipi comuni di vettori di attacco da cui le organizzazioni devono difendersi includono credenziali deboli e compromesse, attacchi di social engineering, minacce interne, software non aggiornato, mancanza di crittografia

Il modo migliore per gestire in modo sicuro l’accesso al database per gli utenti da remoto è utilizzare una soluzione di gestione degli accessi privilegiati (PAM). Le soluzioni PAM forniscono visibilità e controllo completi sull’accesso al database per prevenire l’uso improprio dei privilegi, riducendo la probabilità che una minaccia interna danneggi la tua organizzazione. In

Il dirottamento delle sessioni è un attacco informatico in cui i cybercriminali intercettano e rubano l’ID di sessione, noto anche come token di sessione, condiviso tra un utente e un sito web. Con un ID di sessione rubato, un cybercriminale può fingere di essere l’utente e accedere al suo account. Per prevenire il dirottamento delle

Gli attacchi di spoofing sono un attacco informatico comune che induce le persone a rivelare le loro credenziali di accesso fingendosi un sito web di un’azienda legittima. I password manager, come Keeper Password Manager, dispongono di una funzione di riempimento automatico che può aiutarti a proteggerti da questo tipo di attacco. Se ti trovi su

Dovresti utilizzare un password manager nel 2024 perché protegge le tue credenziali di accesso e mantiene i tuoi dati online al sicuro. I password manager non si limitano a proteggere e memorizzare le password; memorizzano anche le tue chiavi di accesso, generano nuove password forti e ti consentono di memorizzare e condividere in modo sicuro

Sebbene le VPN possano proteggerti da alcuni tipi di attacchi informatici lanciati dagli hacker, non ti proteggono da tutti i tipi di attacchi informatici. Ad esempio, le VPN potrebbero proteggerti dagli attacchi Man-in-the-Middle (MITM), dall’hacking da remoto, dagli attacchi DDoS (Distributed Denial-of-Service) e dall’hijacking delle sessioni, ma le VPN non ti proteggeranno dagli hacker che

Keeper Security è stata descritta da Okta, leader nella gestione degli accessi nel Magic Quadrant di Gartner, come la settima applicazione in più rapida crescita per numero di clienti nel report Businesses at Work 2024 dell’azienda. Questa è la seconda volta che Keeper viene indicata come una delle app in più rapida crescita nel report

Un browser hijacker è un tipo di malware che infetta un browser Internet. Quando il tuo browser Internet viene infettato, ciò avviene a tua insaputa o senza il tuo consenso, quindi potresti non accorgerti della sua presenza fino a quando non sarà troppo tardi. In genere, i browser hijacker vengono utilizzati dai cybercriminali per reindirizzare

I segreti sono credenziali non umane con privilegi utilizzate dai sistemi e dalle applicazioni per accedere ai servizi e alle risorse IT contenenti informazioni altamente sensibili. Uno dei tipi più comuni di segreti utilizzati dalle organizzazioni è chiamato chiave SSH. Sebbene le chiavi SSH non siano soggette a determinati attacchi informatici, possono essere compromesse se

L’implementazione del Single Sign-On (SSO) offre vari vantaggi per le organizzazioni e i loro dipendenti, come l’ottimizzazione dell’autenticazione, la riduzione dei reset delle password dell’helpdesk e il miglioramento della sicurezza. Tuttavia, l’SSO presenta anche alcuni svantaggi, come la creazione di un singolo punto di errore, implementazioni complesse e il fatto che non tutte le app

Un firewall è un tipo di sistema di sicurezza di rete che ti aiuta a proteggere la tua rete dalle minacce esterne controllando il traffico di rete in entrata e in uscita. Un firewall può essere basato su software o su hardware. Un firewall hardware consiste generalmente in un router, ovvero un dispositivo fisico che

Secondo il report 2023 sulle indagini di violazione dei dati di Verizon, il 19% delle minacce che le organizzazioni devono affrontare sono interne. Quando le organizzazioni non adottano le misure necessarie per prevenire l’uso improprio interno delle credenziali e gli errori umani, le loro probabilità di subire una minaccia interna sono maggiori. Alcuni modi in

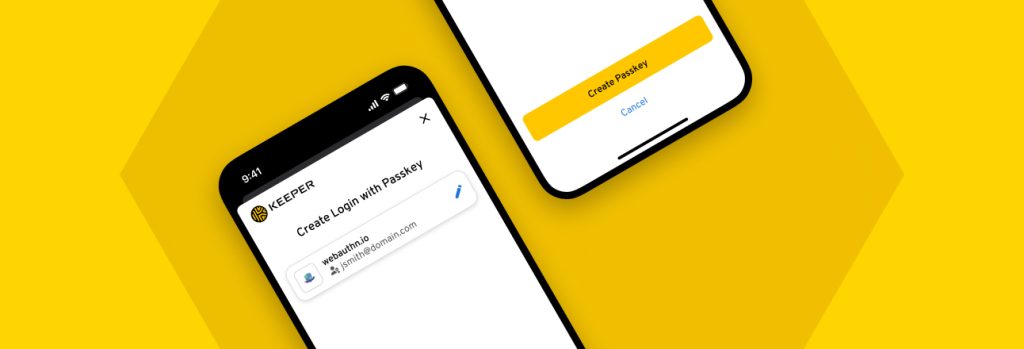

Keeper Security is excited to announce that it now supports passkeys for mobile platforms on iOS and Android. This update extends passkey management functionality in the Keeper Vault beyond the Keeper browser extension. Che cos’è una chiave di accesso? Una chiave di accesso è una chiave di crittografia che consente agli utenti di accedere agli account