Vous pouvez éviter le cyberstalking en protégeant vos données à l’aide d’un gestionnaire de mot de passe, en restant en mode privé sur les réseaux sociaux et en suivant d’autres meilleures pratiques en matière de cyber sécurité pour vous protéger, vous et vos données. Lisez la suite pour découvrir les meilleures astuces pour empêcher le

La cybersécurité ne dort jamais. L’environnement de menace et les technologies utilisées pour s’en protéger évoluent sans cesse et c’est pourquoi il est impératif pour les professionnels de la cybersécurité de rester au courant des dernières nouvelles, informations et alertes. Voici les principaux blogs et sites de cybersécurité que vous devez suivre en 2023, dans un

Les cybercriminels utilisent souvent des e-mails de phishing pour vous amener à cliquer sur des pièces jointes ou des liens malveillants. En cliquant dessus, vous pouvez déclencher une infection par logiciel malveillant qui risque de compromettre toutes vos données sensibles. Avant de décider de cliquer sur une pièce jointe, vous devez vérifier que vous pouvez

La cryptographie à courbe elliptique (ECC) est une forme de cryptographie à clé publique basée sur les mathématiques des courbes elliptiques. Elle fournit un moyen sécurisé d’effectuer des opérations cryptographiques telles que l’échange de clés, les signatures numériques et le chiffrement. L’ECC est une alternative au chiffrement Rivest-Shamir-Adleman (RSA), qui a été mis sur le

Si un escroc connait votre adresse e-mail, vous devriez être très vigilant en matière de phishing et sécuriser tous vos comptes avec des mots de passe forts et l’authentification multifacteur (MFA). Si vous soupçonnez qu’un escroc a accédé à votre compte e-mail, vous devriez prendre des mesures avec votre fournisseur e-mail pour sécuriser votre compte

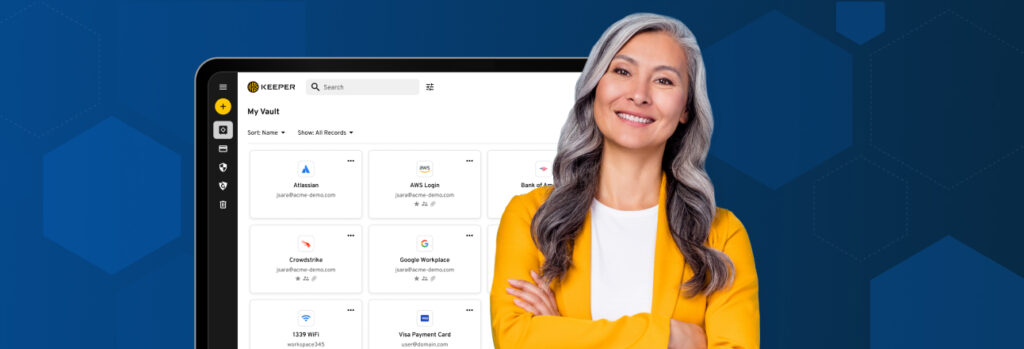

La façon dont vous utilisez un gestionnaire de mot de passe varie légèrement en fonction du gestionnaire de mot de passe que vous avez. Cependant, ils ont tous des fonctionnalités similaires. Pour utiliser un gestionnaire de mot de passe, vous devez d’abord définir votre mot de passe maître, mettre en place vos méthodes d’authentification multifacteur,

Le doxing, également orthographié doxxing, a lieu lorsqu’un acteur malveillant publie des informations personnellement identifiables (PII) sur sa cible en ligne. Cela peut inclure la publication du lieu de travail de la cible, de son adresse personnelle, de ses numéros de carte de crédit ou de débit et de toute autre information sensible. L’objectif de

Vous utilisez votre adresse e-mail pour une grande variété de choses, comme lorsque vous faites des achats ou lors de la création d’un compte en ligne. Votre e-mail étant lié à de nombreux comptes différents, il est essentiel de le sécuriser pour protéger vos autres comptes, car la plupart des réinitialisations de mot de passe

Les solutions de gestion des accès à privilèges (PAM) sont destinées à protéger les organisations d’une variété de menaces qui ciblent les comptes à privilèges, les identifiants et les accès. Ces solutions permettent de sécuriser, de gérer et de surveiller l’accès aux systèmes critiques et aux données sensibles. Pour beaucoup d’organisations, la mise en œuvre

Les personnes qui n’ont pas de gestionnaire de mot de passe sont souvent victimes d’oublis de mots de passe et doivent les réinitialiser lorsqu’elles tentent de se connecter à leurs comptes en ligne. Cela est frustrant, prend beaucoup de temps et entraîne une perte de productivité. Un gestionnaire de mot de passe améliore votre productivité,

Le principal avantage d’un réseau privé virtuel (VPN) est qu’il préserve la confidentialité de vos informations et de votre identité lorsque vous utilisez Internet pour accéder à des sites ou des serveurs, télécharger des fichiers, etc. C’est particulièrement important lorsque vous manipulez des informations sensibles sur des réseaux publics, par exemple lorsque vous consultez votre

Une clé de sécurité matérielle, ou clé de sécurité, est une forme physique d’authentification qui vous permet d’accéder à des systèmes, des applications et des comptes. Les clés de sécurité matérielles sont souvent utilisées comme deuxième forme d’authentification ou comme méthode d’authentification multifacteur (MFA). Lisez la suite pour en savoir plus sur les clés de

Les entreprises sont de plus en plus souvent tenues pour responsables des violations des données des employés. Mais les employeurs peuvent prendre des mesures pour atténuer la probabilité et l’impact des violations. Toute entreprise qui utilise un système électronique de paie et d’allocations stocke et traite des données sensibles sur les employés (soit pratiquement toutes

Le gouvernement fédéral américain s’est engagé à mettre en œuvre la cyber sécurité Zero-Trust dans toutes les agences gouvernementales. En 2021, la Maison Blanche a publié le décret 14028, demandant aux agences fédérales d’adopter des architectures de réseau Zero-Trust. Quelques mois plus tard, la CISA a présenté un projet de modèle de maturité Zero-Trust. Début

La plupart des gestionnaires de mot de passe sont très sûrs et faciles à utiliser. Selon le gestionnaire de mot de passe en question, certains offrent plus de sécurité que d’autres. Pour bien comprendre la sécurité des gestionnaires de mot de passe, il faut d’abord savoir ce qu’est un gestionnaire de mot de passe. Qu’est-ce

Les entreprises dépensent chaque année des milliards de dollars pour se doter d’outils de cyber sécurité et faire appel à des consultants. Au-delà des outils traditionnels tels que les pare-feu, les logiciels antivirus et les systèmes de gestion des événements et des informations de sécurité (SIEM), il est facile de se laisser entraîner dans la

Le phishing des moteurs de recherche, également appelé empoisonnement SEO, est le fait pour les cybercriminels d’utiliser l’optimisation des moteurs de recherche pour apparaître dans les premiers résultats d’un moteur de recherche afin de conduire les internautes vers un site Web usurpé. Le site Web usurpé est conçu pour ressembler à un site légitime, ce

En novembre 2022, la Division des services d’information sur la justice pénale (CJIS) du FBI a mis à jour sa politique de cyber sécurité, ce qui a eu un impact sur les agences gouvernementales, les services de police et d’autres organisations qui gèrent des informations relatives à la justice pénale (CJI). La mise à jour de

La multiplication des risques de sécurité, le renforcement des règles de conformité, le télétravail et la rotation du personnel sont autant de défis liés aux mots de passe qui ont incité les entreprises du monde entier à améliorer leur posture en matière de cyber sécurité. À ce jour, les mots de passe volés et faibles

Une alerte sur le Dark Web est une notification que vous recevez lorsque vos informations personnelles, telles que vos mots de passe, ont été trouvées sur le Dark Web. Sans alerte sur le Dark Web, vous ne saurez pas quand vos informations personnelles sont publiées sur le Dark Web. Ce qui constitue une menace pour