A segurança cibernética nunca dorme. O ambiente de ameaças e as tecnologias utilizadas para se defender contra elas estão em constante evolução, tornando imperativo para profissionais cibernéticos manterem-se atualizados com as últimas notícias, informações e alertas. Sem uma ordem específica, veja os principais blogs e sites de segurança cibernética que você deve acompanhar em 2023.

Os cibercriminosos geralmente usam emails de phishing para fazerem você clicar em links ou anexos maliciosos. Clicar nesses golpes pode desencadear uma infecção de malware que coloca todos os seus dados confidenciais em risco de serem comprometidos. Antes de decidir clicar em um anexo, você deve certificar-se de que é seguro abri-lo. Você pode verificar

A criptografia de curva elíptica (ECC) é uma forma de criptografia de chave pública baseada na matemática das curvas elípticas. Ela fornece uma maneira segura de realizar operações criptográficas, como troca de chaves, assinaturas digitais e criptografia. A ECC é uma alternativa à criptografia Rivest-Shamir-Adleman (RSA), que foi publicada pela primeira vez em 1977. Continue

Caso um golpista saiba seu endereço de e-mail, você deverá ser extremamente vigilante quanto a ataques de phishing e terá que proteger todas as suas contas com senhas fortes e autenticação multifator (MFA). Se você suspeitar que um golpista obteve acesso à sua conta de e-mail, tome medidas junto ao seu provedor de e-mail para

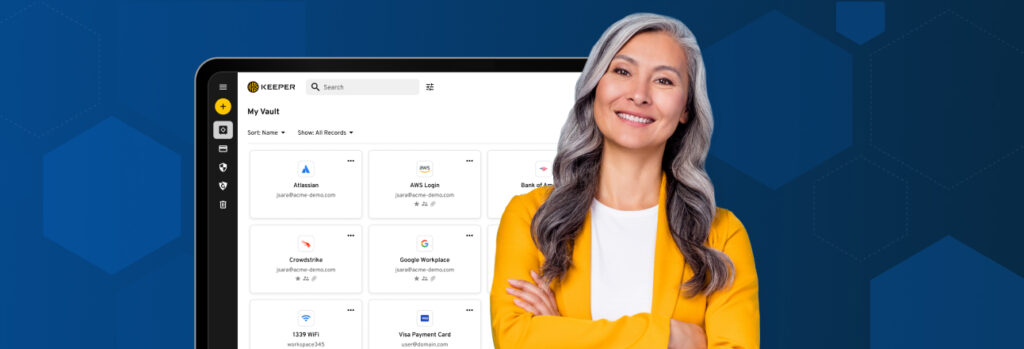

A maneira de usar um gerenciador de senhas varia ligeiramente, dependendo de qual gerenciador de senhas você tem. No entanto, todos eles têm funcionalidades semelhantes. Para usar um gerenciador de senhas, primeiro é necessário definir sua senha mestra, configurar seus métodos de autenticação multifator, exportar e importar suas senhas atuais, baixar os aplicativos necessários e

Doxxing, também escrito como doxing, ocorre quando um agente de ameaças publica informações pessoalmente identificáveis (PII) sobre seu alvo on-line. Essas informações vazadas podem incluir a publicação do local de emprego, endereço residencial, números de cartão de crédito ou débito do alvo e quaisquer outras informações confidenciais. A publicação das informações pessoais de outra pessoa

Seu endereço de e-mail pode ser utilizado para uma série de coisas, como fazer compras ou configurar uma conta online. Como seu e-mail fica vinculado a tantas contas diferentes, protegê-lo é crucial para manter suas outras contas seguras, pois a maioria das redefinições de senhas são enviadas para o seu endereço de e-mail. Para tornar

As soluções de gerenciamento de acesso privilegiado (PAM) são projetadas para proteger organizações contra uma série de ameaças que visam atingir contas, credenciais e acessos privilegiados. Essas soluções ajudam a proteger, gerenciar e monitorar o acesso a sistemas críticos e dados confidenciais. Para muitas organizações, implementar uma solução de PAM é a melhor maneira de

Pessoas que não possuem um gerenciador de senhas geralmente têm dificuldade para memorizar suas senhas e precisam redefini-las ao tentar fazer login em suas contas online. Isso é frustrante, demorado e leva a perdas de produtividade. Um gerenciador de senhas melhora a sua produtividade, já que ele armazenas as senhas para você, ajuda a gerar

O principal benefício de uma rede privada virtual (VPN, Virtual Private Network) é que ela mantém suas informações e identidade privadas ao usar a Internet para acessar sites ou servidores, baixar arquivos e muito mais. Isso é especialmente importante ao lidar com informações confidenciais em redes públicas, como verificar sua conta bancária no aeroporto ou

Uma chave de segurança de hardware, também conhecida simplesmente como chave de segurança, é uma forma física de autenticação que fornece acesso a sistemas, aplicativos e contas. As chaves de segurança de hardware são frequentemente usadas como uma segunda forma de autenticação ou como um método de autenticação multifator (MFA, Multi-Factor Authentication). Continue lendo para

As organizações estão cada vez mais sendo responsabilizadas pelas violações dos dados dos funcionários. Mas os empregadores podem tomar medidas para mitigar a probabilidade e o impacto das violações. Qualquer organização que use um sistema eletrônico de folha de pagamento e benefícios armazena e processa dados confidenciais dos funcionários. Isso abrange praticamente todas as organizações

O governo federal dos EUA está comprometido em implementar a segurança cibernética de confiança zero em todas as agências governamentais. Em 2021, a Casa Branca emitiu a ordem executiva (EO) 14028, decretando que agências governamentais adotem arquiteturas de rede de confiança zero. Alguns meses depois, a CISA divulgou o esboço de um modelo de maturidade

É muito seguro utilizar a maioria dos gerenciadores de senhas. Dependendo do gerenciador de senhas em questão, alguns oferecem mais segurança do que outros. Para entender completamente a segurança dos gerenciadores de senhas, primeiro é preciso entender o que é um gerenciador de senhas. O que é um gerenciador de senhas? Um gerenciador de senhas

Empresas gastam bilhões de dólares em ferramentas e consultores de segurança cibernética a cada ano. Além de ferramentas tradicionais, como firewalls, software antivírus e gerenciamento de informações e eventos do sistema (SIEM), é fácil se envolver em detecção avançada de ameaças usando inteligência artificial, aprendizado de máquina, comportamento do usuário e análise. Todas essas ferramentas

O phishing do mecanismo de pesquisa, também conhecido como envenenamento de SEO, ocorre quando os cibercriminosos utilizam técnicas de otimização de mecanismos de pesquisa para aparecer como os principais resultados em um mecanismo de pesquisa, na tentativa de direcionar os usuários para um site falsificado. O site falsificado é feito para parecer com um site

Em novembro de 2022, a divisão de Serviços de Informação de Justiça Criminal (CJIS) do FBI atualizou sua política de segurança cibernética, afetando agências estaduais, departamentos de polícia e outras organizações que lidam com informações de justiça criminal (CJI). A política atualizada apresenta desafios para as empresas, especialmente as menores, para manter a conformidade devido

Os riscos crescentes de segurança, as regulamentações de conformidade mais rigorosas, as forças de trabalho distribuídas e a rotatividade de pessoal criam desafios relacionados a senhas que levaram empresas em todo o mundo a aprimorar sua postura de segurança cibernética. Até hoje, senhas roubadas e senhas fracas são a principal causa de violações de dados,

Um alerta da dark web é uma notificação que você recebe quando suas informações pessoais, como suas senhas, são encontradas na dark web. Sem um alerta da dark web, você não saberá quando suas informações pessoais forem publicadas na dark web, o que é uma ameaça à identidade e segurança on-line. Continue lendo para saber

Golpes telefônicos são chamadas recebidas, não solicitadas, falsificadas, que afirmam ser de alguém ou de uma empresa que, de fato, não são. Por exemplo, você pode receber uma ligação de alguém que afirma ser um policial e, embora o ID e a localização até correspondam a um departamento de polícia legítimo, a chamada foi falsificada