多要素認証 (MFA) は、オンラインアカウントを保護するために必要不可欠なサイバーセキュリティとなっています。 これにより、許可されたユーザーのみがアカウントにアクセスできることを保証します。 また一方、MFA 方法を選択する場合、いくつかのオプションは他のものよりも安全です。 認証アプリはローカルで 2FA コードを生成するため、SMS 認証よりも安全であり、サイバー犯罪者が SMS でできるようなコードを傍受するのを防ぐことができます。

ここでは、認証アプリ、SMS 認証、認証アプリが SMS 認証より安全である理由、認証アプリの設定方法について、さらに詳しく説明します。

Keeperの無料トライアルで、パスワード管理をもっと簡単に。

安心・安全・便利を個人用30日間無料で体験しましょう

認証アプリとは?

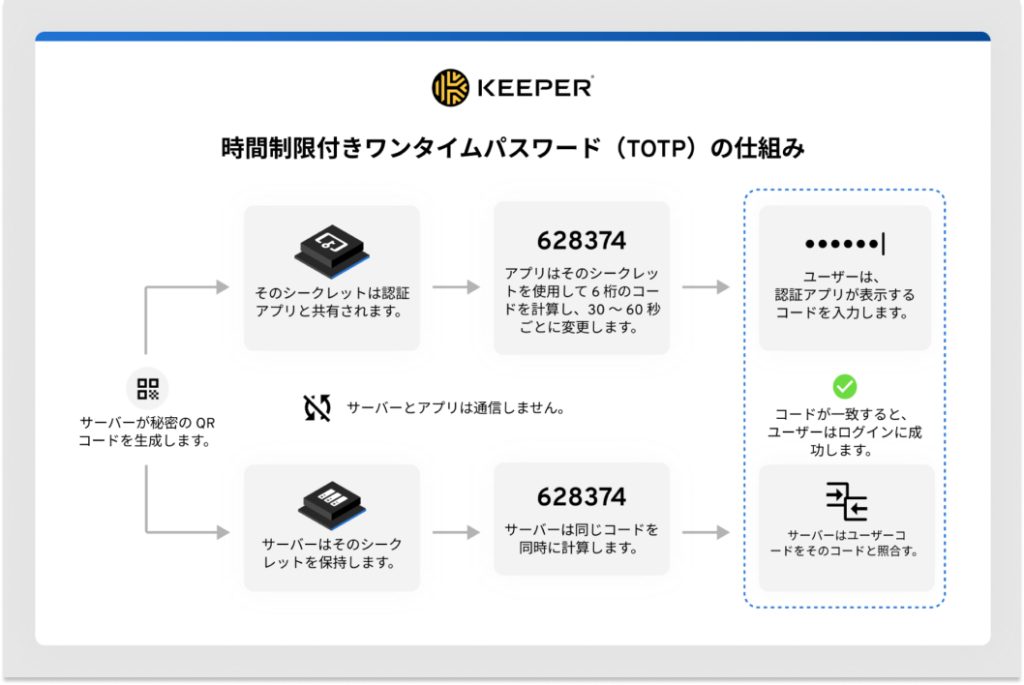

認証アプリは、MFA の追加認証方法として使用されるアプリケーションです。 オンラインアカウントにアクセスするためにログイン認証情報と一緒に使用するコードを、デバイス上でローカルに生成します。 このような認証アプリコードは、時間ベースのワンタイムパスワード (TOTP) として知られています。 TOTP は、6〜8 桁のユニークなコードで、30〜60 秒間持続します。 30~60 秒ごとに、認証アプリは秘密のアルゴリズムに基づいて新しいユニークな TOTPコードを生成します。

認証アプリは TOTP 認証モデルに基づいて機能します。 ユーザーが自分のアカウントに MFA を設定するする際、多要素認証(MFA)の方法に TOTP を選択できます。 これにより、アカウントサーバーは、認証アプリでスキャンするQRコード、または手動で入力できる秘密鍵を作成するようにトリガーされます。 QR コードとキーには、TOTP コードをリアルタイムで生成する秘密のアルゴリズムが含まれています。 ユーザーが認証アプリの設定を完了すると、認証アプリとアカウントサーバーの両方がそれぞれ同じコードを同時に生成します。

ユーザーがアカウントにログインする際、認証アプリからログイン情報と TOTPコードを入力します。 その後、アカウントサーバーはユーザーの TOTP コードをチェックし、アカウントサーバーが生成したコードと一致するかどうかを確認します。 コードが一致すれば、ユーザーはアカウントへのアクセスを許可されます。 コードが一致しない場合、ユーザーはアカウントへのアクセスを拒否されます。

SMS 認証とは

SMS 認証は、テキストメッセージを介してユーザーに送信されるコードで、ユーザーの身元を確認する認証方法の一種です。 これらのコードはワンタイムパスワード (OTP) であり、1 回限りの使用のために生成されます。 ワンタイムパスワード (OTP) は 30 秒から 1 時間有効であり、ユーザーは必要に応じて制限時間後に新しいワンタイムパスワードを要求する必要があります。

アカウントを作成する際、ユーザーは電話番号の入力を求められることが多く、アカウントサーバーはこの電話番号を使って ワンタイムパスワードのコードを送信します。 アカウントにアクセスするには、ユーザーはテキストで受信する ワンタイムパスワードとともにログイン認証情報を提供する必要があります。 メール認証は SMS認証と同じですが、電話番号の代わりにメールアドレスを使用してワンタイムパスワードコードを送信します。

SMS よりも認証アプリを使用すべき理由

SMS 認証よりも認証アプリのほうが安全であり、サイバー犯罪者に傍受される可能性が低いため、認証アプリを使用する必要があります。 認証アプリは、暗号化されていない 2FA コードをテキストメッセージで送信するのではなく、デバイス上で 2FA コードをローカルに生成します。 認証アプリの 2FA コードも 30~60 秒ごとに変更されるため、サイバー犯罪者がコードを盗むことは困難です。

SMS 認証は、暗号化されていない 2FA コードをテキストメッセージで送信します。 SMS 2FA コードは、中間者攻撃や SIM スワッピングによって簡単に侵害される可能性があります。

- 中間者攻撃:暗号化されていない WiFi ネットワーク経由で送信されたデータをサイバー犯罪者が傍受するサイバー攻撃の一種です。 ユーザーが捏造された WiFi ネットワークや 公共の WiFi ネットワークに接続している場合、サイバー犯罪者は 2FA コードを含むユーザーのインターネットトラフィックを盗聴、盗用、または変更することができます。

- SIM スワッピング:サイバー犯罪者が被害者になりすまし、モバイルキャリアを説得して被害者の電話番号で新しい SIM カードを有効化させること。 サイバー犯罪者は、被害者のテキストメッセージや電話を受信し、それを使って SMS 2FA コードを盗むことができます。

認証アプリはローカルで 2FAコードを生成するため、サイバー犯罪者にコードを傍受されることはありません。 認証アプリから 2FAコードを盗む唯一の方法は、マルウェアでデバイスを侵害するか、ソーシャルエンジニアリングを利用するか、物理的にデバイスを盗むことですが、こうした方法は SMSコードを盗むためにも利用できます。 認証アプリから 2FA コードを盗むもう 1 つの方法は、QRコードを盗むことですが、これは一般的ではなく、非常に困難です。 ユーザーは、デバイスを PINで保護し、マルウェアやソーシャルエンジニアリングを回避し、QRコードと 2FAコードを隠しておくことで、認証アプリの 2FA コードを簡単に保護できます。

認証アプリの設定方法

認証アプリで MFA を設定するのは簡単です。 認証アプリのセットアップ手順は以下の通りです。

- 認証アプリを選択する:すべての認証アプリが同じというわけではありません。 ニーズに適した認証アプリを選択する必要があります。 パスワードマネージャーの中には、2FA コードを生成してデジタルパスワードボルトに保存できるものもあるので、パスワードマネージャーを使用することをお勧めします。

- デバイスに認証アプリをダウンロードする:スタンドアロン認証アプリを使用している場合は、デバイスにアプリをダウンロードする必要があります。 携帯電話に認証アプリをダウンロードして、いつでもアクセスできるようにする必要があります。

- アカウントで MFA を有効にする:認証アプリをダウンロードした後、アカウントにログインして、MFA を有効にする必要があります。 MFA 方法として認証アプリを使用できる設定を選択します。 その後、アカウントに TOTP を生成するアルゴリズムを含む QR コードと秘密鍵が表示されます。

- 認証アプリで QR コードをスキャンするか、秘密鍵を入力します。次に、認証アプリで QR コードをスキャンするか、秘密鍵を手動で入力する必要があります。これにより、認証アプリはアカウントサーバーと同じ TOTP コードを生成できます。

- 準備完了です:これで、認証アプリをアカウントの MFA 方法として設定できました。 次にアカウントにログインしようとするときは、認証アプリから TOTP を使用してアクセスします。 他のアカウントに MFA を設定しようとするときは、手順 3 と 4 を繰り返す必要があります。

まとめ:統合された 2FA でアカウントを保護するパスワードマネージャー

SMS 認証を使用することは、MFA をまったく有効にしないよりは良いですが、SMS 認証よりも認証アプリを使用する必要があります。 認証アプリは、便利で安全、かつ無料であるため、MFA のためのより良い選択肢となります。

MFA 方法として、パスワードマネージャーを使用できる場合があります。 パスワードマネージャーの中には、アカウント用の 2FA コードを生成して保存する認証アプリが統合されているものもあります。 パスワードマネージャーを使用すると、どのデバイスからでもログイン認証情報と 2FA コードにアクセスできるため、アカウントへのログインが容易になります。 パスワードマネージャーの中には、ログインしようとしたときにログイン認証情報と 2FA コードを入力する自動入力機能を提供しているものもあります。

Keeperパスワードマネージャーは、認証アプリ機能を統合しており、アカウントにログインしようとするたびに 2FA コードを生成することができます。

また、アカウントにログインしようとするたびに、ログイン認証情報と 2FA コードを自動的に入力する KeeperFill 機能も搭載されています。

この機会にKeeperパスワードマネージャーの30日間の個人版フリートライアルまたは、14日間のビジネスプランのフリートライアルを試してみてはいかがでしょうか。