De beste manier om wachtwoorden voor gezinnen te beheren is door een wachtwoordmanager voor gezinnen te gebruiken. Keeper Family Wachtwoordmanager geeft elk gezinslid zijn eigen versleutelde

Multifactorauthenticatie (MFA) is noodzakelijk geworden voor cybersecurity om uw online accounts te beschermen. Het zorgt ervoor dat alleen geautoriseerde gebruikers toegang hebben tot een account. Wanneer u echter een MFA-methode kiest, zijn sommige opties veiliger dan andere. Een authenticator-app is veiliger dan sms-authenticatie, omdat deze op lokaal niveau 2FA-codes genereert, waardoor wordt voorkomen dat cybercriminelen de codes onderscheppen met sms-berichten.

Lees verder voor meer informatie over authenticator-apps, sms-authenticatie, waarom authenticator-apps veiliger zijn dan sms-authenticatie en hoe u een authenticator-app instelt.

Wat is een authenticator-app?

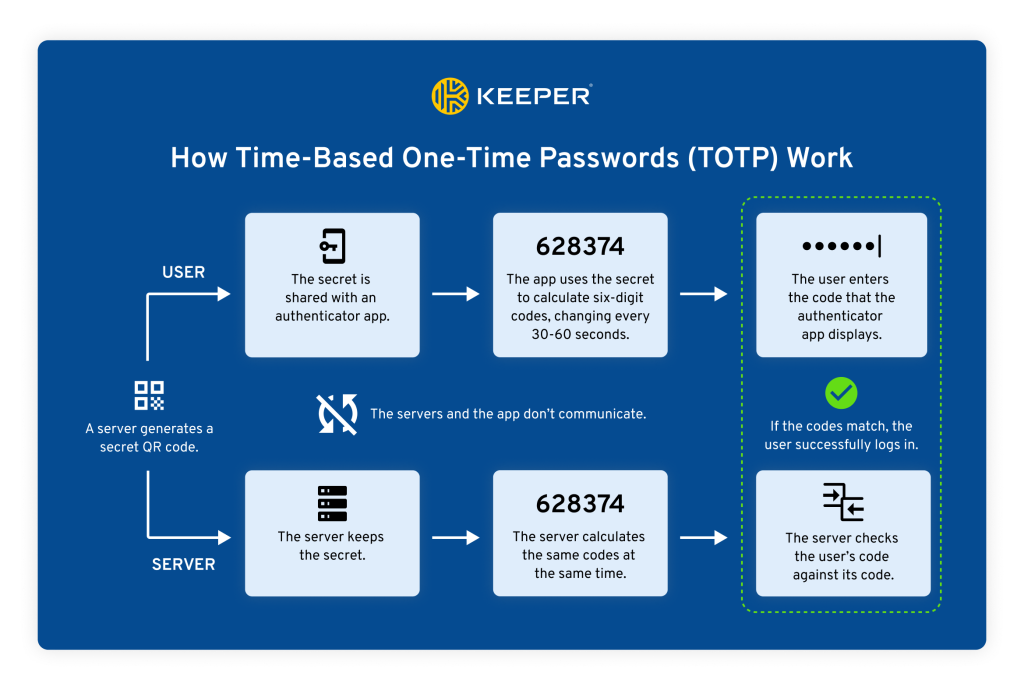

Een authenticator-app is een applicatie die wordt gebruikt als extra verificatiemethode voor MFA. Er wordt lokaal een code op uw apparaat gegenereerd die u naast uw inloggegevens gebruikt om toegang te krijgen tot uw online accounts. Deze codes van de authenticator-app staan bekend als tijdgebaseerde eenmalige wachtwoorden (TOTP). TOTP’s zijn unieke codes van zes tot acht cijfers die 30 tot 60 seconden actief blijven. Na elke 30 tot 60 seconden genereert de authenticator-app een nieuwe, unieke TOTP-code op basis van een geheim algoritme.

Authenticator-apps werken op basis van het TOTP-verificatie-systeem. Wanneer een gebruiker MFA instelt voor hun account, kan deze TOTP kiezen voor hun MFA-methode. Dit activeert de accountserver om een QR-code aan te maken die de authenticator-app kan scannen of een geheime sleutel die handmatig kan worden ingevoerd. De QR-code en sleutel bevatten een geheim algoritme dat TOTP-codes in realtime genereert. Nadat de gebruiker de authenticator-app heeft ingesteld, genereren zowel de authenticator-app als de accountserver onafhankelijk en tegelijkertijd dezelfde code.

Wanneer de gebruiker probeert in te loggen op hun account, voert deze hun inloggegevens in samen met de TOTP-code van hun authenticator-app. De accountserver controleert vervolgens de TOTP-code van de gebruiker om te zien of deze overeenkomt met dezelfde code die de accountserver heeft gegenereerd. Als de codes overeenkomen, krijgt de gebruiker toegang tot de account. Als de codes niet overeenkomen, wordt de gebruiker de toegang tot het account geweigerd.

Wat is sms-authenticatie?

Sms-authenticatie is een soort authenticatiemethode die de identiteit van een gebruiker verifieert met een code die via sms naar de gebruiker wordt verzonden. Deze codes zijn eenmalige wachtwoorden (OTP) die worden gegenereerd voor eenmalig gebruik. OTP’s kunnen 30 seconden tot een uur duren. Gebruikers moeten na de tijdslimiet eventueel een nieuwe OTP aanvragen.

Bij het aanmaken van een account wordt gebruikers vaak gevraagd om hun telefoonnummer op te geven, dat de accountserver gebruikt om hen een OTP-code te sturen. Om toegang te krijgen tot hun account, moeten gebruikers hun inloggegevens opgeven samen met de OTP-code die ze via sms ontvangen. E-mailauthenticatie is hetzelfde als sms-authenticatie. Hier wordt echter een e-mailadres gebruikt in plaats van een telefoonnummer om de OTP-codes te sturen.

Waarom u een authenticator-app moet gebruiken via sms

U moet een authenticator-app gebruiken voor sms-authenticatie, omdat deze veiliger is en minder kans heeft om te worden onderschept door cybercriminelen. Authenticator-apps genereren lokaal 2FA-codes op een apparaat, in plaats van ze niet-versleuteld via sms te sturen. De 2FA-codes in authenticator-apps worden ook elke 30 tot 60 seconden vernieuwd, waardoor cybercriminelen ze moeilijk kunnen stelen.

Sms-authenticatie stuurt niet-versleutelde 2FA-codes via sms. 2FA-codes via sms kunnen gemakkelijk worden gecompromitteerd door man-in-the-middle-aanvallen en sim-swapping.

- Man-in-the-middle–aanval: een soort cyberaanval waarbij cybercriminelen verzonden gegevens onderscheppen via een niet-versleuteld wifinetwerk. Als een gebruiker is verbonden met een gefabriceerd of openbaar wifinetwerk, kunnen cybercriminelen het internetverkeer van de gebruiker afluisteren, stelen of wijzigen, inclusief 2FA-codes.

- Sim-swapping: wanneer cybercriminelen zich voordoen als het slachtoffer om een mobiele provider te overtuigen om een nieuwe simkaart te activeren met het telefoonnummer van het slachtoffer. Cybercriminelen ontvangen vervolgens de sms-berichten en telefoongesprekken van het slachtoffer, die ze kunnen gebruiken om 2FA-codes voor sms-berichten te stelen.

Aangezien authenticator-apps op lokaal niveau 2FA-codes genereren, kunnen de codes niet worden onderschept door cybercriminelen. De enige manieren om 2FA-codes van een authenticator-app te stelen, is door het apparaat te compromitteren met malware, via social engineering of door het apparaat fysiek te stelen. Deze methoden kunnen echter ook worden gebruikt om sms-codes te stelen. Een andere manier om 2FA-codes van authenticator-apps te stelen, is door de QR-code te stelen, wat ongewoon en zeer moeilijk is. Gebruikers kunnen de 2FA-codes van een authenticator-app gemakkelijk beschermen door hun apparaat te beschermen met een pincode, malware en social engineering te vermijden en de QR- en 2FA-codes verborgen te houden.

Zo stelt u een authenticator-app in

Het instellen van MFA met een authenticator-app is eenvoudig. Volgens deze stappen om een authenticator-app in te stellen:

- Kies een authenticator-app: niet alle authenticator-apps zijn hetzelfde. U moet een authenticator-app kiezen die aan uw behoeften voldoet. We raden u aan om een wachtwoordmanager te gebruiken, omdat sommige wachtwoordmanagers 2FA-codes kunnen genereren en opslaan in een digitale wachtwoordkluis.

- Download de authenticator-app op uw apparaat: als u een zelfstandige authenticator-app gebruikt, moet u de app op uw apparaat downloaden. U moet de authenticator-app op uw telefoon downloaden om altijd toegang te hebben.

- Schakel MFA in voor uw account: nadat u de authenticator-app hebt gedownload, moet u inloggen op uw account en MFA inschakelen. Kies de instelling waarmee u een authenticator-app kunt gebruiken als uw MFA-methode. Uw account toont u vervolgens de QR-code en geheime sleutel met het algoritme dat TOTP’s genereert.

- Scan de QR-code of voer de geheime sleutel in met de authenticator-app: vervolgens moet u de QR-code scannen met de authenticator-app of handmatig de geheime sleutel invoeren, zodat de authenticator-app dezelfde TOTP-codes kan genereren als de accountserver.

- Klaar voor gebruik: u hebt nu uw authenticator-app ingesteld als uw MFA-methode voor uw account. De volgende keer dat u probeert in te loggen op uw account, gebruikt u de TOTP van uw authenticator-app om toegang te krijgen. U moet stap 3 en 4 herhalen wanneer u MFA probeert in te stellen voor uw andere accounts.

Zo beschermen wachtwoordmanagers uw accounts met geïntegreerde 2FA

Hoewel het gebruik van sms-authenticatie beter is dan helemaal geen MFA te gebruiken, moet u een authenticator-app gebruiken voor sms-authenticatie, omdat deze veiliger is. Authenticator-apps zijn handig, veilig en gratis, waardoor ze een betere optie zijn voor MFA.

U kunt een wachtwoordmanager gebruiken als uw MFA-methode. Sommige wachtwoordmanagers hebben geïntegreerde authenticator-apps die 2FA-codes voor uw accounts genereren en opslaan. Met een wachtwoordmanager kunt u gemakkelijker inloggen op uw accounts, omdat u vanaf elk apparaat toegang hebt tot uw inloggegevens en 2FA-codes. Sommige wachtwoordmanagers bieden een functie voor automatisch invullen die uw inloggegevens en 2FA-codes invult wanneer u probeert in te loggen.

Keeper Password Manager heeft geïntegreerde functies van de authenticator-app, waarmee u 2FA-codes kunt genereren wanneer u probeert in te loggen op uw accounts. Het wordt ook geleverd met de KeeperFill functie die automatisch uw inloggegevens en 2FA-codes invult wanneer u probeert in te loggen op uw accounts. Meld u aan voor een gratis proefversie om uw accounts te beschermen met sterke MFA.

Wachtwoord

Wachtwoord