Puoi contribuire a prevenire il cyberstalking proteggendo i tuoi dati con un Password Manager, evitando di rendere pubblici i tuoi account sui social media e adottando altre migliori prassi di sicurezza informatica per proteggere te e i tuoi dati. Continua a leggere per scoprire i consigli migliori per prevenire il cyberstalking. Che cos’è il cyberstalking?

La sicurezza informatica non dorme mai. L’ambiente delle minacce e le tecnologie utilizzate per difendersi sono in continua evoluzione, pertanto è fondamentale che i professionisti informatici siano sempre aggiornati sulle ultime notizie, informazioni e avvisi. Senza alcun ordine particolare, ecco i blog e i siti di sicurezza informatica più importanti da seguire nel 2023. NextGov

I cybercriminali spesso utilizzano le e-mail di phishing per indurti a cliccare su link o allegati dannosi. Fare clic su queste truffe può innescare un’infezione da malware che espone tutti i tuoi dati sensibili a rischio di compromissione. Prima di decidere di cliccare su un allegato, dovresti assicurarti che sia sicuro da aprire. Puoi controllare

La crittografia a curva ellittica (ECC) è una forma di crittografia a chiave pubblica che si basa sulla matematica delle curve ellittiche. Fornisce un modo sicuro per eseguire operazioni crittografiche come lo scambio di chiavi, le firme digitali e la crittografia. L’ECC è un’alternativa alla crittografia Rivest-Shamir-Adleman (RSA), rilasciata per la prima volta nel 1977.

Se un truffatore conosce il tuo indirizzo e-mail, dovresti fare molta attenzione al phishing e proteggere tutti i tuoi account con password forti e l’autenticazione a più fattori (MFA). Se sospetti che un truffatore abbia ottenuto l’accesso al tuo account e-mail, devi adottare misure con il tuo provider del servizio per proteggere il tuo account

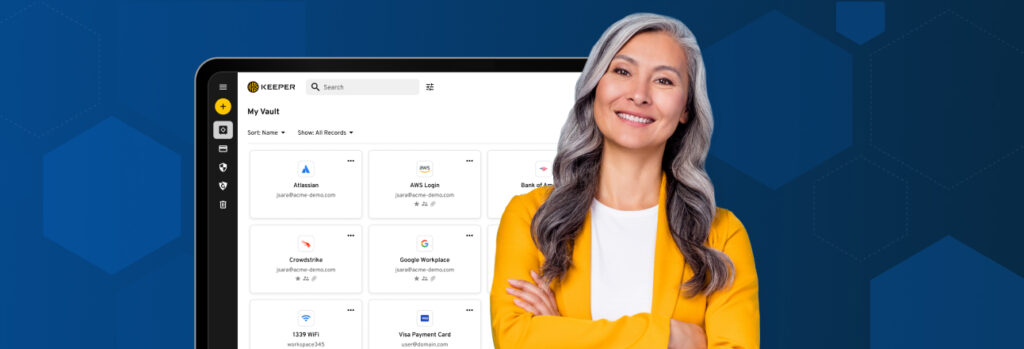

A seconda del Password Manager che scegli, il suo utilizzo varia leggermente. Tuttavia, hanno tutti funzionalità simili. Per utilizzarne uno, devi prima impostare la tua password principale, configurare i tuoi metodi di autenticazione a più fattori, esportare e importare le tue password, scaricare le app necessarie e creare nuove password forti per ciascuno dei tuoi

Il doxxing, o doxing, avviene quando un malintenzionato pubblica online le informazioni di identificazione personale (PII) della vittima. Ad esempio, il luogo di lavoro, l’indirizzo di casa, i numeri delle carte di credito o di debito e qualsiasi altra informazione sensibile. Lo scopo per cui un malintenzionato pubblica le PII di un’altra persona varia a

L’indirizzo e-mail viene utilizzato per diverse attività, come fare acquisti o configurare un account online. Poiché la tua e-mail è collegata a così tanti account diversi, proteggerla è fondamentale per tutelare i tuoi altri account, poiché la maggior parte dei reset delle password viene inviata al tuo indirizzo e-mail. Per rendere più sicura la tua

Le soluzioni di gestione degli accessi privilegiati (PAM) sono progettate per proteggere le organizzazioni da una varietà di minacce che colpiscono gli account con privilegi, le credenziali e gli accessi. Queste soluzioni aiutano a proteggere, gestire e monitorare gli accessi ai sistemi critici e ai dati sensibili. Per molte organizzazioni, l’implementazione di una soluzione PAM

Le persone che non hanno nessun Password Manager spesso hanno difficoltà a ricordare le proprie password e devono reimpostarle quando tentano di accedere ai loro account online. Ciò è frustrante, richiede molto tempo e porta a una perdita di produttività. Un Password Manager migliora la produttività poiché ricorda le password, aiuta a generare password forti

Il vantaggio principale delle reti private virtuali (VPN) è che mantengono private le tue informazioni e la tua identità quando utilizzi Internet per accedere a siti o server, scaricare file e altro ancora. Ciò è particolarmente importante quando gestisci informazioni sensibili sulle reti pubbliche, ad esempio, quando controlli il tuo conto bancario in aeroporto o

Le chiavi di sicurezza hardware, note anche come chiavi di sicurezza, costituiscono una forma fisica di accesso a sistemi, applicazioni e account. Inoltre, spesso vengono anche utilizzate come seconda forma di autenticazione o come metodo di autenticazione a più fattori (MFA). Continua a leggere per scoprire di più sulle chiavi di sicurezza hardware e informarti

Le organizzazioni sono ritenute sempre più responsabili delle violazioni dei dati dei dipendenti. La buona notizia è che i datori di lavoro possono adottare diverse misure per mitigare la probabilità e l’impatto delle violazioni dei dati. Qualsiasi organizzazione che utilizza un sistema elettronico di gestione delle buste paga e dei benefit salva ed elabora i

Il governo federale degli Stati Uniti ha preso l’impegno d’implementare la sicurezza informatica zero-trust in tutte le agenzie governative. Nel 2021, la Casa Bianca ha emesso l’ordine esecutivo (EO) 14028, ordinando alle agenzie federali di adottare architetture di rete zero-trust. Pochi mesi dopo, la CISA ha presentato una bozza di modello di maturità zero-trust. All’inizio

La maggior parte dei Password Manager può essere utilizzata in tutta sicurezza. Tuttavia, alcuni Password Manager sono più sicuri di altri. Per comprendere appieno il livello di sicurezza offerto da un Password Manager, devi prima sapere di che si tratta. Che cos’è un Password Manager? Un Password Manager è uno strumento di sicurezza informatica che

Ogni anno, le organizzazioni spendono miliardi di dollari in strumenti e consulenti per la sicurezza informatica. Oltre ai tradizionali strumenti, come i firewall, i software anti-virus e la gestione delle informazioni di sistema e degli eventi (SIEM), è facile farsi cogliere impreparati quando si devono individuare le minacce più sofisticate avvalendosi dell’intelligenza artificiale, dell’apprendimento automatico

Il phishing tramite i motori di ricerca, noto anche come “SEO poisoning”, avviene quando i cybercriminali utilizzano l’ottimizzazione per i motori di ricerca per comparire trai primi risultati su un motore di ricerca nel tentativo d’indirizzare gli utenti verso un sito web falsificato. Il sito web falsificato è stato creato in modo da sembrare un

In novembre 2022, la divisione Criminal Justice Information Services (CJIS) dell’FBI ha aggiornato la propria politica di sicurezza informatica; tale aggiornamento ha interessato gli enti statali, i dipartimenti di polizia e altre organizzazioni che gestiscono le informazioni sulla giustizia penale (CJI). L’aggiornamento di questa politica pone qualche difficoltà alle organizzazioni, in particolare quelle più piccole,

Rischi per la sicurezza sempre maggiori, normative di conformità sempre più severe, una forza lavoro distribuita e il turnover del personale rappresentano altrettante criticità per quanto riguarda la gestione delle password, e hanno spinto le organizzazioni di tutto il mondo a migliorare il proprio sistema di sicurezza informatica. Ancora oggi, il furto di password e

Un avviso di dark web è un avviso che riceverai quando le tue informazioni personali, come le password, vengono trovate sul dark web. Senza un avviso di dark web, non saprai se le tue informazioni personali sono state pubblicate sul dark web, il che rappresenta una minaccia per la tua identità e la tua sicurezza