E-Mail-Spoofing ist eine Art von Cyberbedrohung, bei der ein Cyberkrimineller E-Mails mit gefälschten Absenderadressen an potenzielle Opfer sendet. E-Mail-Spoofing funktioniert, indem es eine Absenderadresse fälscht, um sie so erscheinen zu lassen, als käme sie von einer legitimen Person oder einem legitimen Unternehmen. E-Mail-Spoofing ist eine Taktik, die in der Regel von Cyberkriminellen bei Phishing-Angriffen verwendet

Einige der verschiedenen Arten von Online-Betrug, auf die Sie achten müssen, sind Phishing-Betrug, Catfishing, Jobangebotsbetrug und Online-Shopping-Betrug. Diese Online-Betrügereien versuchen, Sie dazu zu bringen, Ihre persönlichen Daten preiszugeben, die Betrüger für bösartige Zwecke verwenden. Sie müssen lernen, wie Sie die verschiedenen Arten von Online-Betrug erkennen können, um zu vermeiden, dass Sie auf sie hereinfallen. Lesen

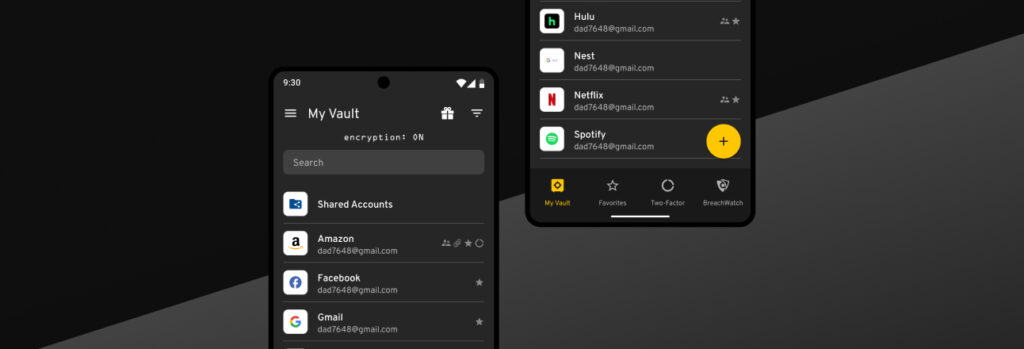

Keeper Security freut sich, bekannt zu geben, dass der Dunkelmodus in unserer mobilen App für Android-Benutzer verfügbar ist. Das aktuelle Update ist im Google Play Store verfügbar. Für bestehende Benutzer wird Ihre Keeper-Anwendung automatisch aktualisiert. Die Dunkelmodusfunktion ermöglicht es Benutzern, ein Anzeigedesign zu wählen, das ihren persönlichen Vorlieben entspricht. Durch die Bereitstellung einer alternativen Oberfläche

Wenn Sie Opfer eines Ransomware-Angriffs sind, gibt es keine Garantie, dass Sie Ihre gestohlenen Daten wiederherstellen können. Das Beste, was Sie tun können, ist, die Auswirkungen des Angriffs zu mindern und die Ransomware von Ihrem Gerät zu entfernen. Die Schritte zur Wiederherstellung von einem Ransomware-Angriff umfassen die Isolierung Ihres Geräts, das Entfernen der Ransomware, die

Eine der bemerkenswertesten Veränderungen in der Cyberkriminalität seit Beginn des 21. Jahrhunderts war die Reifung der illegalen Branche von einzelnen Hackern zu voll profitablen Unternehmen. E-Root, ein globaler illegaler Marktplatz, wurde 2020 von den Strafverfolgungsbehörden heruntergenommen, machte aber kürzlich die Nachricht, da sein Administrator wegen des Verkaufs gestohlener Remote Desktop Protocol (RDP)- und Secure Shell

Ransomware ist eine Art von Malware, die nach der Installation auf dem Computer des Benutzers den Zugriff auf Dateien verweigern kann. Ransomware verschlüsselt die Dateien, damit ein Cyberkrimineller zur Entschlüsselung Lösegeld vom Benutzer verlangen kann. Ransomware ist zu einer der größten Cyberbedrohungen für Unternehmen geworden und kann ein Unternehmen sogar in den Konkurs treiben. Dieser

Nein, es ist nicht sicher, Zahlungen über Zelle von Fremden zu akzeptieren, da es immer sein kann, dass der Fremde ein Betrüger ist. Wenn der Fremde ein Betrüger ist, könnten Sie Geld verlieren, weil Sie eine Zelle-Zahlung von ihm akzeptiert haben. Es ist am besten, Zelle nur zu verwenden, um Zahlungen an Personen zu senden

Zu den verschiedenen Arten von Ransomware gehören: Krypto-Ransomware, Locker-Ransomware, Scareware, Leakware und Ransomware-as-a-Service (RaaS). Ransomware ist eine Art von Malware, auch als Schadsoftware bekannt, die verhindert, dass Opfer auf ihre auf ihren Geräten gespeicherten Daten zugreifen können. Die Opfer müssen den Cyberkriminellen ein Lösegeld zahlen, um wieder auf ihre Daten zugreifen zu können. Lesen Sie

Sie können sicher online shoppen, indem Sie auf seriösen Websites einkaufen, starke und einzigartige Passwörter verwenden, wenn Sie Online-Shopping-Konten erstellen und auf Phishing-Betrügereien achten. Das Internet hat es Einzelhändlern ermöglicht, online zu verkaufen und eine bequeme Möglichkeit zu bieten, einzukaufen. Online-Shopping setzt Menschen jedoch auch potenziellen Cyberangriffen aus, die sie dem Risiko aussetzen können, ihre

Um zu verhindern, dass Sie Opfer von Betrug werden, sollten Sie Ihre Daten immer an einem sicheren Ort aufbewahren, Ihre Online-Konten mit starken Passwörtern und Multi-Faktor-Authentifizierung (MFA) schützen, sich für einen Dark Web-Überwachungsdienst anmelden, um Dark Web-Warnungen zu erhalten, Phishing-Betrügereien zu erkennen und mehr. Lesen Sie weiter, um mehr über Tipps zur Betrugsprävention zu erfahren,

Nutzer von ServiceNow können die Verbreitung von Geheimnissen in ihrem Unternehmen verhindern, indem sie über eine nahtlose Integration mit dem Keeper Secrets Manager ihre Anmeldeinformationen aus ihrem Keeper Vault abrufen. ServiceNow ist eine cloudbasierte Plattform, die Unternehmen Lösungen für Workflow-Automatisierung, Service-Management und Geschäftsprozessautomatisierung bietet. ServiceNow ist eine der beliebtesten und am häufigsten verwendeten IT-Service-Management-Lösungen (ITSM),

Ein kompromittiertes Konto ist ein Konto, auf das ohne die Erlaubnis des Eigentümers zugegriffen wurde. Kompromittierte Konten können verschiedene Ursachen haben, z. B. öffentliche Datenlecks, eine Verwendung schwacher Passwörter, Nichtaktivierung von Multifaktor-Authentifizierung (MFA) bei Online-Konten, Hereinfallen auf Phishing-Betrug oder Installation von Malware auf Ihrem Gerät. Lesen Sie weiter, um mehr über kompromittierte Konten und Tipps zu

Beim Wechsel auf ein neues iPhone sollten Sie einen Password Manager verwenden, da er die Übertragung aller Anmeldeinformationen für Ihre Konten deutlich vereinfacht und Sie schwache Passwörter ändern können, um Ihre Konten sicherer zu machen. Apple bietet zwar einen integrierten Password Manager, doch ist iCloud Keychain nicht so sicher wie die Verwendung eines dedizierten Password

Sowohl Debit- als auch Kreditkarten stellen einfache Zahlungsmethoden dar, doch bieten Kreditkarten einen besseren Betrugsschutz, was ihre Verwendung im Internet sicherer macht. Durch Sicherheitsverletzungen und Cyberangriffe, bei denen Ihre Zahlungskartendaten gestohlen werden, kann es leicht zu Kreditkartenbetrug kommen. Sie sollten auf jeden Fall die sicherste Zahlungsmethode nutzen, um sich vor den schädlichen Folgen von Kreditkartenbetrug

Einige häufige Betrügereien im Zusammenhang mit WFH-Jobs (Work-from-Home), die Sie kennen sollten, sind das Reshipping-Job-Scamming, MLM-Job-Scamming, Betrug im Rahmen des Jobvermittlungsdienstes, Betrug im Zusammenhang mit Kuvertierungs- und Dateneingabejobs. Lesen Sie weiter, um über die häufigsten Betrügereien im Zusammenhang mit der Arbeit im Homeoffice zu erfahren, die Anzeichen, die auf einen Betrug bei der Arbeit im

Sie können Ihre Finanzkonten online schützen, indem Sie starke Passwörter verwenden, Ihre Software aktualisieren, verdächtige Links und Anhänge vermeiden, Ihren digitalen Fußabdruck reduzieren und Finanzwarnungen aktivieren. Der Schutz Ihrer Finanzdaten ist wichtig, um zu verhindern, dass Sie Opfer von Identitätsdiebstahl und Kreditkartenbetrug werden. Identitätsdiebstahl kann emotional sehr belastend sein und Sie finanziell ruinieren. Lesen Sie

Ein Exploit-Kit ist ein Toolkit, mit dem Cyberkriminelle die Sicherheitsschwachstellen eines Systems oder Geräts angreifen, um Malware zu verbreiten. Ein Exploit ist ein Stück Code, das Sicherheitsschwachstellen in Software und Hardware ausnutzt. Cyberkriminelle sammeln diese Stückchen Code und kompilieren sie zu einem Kit, das auf mehrere Sicherheitslücken gleichzeitig abzielen und heimlich Malware auf Geräten installieren

Remote-Arbeit hat die Verwendung des Remote-Desktop-Protokolls erhöht. Remote-Desktop-Protokoll-Verbindungen können jedoch zahlreiche Schwachstellen aufweisen, wenn sie nicht ordnungsgemäß gesichert sind. Die beste Methode zur Sicherung von Remote-Desktop-Protokoll-Verbindungen besteht darin, sichere Anmeldeinformationen zu erstellen und ein sicheres Netzwerk zu verwenden. Dies hilft Ihnen, Ihr Unternehmen vor Cyberangriffen zu schützen, die sensible Daten kompromittieren könnten. Lesen Sie weiter,

Nein, Sie können nicht gehackt werden, wenn Sie auf eine betrügerische Textnachricht antworten. Aber Sie können durch eine betrügerische Textnachricht gehackt werden, wenn Sie auf einen bösartigen Link klicken, den der Betrüger Ihnen schickt. Nach Angaben der Federal Trade Commission (FTC) haben die Amerikaner im Jahr 2022 insgesamt 330 Millionen Dollar durch betrügerische Textnachrichten verloren.

Mitarbeiter von US-Gerichten müssen auf Dutzende von Systemen und Anwendungen zugreifen, um ihre Aufgaben zu erfüllen. Diese Mitarbeiter können auch Zugriff auf personenbezogene Daten (PII) haben, die sicher gespeichert und mit strengen Zugriffskontrollen verwaltet werden müssen. Gerichtssysteme benötigen eine Möglichkeit, dass Mitarbeiter einfach und sicher auf Systeme zugreifen und Passwörter und Dateien zwischen Teams teilen.