Der Fernzugriff auf Unternehmensressourcen über Webbrowser ist in den letzten Jahren exponentiell gewachsen. Mit diesem Wachstum steigt das Risiko, dass sensible Informationen und kritische Systeme auf

Nutzer von ServiceNow können die Verbreitung von Geheimnissen in ihrem Unternehmen verhindern, indem sie über eine nahtlose Integration mit dem Keeper Secrets Manager ihre Anmeldeinformationen aus ihrem Keeper Vault abrufen.

ServiceNow ist eine cloudbasierte Plattform, die Unternehmen Lösungen für Workflow-Automatisierung, Service-Management und Geschäftsprozessautomatisierung bietet. ServiceNow ist eine der beliebtesten und am häufigsten verwendeten IT-Service-Management-Lösungen (ITSM), die heute auf dem Markt verfügbar sind.

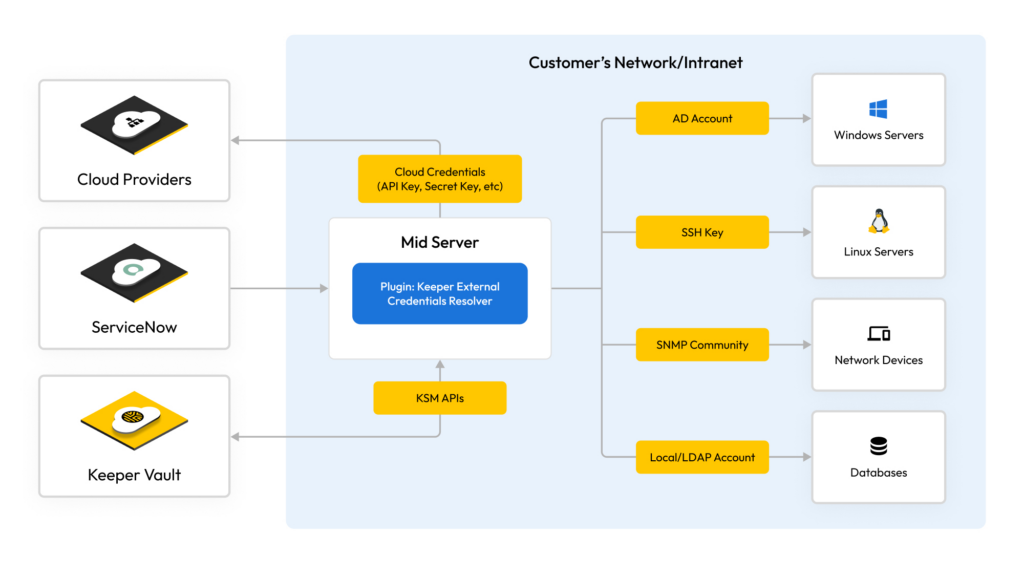

Der ServiceNow MID-Server (Management, Instrumentation and Discovery) ist eine wesentliche Komponente der IT-Betriebsmanagement-Suite (ITOM) von ServiceNow, insbesondere für die Erkennungs- und Orchestrierungsmodule. MID fungiert als Verbindung zwischen der ServiceNow-Instanz in der Cloud und dem lokalen Netzwerk oder der Infrastruktur eines Unternehmens.

Wenn der MID-Server für Aufgaben, wie Erkennung oder Orchestrierung, auf verschiedene Infrastrukturkomponenten (wie Systeme, Geräte, Anwendungen und Server) zugreifen muss, stützt er sich auf die Anmeldeinformationen, die normalerweise in der ServiceNow-Instanz gespeichert sind. Die Speicherung von Anmeldeinformationen direkt in der ServiceNow-Instanz kann für Unternehmen jedoch zu Problemen bei der Integration und bei Audits führen. Noch wichtiger ist jedoch, dass die Speicherung von Anmeldeinformationen in ServiceNow das Risiko eines Angriffs erhöht, weil es die Anmeldeinformationen dezentral speichert.

Was ist Geheimnisverbreitung?

Wenn Anmeldeinformationen wie SSH-Schlüssel, SNMP-Community-Strings, OAuth-Token, Benutzernamen-/Passwortkombinationen und andere Daten über mehrere Standorte, Systeme, Repositories oder Umgebungen verteilt sind, ohne dass eine ordnungsgemäße Verwaltung, Verfolgung oder Schutz erforderlich ist, kann es zu einer „Verbreitung von Geheimnissen“ (Secrets Sprawl) kommen.

Die Verbreitung von Geheimnissen birgt ernsthafte Sicherheitsrisiken, darunter:

- Eine erhöhte Angriffsfläche: Je mehr Geheimnisse an unterschiedlichen Orten verwalten werden, desto mehr Möglichkeiten haben Angreifer, sie zu finden und auszunutzen.

- Mangelnde Verantwortlichkeit: Ohne eine zentralisierte Verwaltung ist es schwierig zu überwachen, wer Zugriff auf welche Geheimnisse hat und wann sie zuletzt verwendet oder geändert wurden.

- Verzögerte Reaktion: Wenn es zu einer Sicherheitsverletzung kommt, ist es schwieriger, kompromittierte Geheimnisse zu identifizieren und sie sofort zu schützen.

- Keine Compliance: Vorschriften wie DSGVO, CCPA und HIPAA erfordern eine strenge Kontrolle sensibler Daten. Die Verbreitung von Geheimnissen kann zur Nichteinhaltung und damit verbundenen Strafen führen.

Der Keeper Secrets Manager (KSM) beseitigt diese Probleme. Mit dem KSM können DevOps- und DevSecOps-Teams ihre Geheimnisse mit einer vollständig verwalteten, cloudbasierten Plattform verwalten und schützen. Diese Plattform ist kostengünstig und einfach zu implementieren.

Kunden von ServiceNow können den KSM für die On-Demand-Erkennung, die Reaktion auf Vorfälle und als benutzerdefinierten Anbieter von Anmeldeinformationen verwenden.

Beispiel: Einführung eines neuen Rechenzentrums

Ein Unternehmen hat gerade ein neues Rechenzentrum mit einer Mischung aus Servern, Netzwerkgeräten und anderen Infrastrukturkomponenten in Betrieb genommen. Das IT-Team möchte sicherstellen, dass alle diese neuen Assets in der Konfigurationsverwaltungsdatenbank (CMDB) von ServiceNow dokumentiert und verwaltet werden.

Initiierung: Ein IT-Administrator erkennt, dass die Assets des neuen Rechenzentrums zu ServiceNow hinzugefügt werden müssen. Der Administrator meldet sich bei ServiceNow an und leitet den On-Demand-Erkennungsprozess für das neue Rechenzentrum ein.

Trigger: ServiceNow erkennt die Anfrage und weiß, dass sie mit der Infrastruktur im neuen Rechenzentrum kommunizieren muss, um die Assets zu erkennen. Es sendet eine Anfrage an den MID-Server, um den Erkennungsprozess für den angegebenen IP-Bereich oder die angegebene Domain zu starten, die mit dem neuen Rechenzentrum verknüpft ist.

Abruf von Anmeldeinformationen: Anstatt die Anmeldeinformationen direkt in ServiceNow oder im MID-Server zu speichern (was ein Sicherheitsrisiko darstellen kann), kommuniziert der MID-Server mit dem Keeper Secrets Manager, um die notwendigen Anmeldeinformationen anzurufen. Die ServiceNow-Instanz verwaltet eine einzigartige Kennung für jede Anmeldeinformation, ihren Typ (z. B. SSH, SNMP oder Windows) und alle damit verbundenen Anmeldeinformationsaffinitäten. Der MID-Server erhält die Anmeldeinformationen, den Typ und die IP-Adresse von der Instanz und verwendet den Keeper Vault, um diese Elemente in verwendbare Anmeldeinformationen umzuwandeln.

Erkennungsprozess: Mit den erforderlichen Anmeldeinformationen kann der MID-Server auf die Infrastruktur im neuen Rechenzentrum zugreifen. Er identifiziert Server, Netzwerkgeräte, Softwareanwendungen, Konfigurationen und andere relevante Details. Während dieses Prozesses verwendet der MID-Server Anmeldeinformationen vom KSM, um sicherzustellen, dass sie nicht offengelegt oder unsicher gespeichert werden.

Aktualisieren der CMDB: Sobald der Erkennungsprozess abgeschlossen ist, sendet der MID-Server die Informationen an ServiceNow zurück. ServiceNow aktualisiert dann seine CMDB mit den neu erkannten Assets und stellt sicher, dass sie dokumentiert, kategorisiert und für die Verwaltung innerhalb der Plattform bereit sind.

Fertigstellung: Der IT-Administrator kann sich jetzt die Assets des neuen Rechenzentrums in ServiceNow anzeigen lassen, sie verwalten, mit anderen IT-Diensten verknüpfen und bei Bedarf sicherstellen, dass sie gewartet, aktualisiert oder außer Betrieb genommen werden.

Durch die Integration von KSM werden die beim Erkennungsprozess verwendeten Anmeldeinformationen geschützt und das Risiko einer Offenlegung reduziert. Der On-Demand-Charakter der Erkennung stellt sicher, dass Assets der CMDB hinzugefügt werden, sobald sie hinzugefügt werden, sodass die Datensätze auf dem neuesten Stand sind. Durch genaue und rechtzeitige Updates der CMDB kann das Unternehmen die Einhaltung interner Richtlinien und externer Vorschriften gewährleisten.

In diesem Beispiel optimiert die Integration des Keeper Secrets Managers mit ServiceNow den Erkennungsprozess und stellt sicher, dass er sowohl effizient als auch sicher ist. Die Abkehr von statischen, gespeicherten Anmeldeinformationen hin zu dynamisch abgerufenen Anmeldeinformationen vom KSM reduziert das Risiko einer „Verbreitung von Geheimnissen“ und verbessert die allgemeine Sicherheitslage des Unternehmens. Dies ist nur ein Beispiel für die vielen Anwendungsfälle für die Integration von KSM mit ServiceNow.

Um mehr über die Vorteile der Integration von Keeper mit ServiceNow zu erfahren, vereinbaren Sie noch heute eine Demo.

Produktaktualisierungen

Produktaktualisierungen