Ein Kreditkarten-Skimmer ist ein Gerät, das von einem Bedrohungsakteur an einen echten Kartenleser angeschlossen wird. Skimmer werden von Cyberkriminellen häufig an Geldautomaten ohne Bankverbindung und an Zapfsäulen auf Tankstellen verwendet. Die meisten Skimmer, die an Kraftstoffpumpen installiert werden, befinden sich außerhalb der Sicht des Stationsadministrators. Bedrohungsakteure verwenden Skimmer, um die Informationen auf der Debit- oder

Das Engagement von Keeper Security für den Schutz von Benutzerdaten zieht sich durch alle unsere Aktivitäten. Keeper verfügt über die am längsten bestehenden SOC 2- und ISO 27001-Zertifizierungen in der Branche. Keeper ist DSGVO-konform, CCPA-konform sowie FedRAMP– und StateRAMP-autorisiert. Da wir uns der Sicherheit der Daten unserer Kunden verpflichtet fühlen, hat Keeper proaktive Schutzmaßnahmen eingerichtet,

Ein Einmalpasswort ist ein automatisch generierter numerischer Code, der nur einmal verwendet werden kann. Einmalpasswörter dienen dazu, Benutzer zu authentifizieren, bevor sie auf ein Konto oder System zugreifen können. Sie werden oft als Form von Multifaktor-Authentifizierung (MFA) verwendet, um einem Konto zusätzliche Verifizierungsfaktoren hinzuzufügen. Viele Unternehmen (z. B. Finanzinstitute) senden Benutzern Einmalpasswörter, um ihre Identität zu

Wenn Sie auf einen Phishing-Link klicken, sollten Sie Ihr Gerät sofort vom Internet trennen, Ihr Gerät mit Antivirensoftware scannen sowie auf verdächtige Aktivitäten und Transaktionen in Ihren Online-Konten achten. Lesen Sie weiter, um zu erfahren, was ein Phishing-Link ist, was passieren könnte, wenn Sie darauf klicken, und wie Sie ein Anklicken bösartiger Links vermeiden können.

Bei Keeper Security schließen wir ein Jahr mit rekordverdächtigem Wachstum ab. Darum sollten wir uns die Zeit nehmen, unsere Leistungen zu reflektieren und die Menschen zu würdigen, die dazu beigetragen haben, 2023 zu einem besonderen Jahr zu machen. Keeper hat eine transformative Phase des Wachstums, der Innovationen und der strategischen Expansion erlebt. Das hat dazu

Eine E-Mail-Konto-Übernahme ist eine Art von Kontoübernahmeangriff, bei dem sich ein Cyberkrimineller unbefugten Zugriff auf das E-Mail-Konto eines Benutzers verschafft. Cyberkriminelle können dazu die Anmeldeinformationen Ihres E-Mail-Kontos stehlen oder im Darknet suchen. Wenn ein Cyberkrimineller Zugriff auf Ihr E-Mail-Konto hat, kann er Sie aus Ihrem Konto aussperren, Ihre Aktivitäten überwachen, auf sensible Daten zugreifen, andere

Sie können einen Penetrationstest durchführen, indem Sie die fünf Phasen befolgen: Vorbereitung, Aufklärung, Penetration, Berichterstattung und Behebung. Penetrationstests sind wichtig, um ein Unternehmen vor Sicherheitsverletzungen und Datenlecks zu schützen. Cyberkriminelle suchen immer nach Schwachstellen im System eines Unternehmens, um ihre sensiblen Daten zu stehlen. Penetrationstests helfen Unternehmen, Sicherheitslücken zu identifizieren, um Sicherheitsverletzungen zu verhindern. Lesen

Diesen Monat haben wir eine Reihe neuer Funktionserweiterungen und Produktupdates für Sie, darunter den Dunkelmodus für Android, durchdachte Einstellungsverbesserungen im Keeper Vault und in der Browser-Erweiterung sowie Verbesserungen bei unserem AWS CLI-Anmeldeinformationsprozess mit Keeper Secrets Manager (KSM). Lesen Sie weiter, um mehr zu erfahren. Erleben Sie Keeper für Android im Dunkelmodus Wir haben die Überarbeitung

Unternehmen können ihre Unternehmensdatenbank vor Privilegienmissbrauch schützen, indem sie das Prinzip der geringsten Privilegien (PoLP) implementieren, einen Zero-Trust-Sicherheitsansatz verfolgen und in eine Privileged Access Management (PAM)-Lösung investieren. Lesen Sie weiter, um zu erfahren, was Privilegienmissbrauch ist, die Risiken eines Privilegienmissbrauchs in einem Unternehmen und wie Sie ihn verhindern können. Was ist Privilegierungsmissbrauch in der Cybersicherheit?

Ransomware as a Service (RaaS) ist ein Geschäftsmodell, bei dem Cyberkriminelle Ransomware entwickeln und an Käufer verkaufen, die als Affiliates bezeichnet werden, die sie zur Ausführung von Ransomware-Angriffen verwenden. Ransomware ist eine Art von Malware, die verhindert, dass Benutzer auf ihre Daten oder Geräte zugreifen können, indem sie sie verschlüsselt und aussperrt, bis ein Lösegeld

Darknet-Scans, auch bekannt als Datenleck-Scans, sind Scans, die Sie informieren, ob Ihre persönlichen Daten wie Ihre E-Mail-Adresse und Anmeldeinformationen im Darknet gefunden wurden. Es gibt mehrere kostenlose und gebührenpflichtige Darknet-Scans im Internet, die jeweils unterschiedlich funktionieren. Lesen Sie weiter, um zu erfahren, was das Darknet ist, wie Darknet-Scans funktionieren und wie Sie einen Darknet-Scan initiieren

Sie erkennen ein Hacking Ihres Smart-TV daran, wenn Sie ungewöhnliche Aktivitäten auf Ihrem Smart-TV, seltsame Pop-up-Fenster, veränderte Datenschutz- und Sicherheitseinstellungen, eine verminderte Leistung und einen unbefugten Zugriff auf Ihre Konten bemerken. Erstaunlicherweise können auch Smart-TVs, genau wie jedes andere Internet-der-Dinge (IoT)-Gerät mit Internetverbindung, gehackt werden. Cyberkriminelle können Ihren Smart-TV hacken, um Sie auszuspionieren oder andere

QR-Code-Phishing, am häufigsten als „Quishing“ bezeichnet, ist eine Art von Phishing-Angriff, bei dem Benutzer dazu gebracht werden, QR-Codes zu scannen, um persönliche Daten wie Anmeldeinformationen oder Kreditkartennummern zu stehlen. Wenn ein Benutzer einen QR-Code scannt, der für einen Quishing-Angriff erstellt wurde, wird er zu einer bösartigen Website weitergeleitet, die entweder Malware auf sein Telefon lädt

Wenn Ihre Kreditkartendaten im Darknet zu finden sind, müssen Sie sofort Ihren Kreditkartenaussteller kontaktieren, Ihre Online-Konten auf verdächtige Aktivitäten oder Transaktionen prüfen, Ihre Kreditauskunft überprüfen und als zusätzliche Vorsichtsmaßnahme eine Betrugswarnung in Ihre Kreditauskunft setzen. Lesen Sie weiter, um zu erfahren, wie Ihre Kreditkartendaten möglicherweise im Darknet gelandet sind und wie Sie Ihre Kreditkartendaten in

Ein identitätsbasierter Angriff ist eine Art von Cyberangriff, bei dem gezielt die digitale Identität von Personen und Unternehmen angegriffen und kompromittiert wird. Bei einem solchen Angriff versucht ein Cyberkrimineller, identitätsbezogene Daten wie Anmeldeinformationen, Domainnamen, personenbezogene Daten oder digitale Zertifikate einer Person zu stehlen, zu ändern und zu missbrauchen. Diese Angriffe nutzen Schwachstellen bei der Identitäts-

Sie sollten eine Betrugswarnung platzieren, wenn Sie glauben, dass Sie Opfer von Betrug geworden sind oder werden könnten, wenn Sie Opfer von Identitätsdiebstahl geworden sind oder wenn Sie verhindern möchten, dass Ihre Identität gestohlen wird. Sie müssen nicht unbedingt Opfer von Betrug sein, um eine Betrugswarnung zu platzieren. Sie können eine Betrugswarnung auch als Sicherheitsmaßnahme

Keeper Security hat den dritten Teil seiner Studienreihe zu Privileged Access Management (PAM) veröffentlicht, den Keeper Security Insight Report: Cloud-Based Privileged Access Management. Darin geht es darum, was IT-Führungskräfte bei einer PAM-Lösung suchen und welche Vorteile es gibt, wenn man traditionelle lokale Plattforme hinter sich lässt. Keeper® beauftragte ein unabhängiges Forschungsunternehmen damit, 400 führende IT-

Sie können Identitätsdiebstahl in sozialen Medien verhindern, indem Sie strenge Datenschutzeinstellungen festlegen, Ihre Social-Media-Konten mit sicheren Passwörtern sichern, jede Freundschafts- und Follower-Anfrage überprüfen, nach Phishing-Versuchen Ausschau halten und das, was Sie in sozialen Medien teilen, einschränken. Da fast jeder Mensch über mindestens ein Social-Media-Konto verfügt, nutzen Cyberkriminelle dies aus, indem sie diese Konten gezielt für

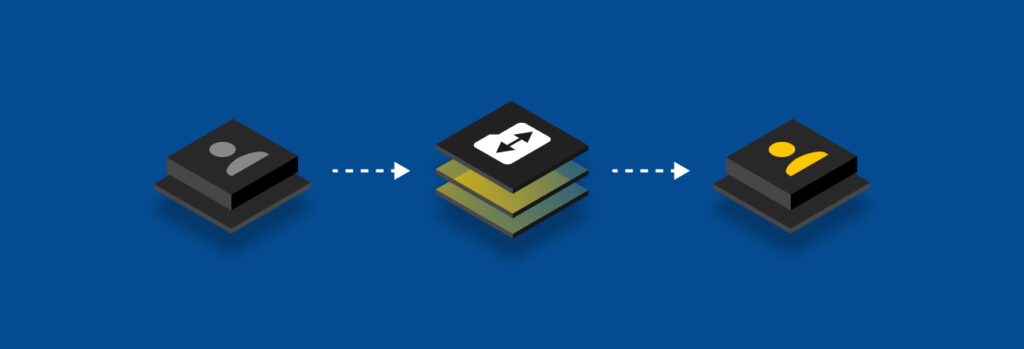

Unternehmen verlassen sich auf Keeper Security, um mehr als nur Passwörter, Passschlüssel und andere Anmeldeinformationen zu speichern. Die sichere Dateispeicher-Lösung von Keeper ermöglicht es Benutzern, Dateien, Fotos, Dokumente und mehr sicher zu speichern und zu teilen. Über die Keeper Admin Console können Administratoren die Kontoübertragungsrichtlinie konfigurieren, die es ermöglicht, dass der Inhalt des Tresors eines

Keeper Connection Manager (KCM) bietet Teams sofortige Fernzugriffsfunktionen über eine sichere Sitzung direkt von einem Webbrowser aus. Gartner identifiziert mehrere zentrale Privileged Access Management (PAM)-Funktionen, einschließlich Überwachung und Auditing sowie Privilegierungen. KCM bietet Privileged Account Session Management (PASM) Unterstützung für RDP- und SSH-Desktop-Protokolle, Datenbankverbindungen und Sitzungsaufzeichnung. KCM ermöglicht den Zugriff auf privilegierte Systeme, ohne dass