Мощный автоматизатор Keeper устраняет повторяющуюся задачу утверждения устройств для администраторов Keeper. С помощью Keeper Automator пользователи получат мгновенный доступ к Keeper на любом новом устройстве без необходимости ждать ручного административного одобрения. Теперь, благодаря поддержке Microsoft Azure, администраторы могут развернуть Keeper Automator в Azure Container Service, обеспечивая полностью облачный экземпляр Automator. Что такое утверждение устройств? Чтобы

Неправильное использование паролей является одной из самых больших угроз для кибербезопасности предприятия. Похищенные или скомпрометированные пароли — причина более 80% утечек данных. Используя слабые пароли, используя пароли повторно в разных учетных записях или храня их в ненадежном виде (на стикерах, в электронных таблицах и т. д.), сотрудники подвергают риску своих работодателей. В организациях часто используются корпоративные менеджеры

Распределенная атака типа «отказ в обслуживании» (DDoS) представляет собой попытку нарушить нормальный трафик целевого сервера. Это достигается за счет перегрузки сервера, службы или сети, на которые направлена атака, потоком интернет-трафика, что в конечном итоге приводит к замедлению работы сервера или его полному отказу. Представьте себе дорожную пробку, в результате которой все автомобили замедляются или останавливаются.

Популярность фриланса в Соединенных Штатах продолжает расти. В действительности согласно данным отчета о состоянии рынка труда LinkedIn Workforce Report большинство организаций в Америке уже работали с фрилансерами и планируют вновь воспользоваться их услугами. В постпандемическом мире существует огромное и продолжающее расти количество цифровых кочевников — людей, которые предпочитают путешествовать, работая удаленно из любой точки мира, используя

Защита с помощью паролей важна, поскольку пароли являются первой линией защиты от злоумышленников и несанкционированного доступа их к вашим личным данным. У большинства людей во всем мире присутствуют проблемы с организацией паролей. Согласно недавнему расследованию утечки данных из компании Verizon более 70% сотрудников повторяют пароли на работе. Согласно исследованию, 81% утечек, связанных со взломом, используют

Нарушение безопасности — это когда происходит инцидент, который приводит к несанкционированному доступу к конфиденциальным данным, приложениям, сетям или устройствам. Обычно, когда происходит нарушение безопасности, злоумышленник может обойти меры безопасности, которые были приняты для защиты. В результате нарушения безопасности страдает публичный имидж компании или организации, что может привести к потере компанией денег. Компания или организация также

Безопасность Keeper — это нулевое доверие. Наша платформа для обеспечения кибербезопасности позволяет организациям добиться полной видимости, безопасности и контроля всей информационной среды. Объединяя Enterprise Password Management (EPM), менеджер секретов (SM) и управление привилегированными соединениями (PCM), Keeper предоставляет организациям единое, всепроникающее стекло для отслеживания, регистрации, мониторинга и обеспечения безопасности каждого пользователя, на каждом устройстве, из любого места,

Правила и структуры, такие как PCI-DSS, SOX, NIST SP 800-53, NERC CIP и HIPAA, требуют, чтобы действия привилегированных пользователей контролировались и подвергались достаточному аудиту в целях расследования. Мониторинг и аудит привилегированных пользователей для баз данных имеют решающее значение, поскольку базы данных часто содержат наиболее конфиденциальную для организации информацию. Многие организации используют встроенные возможности аудита баз

Одним из преимуществ облачных вычислений является возможность быстро по мере необходимости создавать новые машины. К сожалению, это означает, что облачные среды очень быстро становятся очень сложными, а обновление файлов конфигурации вручную для добавления новых экземпляров очень быстро и очень сильно устаревает. Становится легко допустить ошибку, что снижает производительность и вызывает проблемы с безопасностью, особенно при

Термин «соответствие требованиям ITAR» является неточным. В отличие от Федеральной программы управления рисками и авторизацией (FedRAMP) и других систем соответствия требованиям не существует официального процесса «соответствовали требованиям ITAR» или «сертификации ITAR». Организациям, подпадающим под действие ITAR, необходимо понимать, как эти правила применимы к ним, и следует разработать внутренние политики и механизмы контроля с целью защиты

Terraform — это очень популярный инструмент «инфраструктура как код» (IAC), который позволяет командам разработчиков развертывать и управлять инфраструктурой, такой как серверы, контейнеры и базы данных. Поскольку Keeper Secrets Manager поддерживает создание записей через Terraform, вы можете защитить секреты инфраструктуры с помощью Keeper Vault. Эта функция в сочетании с существующей функциональностью чтения учетных данных позволяет поддерживать

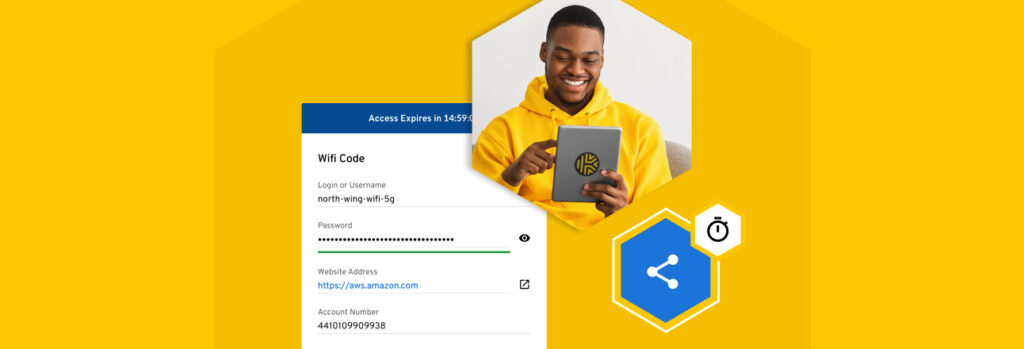

Вам приходилось когда-нибудь делиться паролем с кем-либо, например с другом, подрядчиком или деловым партнером, у кого не было учетной записи Keeper? Keeper с радостью сообщает о запуске новой функции One-Time Share, которая позволяет пользователям Keeper безопасно делиться записями с кем угодно в течение ограниченного периода времени без создания получателем учетной записи Keeper. Keeper One-Time Share —

Массовый переход на распределенную работу поставил перед ИТ-командами и разработчиками новые задачи, поскольку они были вынуждены выполнять мониторинг и управлять инфраструктурой удаленно. ИТ-специалистам и разработчикам нужен был безопасный, надежный, масштабируемый и простой в управлении способ удаленного подключения к машинам. Keeper Connection Manager предоставляет разработчикам и ИТ-командам удобный доступ к RDP, SSH, базам данных и конечным

Управлять секретами ИТ-инфраструктуры — это сложная задача. Как ни странно, развертывание и поддержание большинства решений по управлению секретами — это как минимум половина дела. Как правило, установка менеджера секретов требует покупки и установки дополнительного локального оборудования, затем сложного и трудоемкого процесса установки программного обеспечения и дальнейшего обслуживания серверов. Keeper Secrets Manager (KSM) был разработан так, чтобы его

Keeper с радостью представляет обновленную версию нашего популярного расширения для браузера, в которой реализованы новые улучшения производительности и удобства работы, о которых так просили наши клиенты. Сюда входит более простой и целостный рабочий процесс при создании новых записей. Удобный выбор адреса электронной почты для новых записей На работе, в школе и в частной жизни почти

Количество атак путем подмены SIM-карты мобильных телефонов стремительно растет. По оценкам только в США в 2021 году потребители потеряли около 70 миллионов долларов США из-за подмены SIM-карты, а в Испании Национальная полиция недавно арестовала восемь человек, обвиняемых в участии в преступной группировке, которая опустошила банковские счета в результате серии атак с подменой SIM-карт. Проблема настолько

Управление секретами является неотъемлемой частью безопасности контейнеров. Код приложения часто зависит от секретов инфраструктуры, таких как ключи API, пароли и токены доступа. Слишком часто разработчики и персонал DevOps жестко кодируют эти секреты в образы контейнеров или вводят их в качестве переменных среды. Оба этих метода делают секреты уязвимыми для компрометации. Кроме того, жесткое кодирование секретов

Вы умеете хранить секреты? А как насчет среды обработки данных вашей организации? В ИТ-сети «секрет» — это любые компактные данные, которые должны оставаться конфиденциальными. Как правило, секреты используются для аутентификации или в качестве входных данных для криптографического алгоритма. К числу распространенных секретов относятся: Поскольку секреты ИТ-сети открывают доступ к системам и данным с высоким уровнем привилегий,

Указ Белого дома о кибербезопасности и требование для всех федеральных агентств к принятию системы безопасности с нулевым доверием фундаментально изменит стратегии информационной безопасности государственного сектора. Предстоит проделать большой объем работы, начиная с переноса устаревших систем в облачные среды, заканчивая обязательной многофакторной аутентификацией (MFA), повышением безопасности цепочки поставок программного обеспечения и не только. Достижение всех этих

Спустя неделю после того, как компания T-Mobile впервые сообщила о том, что она стала жертвой утечки данных, новости для телекоммуникационного гиганта продолжают ухудшаться. То, что компания первоначально считала утечкой, затронувшей чуть менее 50 миллионов пользователей, теперь выросло до более чем 53 миллионов – и, как подчеркивает T-Mobile на своем сайте, расследование все еще ведется и «будет продолжаться еще