Если мошенники завладели вашим номером телефона, вам следует заблокировать SIM-карту, защитить учетные записи в Интернете надежными паролями и блокировать спам-звонки. Зная ваш номер телефона, мошенники могут...

Управлять секретами ИТ-инфраструктуры — это сложная задача. Как ни странно, развертывание и поддержание большинства решений по управлению секретами — это как минимум половина дела. Как правило, установка менеджера секретов требует покупки и установки дополнительного локального оборудования, затем сложного и трудоемкого процесса установки программного обеспечения и дальнейшего обслуживания серверов.

Keeper Secrets Manager (KSM) был разработан так, чтобы его было легко развертывать и обслуживать, чтобы вы не тратили больше времени на управление менеджером секретов, чем на управление секретами! Это полностью облачное решение, поэтому оно интегрируется практически в любую среду данных, и нет необходимости в дополнительном оборудовании или облачной инфраструктуре. Оно сразу же интегрируется с широким спектром средств DevOps, включая Github Actions, Kubernetes, Ansible. В то время как установка и конфигурация конкурирующих решений занимают несколько часов, KSM может быть готов к работе за считанные минуты.

В отличие от конкурирующих менеджеров секретов, и подобно остальным пакетам Keeper Security, KSM имеет нулевое разглашение и зашифрован до конечной точки, поэтому учетные данные и другие секреты никогда не раскрываются в формате обычного текста.

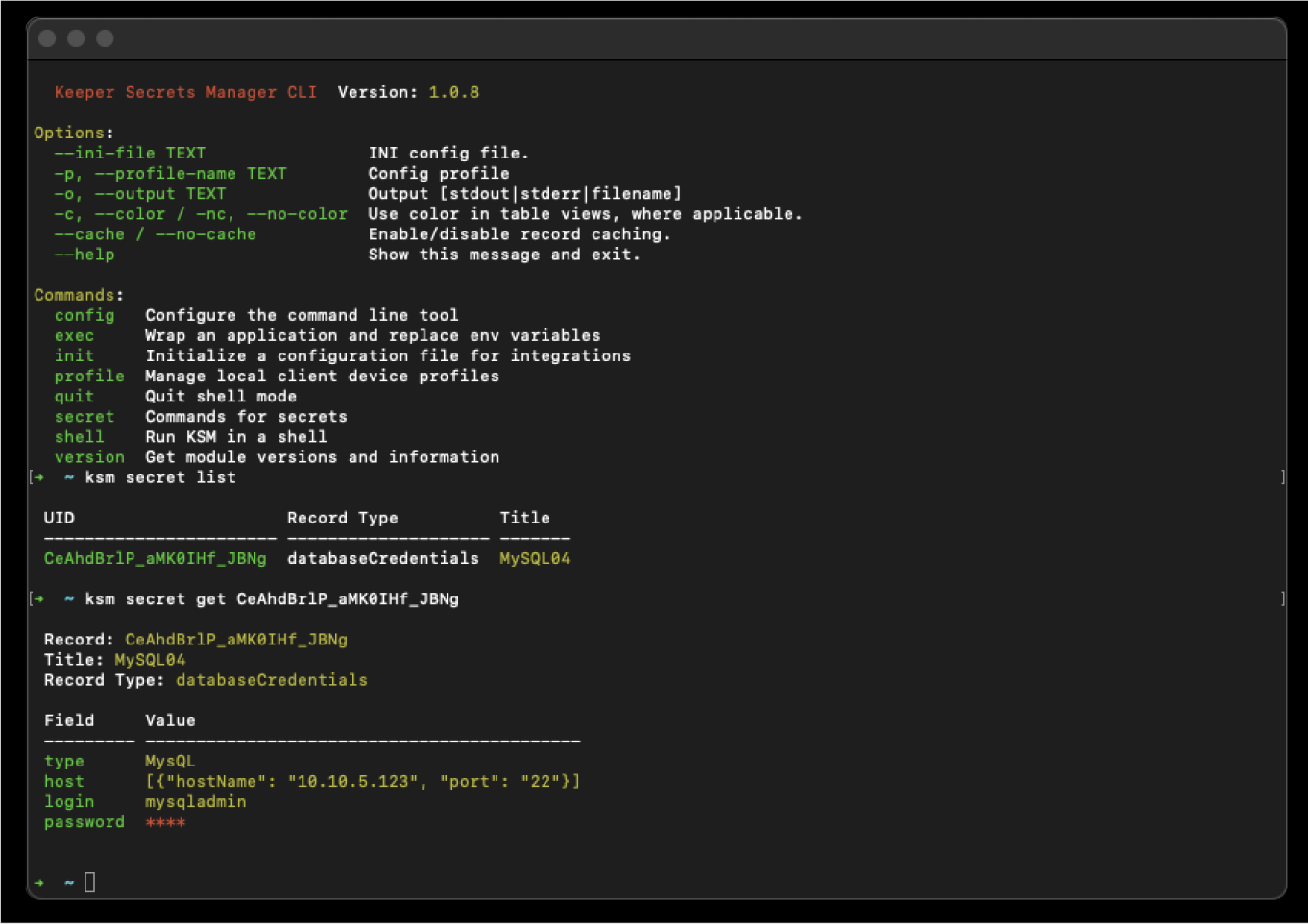

KSM также поставляется с облегченным интерфейсом командной строки (CLI), который обеспечивает взаимодействие с основным хранилищем менеджера секретов из терминалов командной строки Linux, Mac или Windows, сценариев оболочки или любого программного обеспечения, которое может быть запущено из оболочки. Помимо того, что KSM CLI предназначен для разработчиков и администраторов, предпочитающих работать в командной строке, он позволяет решить одну из наиболее острых проблем управления секретами: удаление жестко закодированных учетных данных.

Удаление жестко закодированных учетных данных в командной строке

Жестко закодированные учетные данные — идентификаторы пользователей и пароли, записанные непосредственно в исходный код, — заведомо небезопасны, но при этом невероятно распространены. Они часто встречаются в промышленных системах управления, используемых для управления производственными линиями, коммуникациями и критической инфраструктурой, а также во всевозможных IoT-устройствах. Исторически удаление жестко закодированных учетных данных означало рефакторинг кода, что было утомительным и чреватым ошибками процессом.

Интерфейс командной строки KSM решает эту проблему с помощью подкоманды exec, которая позволяет разработчикам и администраторам выполнять подстановку переменных среды просто путем выполнения сценария. Это означает, что вместо переписывания кода пользователи KSM могут выполнить сценарий для замены токена жестко закодированных паролей, что сводит некогда трудоемкий проект к простому действию «найти и заменить», выполняемому в командной строке.

И это еще не все! Интерфейс командной строки KSM позволяет администраторам и разработчикам погрузиться в реализацию Keeper Secrets Manager и автоматизировать другие задачи, отнимающие много времени. Например:

Инициализация файла конфигурации для использования с внешними интеграциями

Команда init инициализирует одноразовый токен доступа и создает профиль конфигурации для использования с внешними интеграциями, такими как Github Actions, Terraform и другими. Вывод конфигурации может быть сгенерирован либо в виде JSON, закодированного в base64 (по умолчанию), либо в формате Kubernetes. Другие SDK и приложения KSM для разработки будут понимать конфигурации в этом формате.

Создание локального профиля для выполнения команд в качестве клиентского устройства

Команда profile позволяет администраторам переключаться между профилями устройств. Кроме того, можно переключаться между профилями устройств KSM для поддержки нескольких сред на одном устройстве.

Запрос хранилища Keeper Vault и извлечение секретов

Команда извлекает секреты из Keeper Vault и анализирует ответ. Широкий набор подкоманд позволяет администраторам указать все секреты, связанные с приложением, извлечь секрет из хранилища или определенные поля из секрета, добавить новый секрет в хранилище, сгенерировать код доступа из поля TOTP секрета и многое другое.

Keeper Secrets Manager CLI доступен в виде двоичного приложения для Windows/Mac/Linux или в качестве установки pip3 для любой среды Python. Инструкции по установке и дополнительную информацию о том, как использовать KSM CLI, см. в документации Keeper.

Еще не клиент Keeper? Подпишитесь на бесплатную 14-дневную пробную версию прямо сейчас! Хотите узнать больше о том, как Keeper может помочь вашему бизнесу предотвратить утечку данных? Свяжитесь с нашей командой.

Кибербезопасность

Кибербезопасность