Muitas organizações ainda não investiram em uma solução de PAM porque podem ser caras e complexas. Embora isso seja verdade para algumas soluções de PAM legadas,

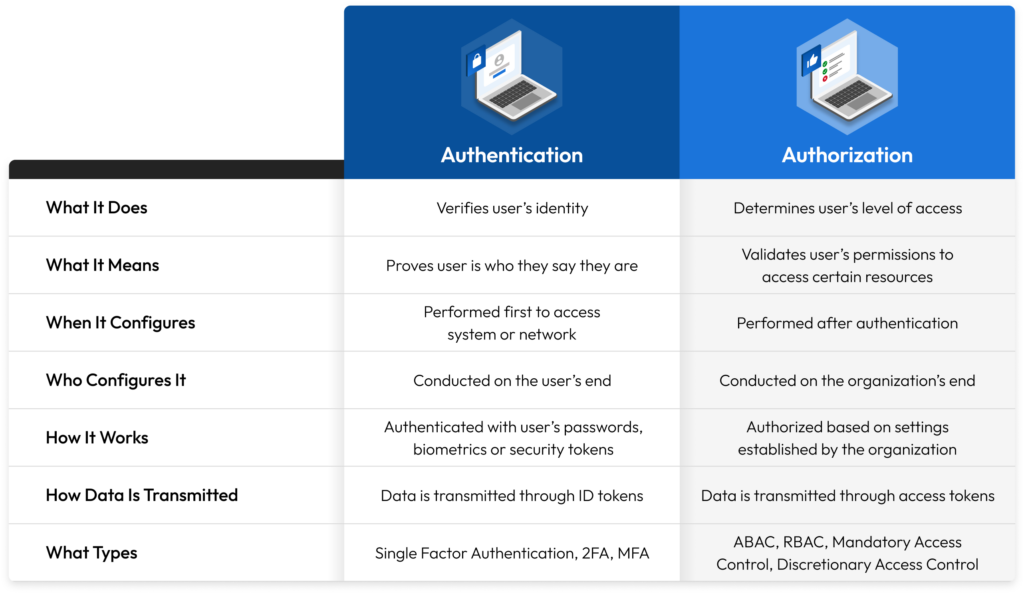

A principal diferença entre autenticação e autorização é que a autenticação verifica a identidade de um usuário, enquanto a autorização concede aos usuários o direito de acessar recursos. As duas desempenham um papel importante na proteção dos seus dados confidenciais contra violações de segurança. Implemente a autenticação e a autorização para proteger sua organização contra acessos não autorizados.

Continue lendo para saber mais sobre autenticação e autorização, as principais diferenças entre elas e a importância de implementar ambas para proteger sua organização.

O que é autenticação?

A autenticação é o processo de verificar a identidade de um usuário antes de conceder acesso a redes, contas, aplicativos, sistemas e outros recursos. Durante a autenticação, um usuário fornece uma forma de identificação, geralmente um nome de usuário, e prova que é quem diz ser. Ele fornece uma prova de identidade, como uma senha, um token ou biometria. Isso garante que apenas usuários autorizados tenham acesso a determinados sistemas e dados.

Fatores de autenticação

A autenticação inclui três fatores que você pode utilizar para verificar sua identidade:

- Algo que você sabe: isso prova a sua identidade utilizando informações privadas que apenas você saberia, como uma senha, um PIN ou uma pergunta e resposta de segurança.

- Algo que você tem: isso prova a sua identidade utilizando objetos únicos que apenas você teria, como um token de segurança físico ou virtual. Um exemplo de token físico seria um cartão-chave. Um exemplo de token virtual seria uma senha de uso único baseada em tempo (TOTP).

- Algo que você é: isso prova a sua identidade utilizando suas características biométricas únicas, como seu rosto para reconhecimento facial ou impressão digital para leitura de digital.

Métodos de autenticação

Os usuários podem proteger sua identidade utilizando uma série de métodos de autenticação, tais como:

- Autenticação de fator único: uma forma de autenticação que requer apenas um fator de autenticação, como uma senha, biometria ou um token de segurança.

- Autenticação de dois fatores (2FA): uma forma de autenticação que requer dois fatores de autenticação: suas credenciais de login e uma outra forma de autenticação.

- Autenticação multifator (MFA): uma forma de autenticação que requer dois ou mais fatores de autenticação diferentes. Ela exige que o usuário forneça suas credenciais de login juntamente a fatores de autenticação adicionais escolhidos, como uma TOTP.

O que é autorização?

A autorização é um processo que determina o nível de acesso que um usuário tem a recursos do sistema, como dados, aplicativos e redes. Após a autenticação, um administrador ou sistema determina o nível de acesso do usuário a determinados recursos da organização. Por exemplo, um funcionário pode acessar arquivos e aplicativos para desempenhar seu trabalho, mas não tem autorização para acessar arquivos reservados apenas para gerentes. A autorização limita o acesso aos recursos de uma organização, impedindo acessos não autorizados.

Métodos de autorização

Há muitas maneiras de implementar autorizações nos sistemas de organizações, tais como:

- Controle de acesso baseado em função (RBAC): concede aos usuários acesso a determinados recursos com base em suas funções e privilégios dentro da organização. Os usuários são atribuídos a funções específicas na organização, e cada função concede acesso aos recursos necessários para os seus trabalhos.

- Controle de acesso baseado em atributos (ABAC): concede aos usuários permissão para acessar os sistemas da organização com base em uma série de atributos específicos. O ABAC utiliza atributos baseados no usuário, no ambiente e nos recursos para determinar se o usuário atende aos critérios necessários para acessar os recursos da organização.

- Controle de acesso obrigatório (MAC): impõe um conjunto predefinido de rótulos e categorias de segurança para controlar quais usuários ou sistemas têm acesso a recursos específicos. Ele limita o acesso com base na sensibilidade dos dados. A organização determina o nível de sensibilidade dos dados e quem pode acessá-los, no nível de liberação ou abaixo dele.

- Controle de acesso discricionário (DAC): ao contrário do MAC, o DAC atribui privilégios com base no usuário e seu grupo de acesso. Ao invés da organização determinar o acesso, o proprietário do recurso pode conceder acesso a outros usuários conforme necessário.

As principais diferenças entre autenticação e autorização

A autenticação e a autorização trabalham juntas para garantir que usuários autorizados possam acessar os recursos certos. No entanto, elas diferem naquilo que verificam. A autenticação verifica a identidade de um usuário. A autorização determina as permissões de acesso que ele tem a determinados recursos. Quando um usuário deseja acessar um arquivo de sua organização, primeiro é necessário se autenticar para comprovar sua identidade. Assim que for autenticado, ele precisará ser autorizado pelo sistema para garantir que tenha permissão de acesso.

A autenticação e a autorização são realizadas por entidades diferentes. A autenticação é completada pelo usuário fornecendo formas de autenticação para verificar sua identidade. Ele pode definir quais formas de autenticação são necessárias para verificar sua identidade e pode atualizá-las sempre que desejar. No entanto, a autorização é monitorada e conduzida pela organização. A organização determina quem tem acesso a determinados recursos e o quanto podem acessar. O usuário não tem como modificar o próprio nível de acesso.

A autenticação e a autorização utilizam métodos diferentes para transmitir dados. Durante a autenticação, usuários enviam tokens de identificação, como senhas ou biometria, para corresponder aos dados armazenados no banco de dados e verificar sua identidade. A autorização utiliza tokens de acesso quando os usuários obtêm acesso à rede. A organização estabelece as configurações que permitem ao usuário acessar os recursos do sistema. Quando o token de acesso corresponde às configurações estabelecidas do sistema, o usuário tem o acesso autorizado aos recursos necessários.

A importância de implementar a autenticação e a autorização

A autenticação e a autorização desempenham um papel importante no gerenciamento de acesso e identidade (IAM). O IAM é uma estrutura de segurança de políticas e processos de negócios que garantem que usuários autorizados tenham o devido acesso aos recursos necessários para seus trabalhos. O IAM implementa o princípio do privilégio mínimo, um conceito que concede aos usuários o acesso mínimo aos recursos necessários para seus trabalhos, e nada mais. Com o IAM, administradores de TI controlam quem tem permissão para acessar os aplicativos e dados confidenciais da organização.

A autenticação e a autorização são processos no IAM que garantem que apenas usuários autorizados tenham acesso aos recursos dos quais precisam. A autenticação verifica a identidade do usuário para garantir que ele é um usuário autorizado da organização. Em seguida, a autorização determina o nível de acesso que o usuário tem aos recursos da organização.

Com autenticação e autorização fortes, as organizações podem:

- Aprimorar sua segurança: as organizações podem proteger suas informações confidenciais permitindo que apenas usuários autorizados entrem em seus sistemas. A autenticação verifica a identidade de usuários autorizados e a autorização verifica e limita o nível de acesso que eles têm no sistema. Isso garante que apenas as pessoas certas acessem aquilo que precisam.

- Evitar violações de dados: a autenticação impede o acesso não autorizado aos dados confidenciais da organização verificando sua identidade. A autorização impede movimentos laterais na organização limitando o acesso a informações confidenciais. Ela impede que dados confidenciais caiam em mãos erradas.

- Atender a conformidades regulatórias: as conformidades regulatórias são leis e regulamentações que empresas devem seguir para operar de forma ética. Regulamentações como o GDPR e o PCI DSS protegem os dados de consumidores e funcionários. A autenticação e a autorização ajudam as organizações a cumprir essas regulamentações.

Utilize o Keeper® para implementar a autenticação e a autorização

A autenticação e a autorização desempenham um papel importante na proteção das informações confidenciais da sua organização e na prevenção de violações de segurança. A melhor maneira de implementar autenticação e autorização sólidas é utilizando uma solução de gerenciamento de acesso privilegiado (PAM). O PAM refere-se ao gerenciamento e à segurança de contas com acesso a sistemas e dados altamente confidenciais.

O KeeperPAM™ é uma solução de gerenciamento de acesso privilegiado de conhecimento zero e confiança zero que fornece às organizações uma maneira segura de gerenciar suas contas privilegiadas. Ele combina o Keeper Enterprise Password Manager (EPM), o Keeper Secrets Manager® (KSM) e o Keeper Connection Manager® (KSM) para oferecer às organizações controle e visibilidade totais sobre seus sistemas e infraestruturas.

Solicite uma demonstração gratuita do KeeperPAM para implementar a autenticação e a autorização na sua organização.

PAM

PAM