Po przejęciu numeru telefonu przez oszusta należy zablokować kartę SIM, zabezpieczyć konta w Internecie za pomocą silnych haseł i zablokować połączenia ze spamem. Przejęcie numeru telefonu umożliwia oszustom

Zarządzanie wpisami tajnymi infrastruktury IT sprawia wiele problemów. Jak na ironię, wdrożenie i utrzymanie większości rozwiązań do zarządzania wpisami tajnymi to co najmniej połowa sukcesu. Zazwyczaj instalacja menedżera wpisów tajnych wymaga zakupu i zainstalowania lokalnie dodatkowego sprzętu we własnym zakresie, a następnie przeprowadzenia złożonego i czasochłonnego procesu instalacji oprogramowania oraz utrzymywania serwerów.

Keeper Secrets Manager (KSM) został zaprojektowany tak, aby był prosty we wdrożeniu i utrzymaniu. Dzięki temu nie tracisz więcej czasu na zarządzanie menedżerem wpisów tajnych niż na zarządzanie swoimi wpisami tajnymi! Jest w pełni oparty na chmurze, więc integruje się z praktycznie każdym środowiskiem danych i nie ma potrzeby stosowania dodatkowego sprzętu ani infrastruktury opartej na chmurze. Integruje się z szeroką gamą narzędzi DevOps, w tym GitHub Actions, Kubernetes, Ansible i innymi. Podczas gdy instalacja i konfiguracja konkurencyjnych rozwiązań zajmuje wiele godzin, KSM może zostać uruchomiony w ciągu kilku minut.

W przeciwieństwie do konkurencyjnych menedżerów wpisów tajnych i podobnie jak reszta pakietu zabezpieczeń Keeper Security KSM jest rozwiązaniem Zero-Knowledge i jest szyfrowany do punktu końcowego, więc dane uwierzytelniające i inne wpisy tajne nigdy nie są ujawniane w postaci zwykłego tekstu.

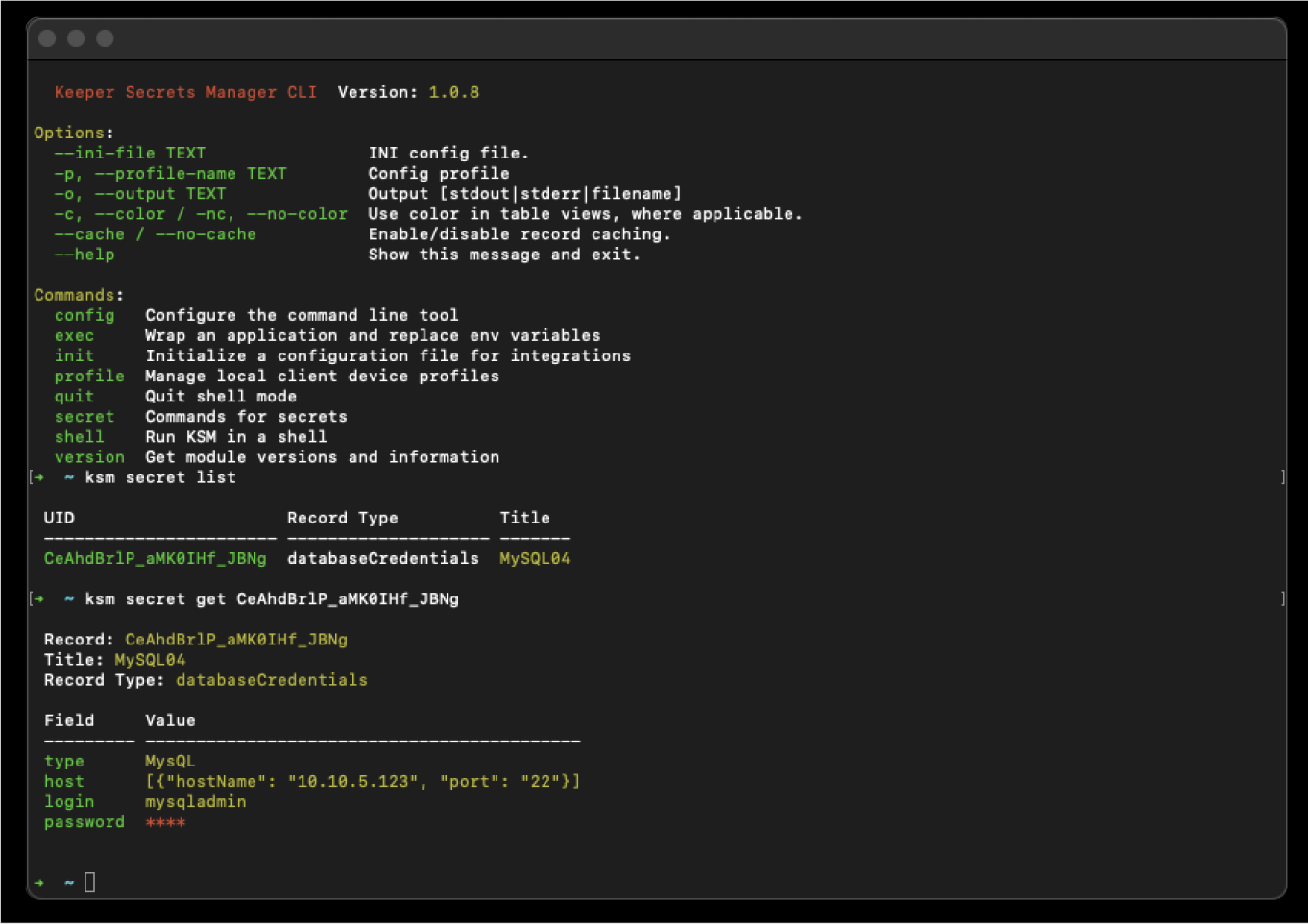

KSM jest również wyposażony w lekki interfejs wiersza poleceń (CLI), który zapewnia podstawową interakcję z magazynem Secrets Manager z terminali wiersza poleceń systemów Linux, Mac lub Windows, skryptów powłoki lub dowolnego oprogramowania, które można uruchomić z powłoki. Oprócz wyjścia naprzeciw oczekiwaniom programistów i administratorów, którzy wolą pracować w wierszu poleceń, interfejs KSM CLI rozwiązuje szczególnie dokuczliwy problem związany z zarządzaniem wpisami tajnymi: usuwanie zakodowanych na stałe danych uwierzytelniających.

Usuń zakodowane na stałe dane uwierzytelniające z wiersza poleceń

Zakodowane na stałe dane uwierzytelniające – identyfikatory użytkowników i hasła zapisane bezpośrednio w kodzie źródłowym – są niebezpieczne, ale niezwykle powszechne. Są one często spotykane w przemysłowych systemach sterowania używanych do obsługi linii produkcyjnych, usług komunalnych i infrastruktury krytycznej, a także wszelkiego rodzaju urządzeń IoT. Dotychczas usunięcie zakodowanych na stałe danych uwierzytelniających oznaczało refaktoryzację kodu, co było żmudnym i podatnym na błędy procesem.

Interfejs wiersza poleceń KSM rozwiązuje ten problem za pomocą podpolecenia exec, które umożliwia programistom i administratorom zastępowanie zmiennych środowiskowych poprzez wykonanie skryptu. Oznacza to, że zamiast przepisywać kod, użytkownicy KSM mogą wykonać skrypt w celu zastąpienia zakodowanych na stałe haseł – redukując niegdyś uciążliwy projekt do prostego „znajdź i zamień” przeprowadzanego w wierszu poleceń.

A to nie wszystko! Interfejs wiersza poleceń KSM umożliwia administratorom i programistom rozszerzenie implementacji Keeper Secrets Manager i automatyzację innych czasochłonnych zadań. Na przykład:

Zainicjowanie pliku konfiguracyjnego do użytku z integracjami zewnętrznymi

Polecenie init inicjuje jednorazowy token dostępu i tworzy profil konfiguracyjny do użytku z zewnętrznymi integracjami, takimi jak GitHub Actions, Terraform i innymi. Dane wyjściowe konfiguracji mogą być wygenerowane w formacie JSON kodowanym w base64 (domyślnie) lub w formacie Kubernetes. Inne zestawy SDK dla programistów KSM i aplikacje będą rozumieć konfiguracje w tym formacie.

Tworzenie profilu lokalnego w celu wykonywania poleceń jako urządzenie klienckie

Polecenie profilu umożliwia administratorom przełączanie się między profilami urządzeń. Można również przełączać się między profilami urządzeń KSM, aby obsługiwać wiele środowisk na tym samym urządzeniu.

Przeszukiwanie magazynu Keeper Vault i pobieranie wpisów tajnych

Polecenie „secret” pobiera wpisy tajne z Keeper Vault i przetwarza odpowiedź. Szeroki wybór podpoleceń umożliwia administratorom wyświetlanie wszystkich wpisów tajnych powiązanych z aplikacją, pobieranie wpisów tajnych z magazynu lub określonych pól z wpisu tajnego, dodawanie nowego wpisu tajnego do magazynu, generowanie kodu dostępu z pola TOTP wpisu tajnego i nie tylko.

Keeper Secrets Manager CLI jest dostępny jako aplikacja binarna dla systemów Windows, Mac i Linux lub jako instalacja pip3 dla dowolnego środowiska Python. Instrukcje instalacji i więcej informacji o korzystaniu z KSM CLI można znaleźć w dokumentacji Keeper.

Nie jesteś jeszcze klientem Keeper? Zarejestruj się, aby skorzystać z bezpłatnej 14-dniowej wersji próbnej już teraz! Chcesz dowiedzieć się więcej o tym, jak Keeper może pomóc Twojej firmie w zapobieganiu naruszeniom bezpieczeństwa? Skontaktuj się z naszym zespołem już dziś.

Cyberbezpieczeństwo

Cyberbezpieczeństwo