De afgelopen jaren is de externe toegang tot bedrijfsbronnen via webbrowsers exponentieel toegenomen. Met die groei neemt het risico toe dat gevoelige informatie en kritieke systemen

ServiceNow-gebruikers kunnen de verspreiding van geheimen in hun organisatie elimineren door dynamisch inloggegevens uit hun Keeper Vault op te halen via een naadloze integratie met Keeper Secrets Manager.

ServiceNow is een cloudgebaseerd platform dat aan ondernemingen oplossingen biedt voor servicebeheer en de automatisering van workflows en bedrijfsprocessen. ServiceNow is een van de meest populaire en meest gebruikte ITSM-oplossingen (IT Service Management) die momenteel beschikbaar zijn.

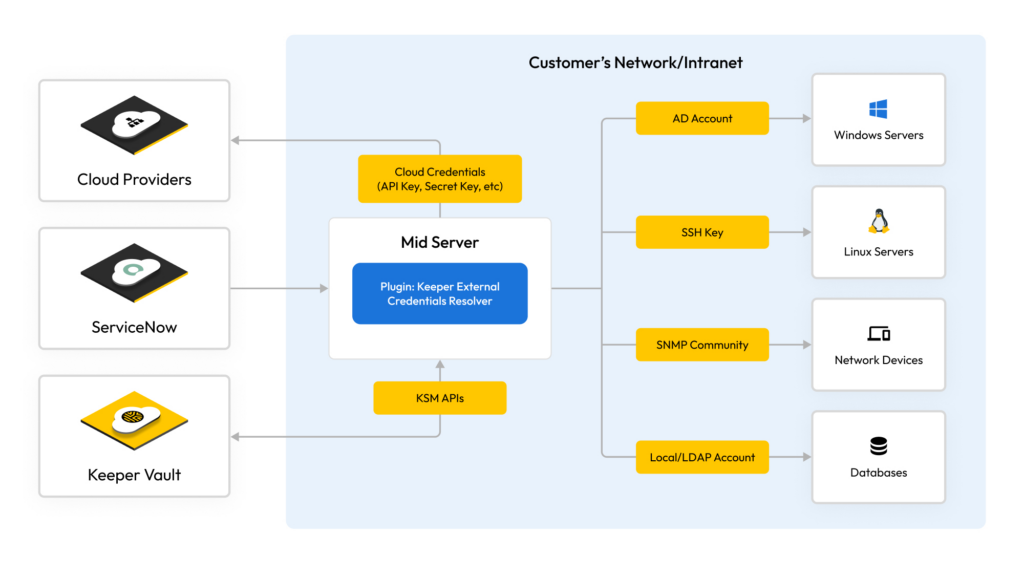

De MID Server (Management, Instrumentation and Discovery) van ServiceNow is een essentieel onderdeel van de ITOM-suite (IT Operations Management) van ServiceNow, vooral voor de detectie- en orkestratiemodules. De MID Server fungeert als brug tussen de ServiceNow-instantie in de cloud en het lokale netwerk of de infrastructuur van een organisatie.

Wanneer de MID Server toegang moet krijgen tot verschillende infrastructuurcomponenten (zoals systemen, apparaten, applicaties en servers) voor taken zoals detectie of orkestratie, vertrouwt deze op de inloggegevens die doorgaans in de ServiceNow-instantie zijn opgeslagen. Het rechtstreeks opslaan van inloggegevens in de ServiceNow-instantie kan echter integratie- en auditproblemen voor organisaties veroorzaken. Nog belangrijker is dat het opslaan van inloggegevens in ServiceNow het aanvalsoppervlak van een organisatie vergroot, doordat de locatie van de inloggegevens wordt gedecentraliseerd.

Wat bedoelen we met de verspreiding van geheimen?

Een organisatie kan te maken krijgen met de verspreiding van geheimen wanneer inloggegevens, zoals SSH-sleutels, SNMP-communitystrings, OAuth-tokens of gebruikersnaam/wachtwoord-combinaties verspreid zijn over meerdere locaties, systemen, opslagplaatsen of omgevingen zonder goed beheer, tracking. of bescherming.

De verspreiding van geheimen brengt ernstige veiligheidsrisico’s met zich mee, waaronder:

- Verhoogd aanvalsoppervlak: Op hoe meer plaatsen de geheimen zich bevinden, hoe meer mogelijkheden aanvallers hebben om deze te ontdekken en te exploiteren.

- Gebrek aan verantwoordelijkheid: Zonder gecentraliseerd beheer is het een uitdaging om te weten wie toegang heeft tot welke geheimen en wanneer deze voor het laatst zijn gebruikt of gewijzigd.

- Moeilijk om te reageren: Als er een inbreuk plaatsvindt, is het moeilijker om gecompromitteerde geheimen te identificeren en deze onmiddellijk te wijzigen.

- Niet-naleving: Regelgeving zoals AVG (Algemene verordening gegevensbescherming) en Wbp (Wet bescherming persoonsgegevens) vereisen strikte controle over gevoelige gegevens. Het verspreiden van geheimen kan leiden tot niet-naleving en boetes.

Keeper Secrets Manager (KSM) elimineert deze problemen. Met KSM kunnen DevOps- en DevSecOps-teams hun geheimen beheren en beschermen met een volledig beheerd, cloudgebaseerd platform dat betaalbaar en eenvoudig te implementeren is.

Klanten van ServiceNow kunnen KSM gebruiken voor on-demand detectie, respons op incidenten en als verstrekker van aangepaste inloggegevens.

Voorbeeld: onboarding van een nieuw datacenter

Een bedrijf heeft zojuist een nieuw datacenter opgezet met een mix van servers, netwerkapparaten en andere infrastructuurcomponenten. Het IT-team wil ervoor zorgen dat al deze nieuwe assets worden gedocumenteerd en beheerd binnen de Configuration Management Database (CMDB) van ServiceNow.

Initiatie: Een IT-beheerder realiseert zich dat de assets van het nieuwe datacenter aan ServiceNow moeten worden toegevoegd. De beheerder logt in bij ServiceNow en start het on-demand detectieproces voor het nieuwe datacenter.

Trigger: ServiceNow herkent het verzoek en weet dat het moet communiceren met de infrastructuur in het nieuwe datacenter om de assets te ontdekken. Het stuurt een verzoek naar de MID Server om het detectieproces te starten voor het opgegeven IP-bereik of domein dat aan het nieuwe datacenter is gekoppeld.

Ophalen van inloggegevens: In plaats van vooraf opgeslagen inloggegevens te hebben in ServiceNow of de MID Server (wat een veiligheidsrisico kan zijn), communiceert de MID Server met Keeper Secrets Manager om de benodigde inloggegevens op te halen. De ServiceNow-instantie onderhoudt een unieke identificatie voor elke set inloggegevens, het type ervan (bijvoorbeeld SSH, SNMP of Windows) en alle andere inloggegevens die aan die set zijn gekoppeld. De MID Server verkrijgt de identificatie-ID, het type en het IP-adres en gebruikt Keeper Vault om deze elementen om te zetten in bruikbare inloggegevens.

Detectieproces: Uitgerust met de benodigde inloggegevens heeft de MID Server toegang tot de infrastructuur in het nieuwe datacenter. Het identificeert servers, netwerkapparaten, softwareapplicaties, configuraties en andere relevante details. Tijdens dit proces gebruikt de MID Server inloggegevens van KSM, zodat deze niet openbaar worden gemaakt of op een onveilige plek worden opgeslagen.

CMDB bijwerken: Zodra het detectieproces is voltooid, stuurt de MID Server de informatie terug naar ServiceNow. ServiceNow werkt vervolgens zijn CMDB bij met de nieuw ontdekte assets, zodat deze gedocumenteerd, gecategoriseerd en klaar voor beheer zijn binnen het platform.

Voltooiing: De IT-beheerder kan nu de assets van het nieuwe datacenter binnen ServiceNow bekijken, beheren, koppelen aan andere IT-services en ervoor zorgen dat ze worden onderhouden, bijgewerkt of indien nodig buiten gebruik gesteld.

Door KSM te integreren, worden de inloggegevens die bij het detectieproces worden gebruikt veilig gehouden, waardoor het risico op blootstelling wordt verkleind. Het on-demand karakter van de detectie zorgt ervoor dat assets aan de CMDB worden toegevoegd zodra ze zijn geonboard, waardoor de gegevens up-to-date blijven. Met nauwkeurige en tijdige updates van de CMDB kan de organisatie ervoor zorgen dat het interne beleid en de externe regelgeving worden nageleefd.

In dit voorbeeld stroomlijnt de integratie van Keeper Secrets Manager met ServiceNow het detectieproces en zorgt deze ervoor dat het efficiënt en veilig verloopt. Het vervangen van statische, opgeslagen inloggegevens door dynamisch opgehaalde inloggegevens van KSM vermindert het risico van de verspreiding van geheimen en verbetert de algehele beveiliging van de organisatie. Dit is slechts één voorbeeld van de vele use cases voor de integratie van KSM met ServiceNow.

Plan vandaag nog een demo voor meer informatie over de voordelen van de integratie van Keeper met ServiceNow.

Productaankondigingen

Productaankondigingen