Zdalny dostęp do zasobów firmy za pośrednictwem przeglądarek internetowych to metoda dostępu, której popularność gwałtownie wzrasta w ostatnich latach. Wraz z tym wzrostem zwiększa się ryzyko ujawnienia poufnych...

Użytkownicy ServiceNow mogą wyeliminować rozprzestrzenianie się tajnych informacji w swojej organizacji, dynamicznie pobierając dane uwierzytelniające z Keeper Vault za pomocą płynnej integracji z Keeper Secrets Manager.

ServiceNow to oparta na chmurze platforma, która zapewnia przedsiębiorstwom automatyzację przepływu pracy, zarządzanie usługami i rozwiązania automatyzacji procesów biznesowych. ServiceNow to jedno z najpopularniejszych i szeroko stosowanych rozwiązań do zarządzania usługami IT (ITSM), które są obecnie dostępne.

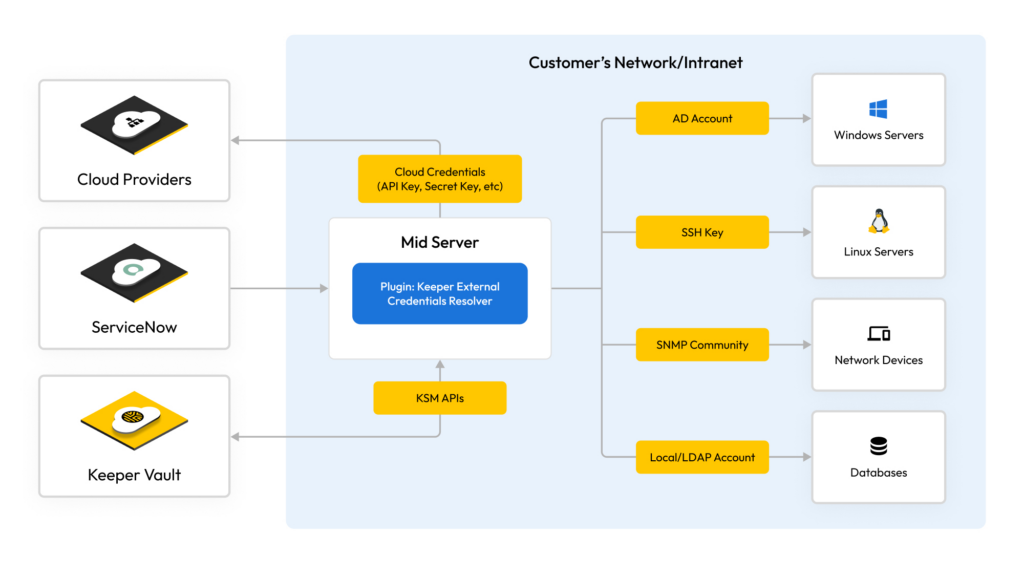

Serwer ServiceNow Management, Instrumentation and Discovery (MID) jest istotnym elementem pakietu ITOM do zarządzania operacjami IT ServiceNow, zwłaszcza w przypadku modułów wykrywania i orkiestracji. MID działa jako pomost między instancją ServiceNow w chmurze a lokalną siecią lub infrastrukturą organizacji.

Gdy serwer MID potrzebuje dostępu do różnych komponentów infrastruktury (takich jak systemy, urządzenia, aplikacje i serwery) do zadań takich, jak wykrywanie lub orkiestracja, opiera się na danych uwierzytelniających, które są zazwyczaj przechowywane w instancji ServiceNow. Jednak przechowywanie danych uwierzytelniających bezpośrednio w instancji ServiceNow może potencjalnie powodować problemy związane z integracją i audytem w organizacji. Co ważniejsze, przechowywanie danych uwierzytelniających w ServiceNow zwiększa powierzchnię ataku organizacji poprzez decentralizację miejsca przechowywania tych danych.

Czym jest rozprzestrzenianie się tajnych informacji?

Organizacje mogą doświadczyć zjawiska „rozprzestrzeniania się tajnych informacji”, które ma miejsce, gdy dane uwierzytelniające, takie jak klucze SSH, ciągi społeczności SNMP, tokeny OAuth, kombinacje nazw użytkownika/haseł i inne, pojawiają się w wielu lokalizacjach, systemach, repozytoriach lub środowiskach bez odpowiedniego zarządzania, śledzenia lub ochrony.

Rozprzestrzenianie się tajnych informacji stwarza poważne zagrożenie dla bezpieczeństwa, w tym:

- Zwiększona powierzchnia ataku: Im więcej miejsc zawiera tajne informacje, tym więcej możliwości ich wykrycia i wykorzystania przez atakującego.

- Brak odpowiedzialności: Bez scentralizowanego zarządzania trudno jest ustalić, kto ma dostęp do tajnych informacji i kiedy zostały one ostatnio użyte lub zmienione.

- Trudności w reakcji: W przypadku naruszenia trudniej jest zidentyfikować naruszone tajne informacje i szybko je zmienić.

- Niezgodność z przepisami: Przepisy takie jak RODO, CCPA i HIPAA wymagają ścisłej kontroli nad poufnymi danymi. Rozprzestrzenianie się tajnych informacji może prowadzić do powstania niezgodności z przepisami i nałożeniem kary.

Keeper Secrets Manager (KSM) eliminuje te wyzwania. Dzięki KSM zespoły DevOps i DevSecOps mogą zarządzać swoimi tajnymi informacjami i chronić je za pomocą w pełni zarządzanej platformy opartej na chmurze, która jest przystępna cenowo i łatwa do wdrożenia.

Klienci ServiceNow mogą korzystać z KSM do wykrywania incydentów na żądanie, reagowania na incydenty oraz jako niestandardowrgo dostawcy danych uwierzytelniających.

Przykład: Wdrożenie nowego centrum danych

Firma właśnie skonfigurowała nowe centrum danych z serwerami, urządzeniami sieciowymi i innymi elementami infrastruktury. Zespół IT chce mieć pewność, że wszystkie te nowe zasoby są udokumentowane i zarządzane w bazie danych zarządzania konfiguracją ServiceNow (CMDB).

Inicjacja: Administrator IT zdaje sobie sprawę, że nowe zasoby centrum danych należy dodać do ServiceNow. Administrator loguje się do ServiceNow i rozpoczyna proces wykrywania na żądanie dla nowego centrum danych.

Wyzwalacz: ServiceNow rozpoznaje żądanie i wie, że musi się skomunikować z infrastrukturą nowego centrum danych w celu wykrycia nieprawidłowości. Wysyła żądanie do serwera MID w celu rozpoczęcia procesu wykrywania określonego zakresu IP lub domeny w nowym centrum danych.

Pobieranie danych uwierzytelniających: Zamiast danych uwierzytelniających przechowywanych w ServiceNow lub na serwerze MID (co może stanowić zagrożenie dla bezpieczeństwa), serwer MID komunikuje się z Keeper Secrets Manager w celu pobrania niezbędnych danych uwierzytelniających. Instancja ServiceNow utrzymuje unikalny identyfikator dla każdego uwierzytelniania, jego rodzaju (np. SSH, SNMP lub Windows) i wszelkich powiązanych danych uwierzytelniających. Serwer MID uzyskuje identyfikator danych uwierzytelniających oraz typ i adres IP z instancji i wykorzystuje Keeper Vault do przekształcenia tych elementów w użyteczne dane uwierzytelniające.

Proces wykrywania: Serwer MID wyposażony w niezbędne dane uwierzytelniające uzyskuje dostęp do infrastruktury nowego centrum danych. Rozpoznaje serwery, urządzenia sieciowe, aplikacje, konfiguracje i inne istotne informacje. Podczas tego procesu serwer MID wykorzystuje dane uwierzytelniające pochodzące z KSM, co gwarantuje, że nie są one ujawniane lub przechowywane w sposób niezabezpieczony.

Aktualizacja CMDB: Po zakończeniu procesu wykrywania serwer MID wysyła informacje z powrotem do ServiceNow. Następnie ServiceNow aktualizuje CMDB za pomocą nowo odkrytych zasobów, co gwarantuje, że są one udokumentowane, skategoryzowane i gotowe do zarządzania na platformie.

Ukończenie: Administrator IT może teraz wyświetlić nowe zasoby centrum danych w ServiceNow, zarządzać nimi i połączyć je z innymi usługami IT, gwarantując ich utrzymanie, aktualizację lub wycofanie w razie potrzeby.

Dzięki integracji KSM dane uwierzytelniające wykorzystywane w procesie wykrywania są bezpieczne, co zmniejsza ryzyko narażenia. Charakter wykrycia na żądanie gwarantuje dodawanie zasobów do CMDB natychmiast po ich wprowadzeniu, co zapewnia aktualność danych. Dzięki dokładnym i terminowym aktualizacjom CMDB organizacja może zapewnić zgodność z wewnętrznymi zasadami i przepisami zewnętrznymi.

W tym przykładzie integracja Keeper Secrets Manager z ServiceNow usprawnia proces wykrywania, zapewniając jego wydajność i bezpieczeństwo. Eliminacja statycznych przechowywanych danych uwierzytelniających na rzecz danych uwierzytelniających pobieranych dynamicznie z KSM zmniejsza ryzyko „rozprzestrzeniania się tajnych informacji” i zwiększa ogólne bezpieczeństwo organizacji. To tylko jeden z wielu przypadków użycia do integracji KSM z ServiceNow.

Aby dowiedzieć się więcej o korzyściach związanych z integracją Keeper z ServiceNow, już dziś umów się na prezentację.

Zapowiedzi produktów

Zapowiedzi produktów