L'accès à distance aux ressources de l'entreprise par le biais de navigateurs web a connu une croissance exponentielle ces dernières années. Avec cette croissance, le risque

Les utilisateurs de ServiceNow peuvent éliminer la prolifération des secrets dans leur organisation en récupérant dynamiquement les identifiants de leur Keeper Vault via une intégration transparente avec Keeper Secrets Manager.

ServiceNow est une plateforme cloud-based qui fournit aux entreprises des solutions d’automatisation des flux de travail, de gestion des services et d’automatisation des processus métier. ServiceNow est l’une des solutions de gestion des services informatiques (ITSM) les plus populaires et les plus largement déployées aujourd’hui.

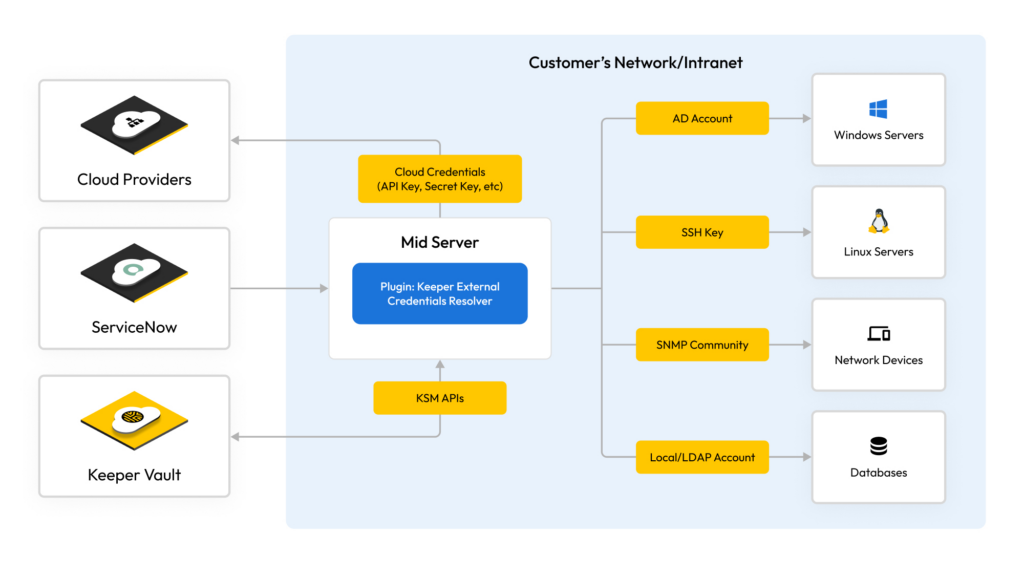

Le serveur ServiceNow Management, Instrumentation and Discovery (MID) est un composant essentiel de la suite de gestion des opérations informatiques (ITOM) de ServiceNow, en particulier pour les modules de découverte et d’orchestration. MID fait office de pont entre l’instance ServiceNow dans le Cloud et le réseau local ou l’infrastructure d’une organisation.

Lorsque le serveur MID doit accéder à divers composants de l’infrastructure (systèmes, appareils, applications et serveurs) pour des tâches telles que la découverte ou l’orchestration, il s’appuie sur les identifiants qui sont généralement stockés dans l’instance ServiceNow. Cependant, le stockage des identifiants directement dans l’instance ServiceNow peut potentiellement poser des problèmes d’intégration et d’audit pour les organisations. Mais surtout, le stockage des identifiants dans ServiceNow augmente la surface d’attaque d’une organisation en décentralisant l’endroit où les identifiants sont stockés.

Qu’est-ce que l’étalement des secrets ?

Les organisations peuvent être confrontées au phénomène de « l’étalement des secrets », qui se produit lorsque les identifiants, tels que les clés SSH, les chaînes de la communauté SNMP, les jetons OAuth, les combinaisons nom d’utilisateur/mot de passe et autres, sont dispersées sur plusieurs sites, systèmes, référentiels ou environnements sans une gestion, un suivi ou une protection adéquats.

L’étalement des secrets crée de graves risques pour la sécurité, notamment

- Augmentation de la surface d’attaque : Plus les secrets sont nombreux, plus les attaquants ont la possibilité de les découvrir et de les exploiter.

- Manque de responsabilité : Sans gestion centralisée, il est difficile de savoir qui a accès à quels secrets et quand ils ont été utilisés ou modifiés pour la dernière fois.

- Difficulté de réaction : En cas de violation, il est plus difficile d’identifier les secrets compromis et de les remplacer rapidement.

- Non-conformité : Les réglementations telles que RGPD, CCPA et HIPAA exigent un contrôle strict des données sensibles. L’étalement des secrets peut conduire à la non-conformité et aux sanctions qui en découlent.

Keeper Secrets Manager (KSM) élimine ces défis. Avec KSM, les équipes DevOps et DevSecOps peuvent gérer et protéger leurs secrets à l’aide d’une plateforme entièrement gérée, cloud-based, abordable et facile à déployer.

Les clients de ServiceNow peuvent utiliser KSM pour la découverte à la demande, la réponse aux incidents et comme fournisseur d’identifiants personnalisés.

Exemple : Intégration d’un nouveau centre de données

Une entreprise vient de mettre en place un nouveau centre de données avec un mélange de serveurs, d’appareils réseau et d’autres composants d’infrastructure. L’équipe informatique veut s’assurer que toutes ces nouvelles ressources sont documentées et gérées dans la base de données de gestion des configurations (CMDB) de ServiceNow.

Initiation : Un administrateur informatique se rend compte que les ressources du nouveau centre de données doivent être ajoutées à ServiceNow. L’administrateur se connecte à ServiceNow et lance le processus de découverte à la demande pour le nouveau centre de données.

Déclencheur : ServiceNow reconnaît la demande et sait qu’il doit communiquer avec l’infrastructure du nouveau centre de données pour découvrir les ressources. Il envoie une demande au serveur MID pour lancer le processus de découverte de la plage IP ou du domaine spécifié associé au nouveau centre de données.

Récupération des identifiants : Au lieu d’avoir des identifiants préstockés dans ServiceNow ou le serveur MID (ce qui peut représenter un risque pour la sécurité), le serveur MID communique avec Keeper Secrets Manager pour récupérer les identifiants nécessaires. L’instance ServiceNow conserve un identifiant unique pour chaque identifiant, son type (par exemple, SSH, SNMP ou Windows) et toutes les affinités d’identifiants associées. Le serveur MID obtient l’identifiant, le type et l’adresse IP de l’instance et utilise Keeper Vault pour transformer ces éléments en un identifiant utilisable.

Processus de découverte : Muni des identifiants nécessaires, le serveur MID accède à l’infrastructure du nouveau centre de données. Il identifie les serveurs, les appareils réseau, les applications logicielles, les configurations et d’autres détails pertinents. Tout au long de ce processus, le serveur MID utilise les identifiants de KSM, en veillant à ce qu’elles ne soient pas exposées ou stockées de manière non sécurisée.

Mise à jour de CMDB : Une fois le processus de découverte terminé, le serveur MID renvoie les informations à ServiceNow. ServiceNow met ensuite à jour sa CMDB avec les ressources nouvellement découvertes, en veillant à ce qu’elles soient documentées, catégorisées et prêtes à être gérées au sein de la plateforme.

Réalisation : L’administrateur informatique peut désormais visualiser les ressources du nouveau centre de données dans ServiceNow, les gérer, les relier à d’autres services informatiques et s’assurer qu’elles sont maintenues, mises à jour ou déclassées selon les besoins.

En intégrant KSM, les identifiants utilisés dans le processus de découverte sont sécurisés, ce qui réduit le risque d’exposition. La nature à la demande de la découverte garantit que les ressources sont ajoutées à la CMDB dès qu’elles sont intégrées, ce qui permet de tenir les archives à jour. Grâce à des mises à jour précises et opportunes de la CMDB, l’organisation peut garantir la conformité avec les politiques internes et les réglementations externes.

Dans cet exemple, l’intégration de Keeper Secrets Manager à ServiceNow rationalise le processus de découverte, en garantissant qu’il est à la fois efficace et sécurisé. L’élimination des identifiants statiques et stockés au profit de ceux qui sont récupérés dynamiquement à partir de KSM réduit le risque d’« Étalement des secrets » et améliore la posture de sécurité globale de l’organisation. Ce n’est qu’un exemple des nombreux cas d’usage de l’intégration de KSM à ServiceNow.

Pour en savoir plus sur les avantages de l’intégration de Keeper à ServiceNow, planifiez une démo dès aujourd’hui.

Annonces de produits

Annonces de produits