Cybersicherheit schläft nie. Die Bedrohungslage und die zu ihrer Abwehr eingesetzten Technologien entwickeln sich ständig weiter, sodass es für Cyberexperten unerlässlich ist, über die neuesten Nachrichten, Informationen und Warnungen auf dem Laufenden zu bleiben. Hier finden Sie in beliebiger Reihenfolge die wichtigsten Blogs und Websites zum Thema Cybersicherheit, die Sie im Jahr 2023 verfolgen sollten.

Cyberkriminelle verwenden oft Phishing-E-Mails, um Sie dazu zu bringen, auf bösartige Links oder Anhänge zu klicken. Das Anklicken dieser Betrügereien kann eine Malware-Infektion auslösen, durch die alle Ihre sensiblen Daten dem Risiko einer Kompromittierung ausgesetzt werden. Bevor Sie auf einen Anhang klicken, sollten Sie sich vergewissern, dass Sie ihn sicher öffnen können. Sie können überprüfen,

Elliptische-Kurven-Kryptografie (ECC) ist eine Form von Kryptografie mit öffentlichen Schlüsseln, die auf der Berechnung elliptischer Kurven basiert. Sie stellt eine sichere Methode zur Durchführung kryptografischer Operationen wie Schlüsselaustausch, digitaler Signaturen und Verschlüsselung dar. ECC ist eine Alternative zur Rivest-Shamir-Adleman (RSA)-Verschlüsselung, die erstmals 1977 veröffentlicht wurde. Lesen Sie weiter, um mehr über Elliptische-Kurven-Kryptografie und die Frage

Wenn ein Betrüger Ihre E-Mail-Adresse kennt, sollten Sie besonders wachsam sein, was Phishing betrifft, und alle Ihre Konten mit starken Passwörtern und Multifaktor-Authentifizierung (MFA) sichern. Wenn Sie den Verdacht haben, dass ein Betrüger sich Zugriff auf Ihr E-Mail-Konto verschafft hat, sollten Sie Ihren E-Mail-Anbieter kontaktieren, um Ihr Konto zu sichern, und alle Ihre Kontakte informieren,

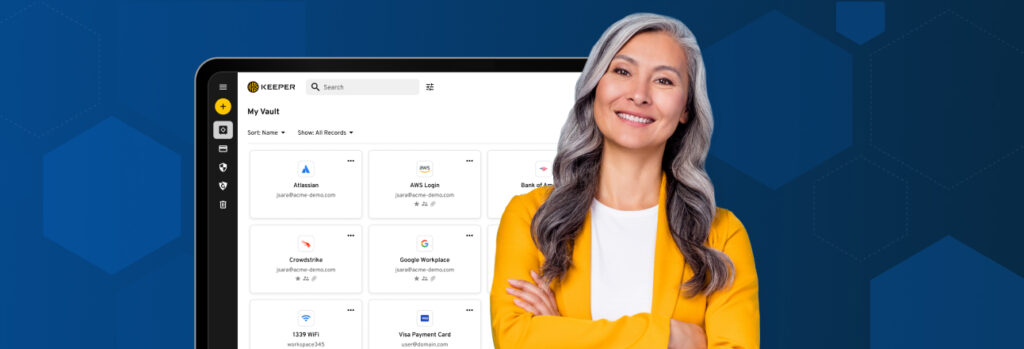

Der Einsatz eines Passwortmanagers variiert geringfügig je nach Typ von Password Manager. Sie funktionieren jedoch alle auf ähnliche Weise. Bei Einsatz eines Passwortmanagers müssen Sie zuerst Ihr Master-Passwort festlegen, die Multi-Faktor-Authentifizierungsmethoden einrichten, Ihre aktuellen Passwörter exportieren und importieren, die notwendigen Apps herunterladen und neue starke Passwörter für jedes einzelne Ihrer Konten erstellen. Lesen Sie weiter,

Doxxing, auch Doxing, tritt ein, wenn ein Cyberkrimineller persönlich identifizierbare Informationen (PII) seines Opfers online veröffentlicht. Dazu kann die Veröffentlichung des Arbeitsplatzes des Opfers, dessen Privatadresse, Kredit- oder Debitkartennummern und anderer sensibler Informationen gehören. Der Zweck der Veröffentlichung der PII einer anderen Person durch den Kriminellen variiert, gilt aber meistens als Belästigung. Lesen Sie weiter,

Sie verwenden Ihre E-Mail-Adresse für eine Vielzahl von Dingen, z. B. beim Einkaufen oder zum Einrichten eines Online-Kontos. Da Ihre E-Mail-Adresse mit so vielen verschiedenen Konten verknüpft ist, ist es wichtig, Ihre anderen Konten zu schützen, da die meisten Passwortzurücksetzungen an Ihre E-Mail-Adresse gesendet werden. Um Ihre E-Mail-Konten sicherer zu machen, sollten Sie ein starkes Passwort

Privileged Access Management (PAM)-Lösungen wurden entwickelt, um Unternehmen vor einer Vielzahl von Bedrohungen zu schützen, die auf privilegierte Konten, Anmeldeinformationen und Zugriffe abzielen. Diese Lösungen helfen bei der Sicherung, Verwaltung und Überwachung des Zugriffs auf kritische Systeme und sensible Daten. Für viele Unternehmen ist die Implementierung einer PAM-Lösung der beste Weg, um sich gegen gängige

Menschen, die keinen Password Manager haben, kämpfen oft mit dem Vergessen ihrer Passwörter und müssen sie zurücksetzen, wenn sie versuchen, sich bei ihren Online-Konten anzumelden. Dies ist frustrierend, zeitaufwendig und führt zu einem Verlust der Produktivität. Ein Password Manager steigert Ihre Produktivität, da er sich Passwörter für Sie merkt, Sie bei der Erstellung sicherer Passwörter

Der Hauptvorteil eines Virtual Private Network (VPN) besteht darin, dass Ihre Daten und Ihre Identität privat bleiben, wenn Sie das Internet für Zugriff auf Websites oder Server, den Download von Dateien und mehr verwenden. Das ist besonders wichtig, wenn Sie in öffentlichen Netzwerken mit sensiblen Daten umgehen, z. B. wenn Sie am Flughafen Ihr Bankkonto prüfen

Ein Hardware-Sicherheitsschlüssel, auch Sicherheitsschlüssel genannt, ist eine physische Form von Authentifizierung, die Ihnen Zugriff auf Systeme, Anwendungen und Konten bietet. Hardware-Sicherheitsschlüssel werden oft als zweite Form von Authentifizierung bzw. für Multifaktor-Authentifizierung (MFA) verwendet. Lesen Sie weiter, um mehr über Hardware-Sicherheitsschlüssel und die Vor- und Nachteile ihrer Verwendung zu erfahren. So funktionieren Hardware-Sicherheitsschlüssel Um zu verstehen,

Unternehmen werden immer öfter für Verletzungen des Schutzes von Mitarbeiterdaten zur Rechenschaft gezogen. Arbeitgeber können jedoch Maßnahmen ergreifen, um das Risiko und die Folgen von Datenschutzverletzungen zu verringern. Alle Unternehmen, die ein elektronisches Lohn- und Gehaltsabrechnungssystem verwenden, speichern und verarbeiten sensible Mitarbeiterdaten. Das gilt heute für fast jedes Unternehmen. Ein Cyberangriff, bei dem Mitarbeiterdaten kompromittiert

Die US-Bundesregierung ist verpflichtet, die Zero-Trust-Cybersicherheit in allen Regierungsbehörden zu implementieren. Im Jahr 2021 erließ das Weiße Haus die Executive Order (EO) 14028, die Bundesbehörden anwies, Zero-Trust-Netzwerkarchitekturen zu übernehmen. Einige Monate später folgte CISA mit einem Entwurf des Zero Trust-Reifegradmodells. Anfang 2022 veröffentlichte das Office of Management and Budget (OMB) das Memorandum M-22-09, das die

Die meisten Password Manager sind sehr sicher und einfach zu bedienen. Je nach Password Manager bieten einige mehr Sicherheit als andere. Um die Sicherheit von Password Managern vollständig zu verstehen, müssen Sie zuerst verstehen, was ein Password Manager ist. Was ist ein Password Manager? Ein Password Manager ist ein Cybersicherheitstool, das Benutzern dabei hilft, starke,

Organisationen geben jedes Jahr Milliarden von Dollar für Cybersicherheitstools und -Berater aus. Über traditionelle Tools wie Firewalls, Antivirensoftware und Systeminformations- und Ereignismanagement (SIEM) hinaus ist es einfach, sich mit einer ausgeklügelten Bedrohungserkennung mit künstlicher Intelligenz, maschinellem Lernen, Benutzerverhalten und Analysen zu verfangen. Alle diese Tools haben ihren Platz und können sehr wertvoll sein; ein Problem

Suchmaschinen-Phishing, auch bekannt als SEO-Vergiftung, liegt vor, wenn Cyberkriminelle die Suchmaschinenoptimierung verwenden, um als Top-Ergebnis in einer Suchmaschine zu erscheinen und so zu versuchen, Suchende auf eine gefälschte Website zu führen. Die gefälschte Website soll wie eine legitime Website aussehen, damit diejenigen, die darauf klicken, sich wie gewohnt bei ihren Konten anmelden. Sie wissen allerdings

Im November 2022 aktualisierte die Abteilung für Strafjustizinformationsdienste (CJIS) des FBI ihre Cybersicherheitsrichtlinie, was sich auf staatliche Behörden, Polizeibehörden und andere Organisationen auswirkt, die mit Informationen zur Strafjustiz (CJI) umgehen. Die aktualisierte Richtlinie stellt Organisationen, insbesondere kleinere, vor Herausforderungen bei der Einhaltung der Compliance, aufgrund der begrenzten Ressourcen, des Mangels an Fachwissen und der Komplexität

Erhöhte Sicherheitsrisiken, erhöhte Compliance-Vorschriften, verteilte Belegschaft und Personalfluktuation verursachen passwortbezogene Herausforderungen, die Organisationen auf der ganzen Welt dazu veranlassten, ihre Cybersicherheitsstellung zu verbessern. Bis jetzt sind gestohlene und schwache Passwörter die Hauptursache für Datenschutzverletzungen, doch die meisten Unternehmen haben keine Transparenz, Sicherheit oder Kontrolle über die Passwörter, Anmeldeinformationen und Geheimnisse ihrer Benutzer. Password Manager sind

Eine Darknet-Warnung ist eine Benachrichtigung, die Sie erhalten, wenn Ihre persönlichen Daten (wie z. B. Passwörter) im Darknet gefunden wurden. Ohne Darknet-Warnung wissen Sie nicht, ob Daten von Ihnen im Darknet gepostet wurden, was eine Bedrohung für Ihre Identität und Online-Sicherheit darstellt. Lesen Sie weiter, um mehr über Darknet-Warnungen und die Frage zu erfahren, wie Sie

Betrügerische Anrufe erreichen Sie möglicherweise unerwartet und sind „gefälscht“, da sich der Anrufer als eine Person oder ein Unternehmen ausgibt, die oder das er nicht ist. Sie könnten zum Beispiel einen Anruf erhalten, der angeblich von der Polizei stammt. Die Anrufer-ID und der Standort können mit der Nummer der Polizeidienststelle vor Ort übereinstimmen, doch wurden