BreachWatch 拥有强大的全新安全附加功能,可监控互联网和暗网,查找与 Keeper Vault 中存储的记录相匹配的被入侵帐户。

BreachWatch 通过包含超 10 亿条记录的数据库向公众提供最深入的监控功能,同时维护 Keeper 最先进的零知识安全架构。

概览

BreachWatch 会向您发出警报,以便您可以立即采取行动,保护自己免受黑客攻击。 一旦激活,BreachWatch 就会持续监控凭证是否泄露。 我们跟踪超过十亿个已知密码,并随着暗网上发现的漏洞不断添加新信息。

注册

注册很简单。 在您的移动设备上,导航至 BreachWatch 页面并按照屏幕上的提示进行操作。 您还可以直接从 Keeper Security 网站购买 BreachWatch。

注册后,BreachWatch 会对当前存储在 Keeper Vault 中的密码进行本地扫描。 如果客户的任何帐户信息与已知存在风险的凭证相符,客户就会收到通知。

Purchase a Keeper Plus bundle and get BreachWatch included.

BreachWatch 功能

1. 如果您的保险库中的任何密码与被泄露的密码匹配,客户会收到自动通知。

2. 通过在受影响的网站或服务上轮换密码,可以在应用程序内修复被泄露的密码。

3. Keeper 跟踪每个被泄露密码的解析历史,以进行历史分析。

演示视频

以下是 BreachWatch 在 iOS 上运行的视频:

BreachWatch 还适用于 Keeper 网络保险库和桌面应用程序:

BreachWatch 安全架构

安全概述

BreachWatch 采用零知识架构,该架构使用多种分层技术来保护客户的信息。 总而言之:

1. 使用安全、有密钥、加密散列哈希函数和匿名化(如下所述),将密码与被入侵帐户信息的数据库进行比较。

2. 客户密码先使用硬件安全模块 (HSM) 和不可导出的密钥进行处理,然后再检查密码是否被泄露或存储在 BreachWatch 服务器上。

3. Keeper 客户使用与其他 Keeper 客户标识符无联系的匿名 BreachWatch ID 与 BreachWatch 进行交互。

4. BreachWatch 将用户名和密码分离到具有不同匿名 ID 的单独服务中,以取消用户名和域与密码的联系。

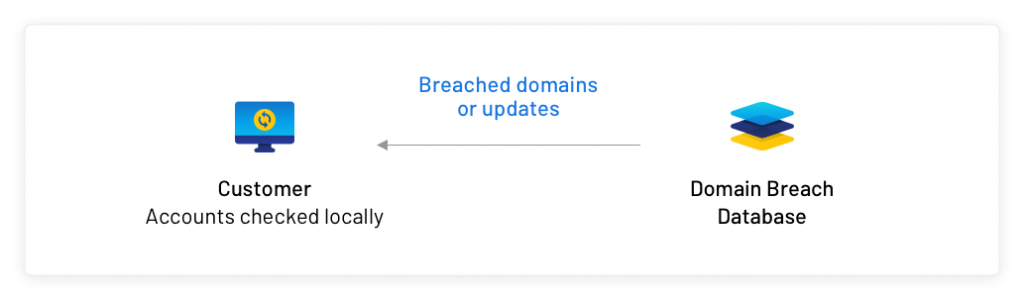

5. BreachWatch 客户切勿上传域名信息;仅下载域名(执行私人信息检索的最安全方式)。

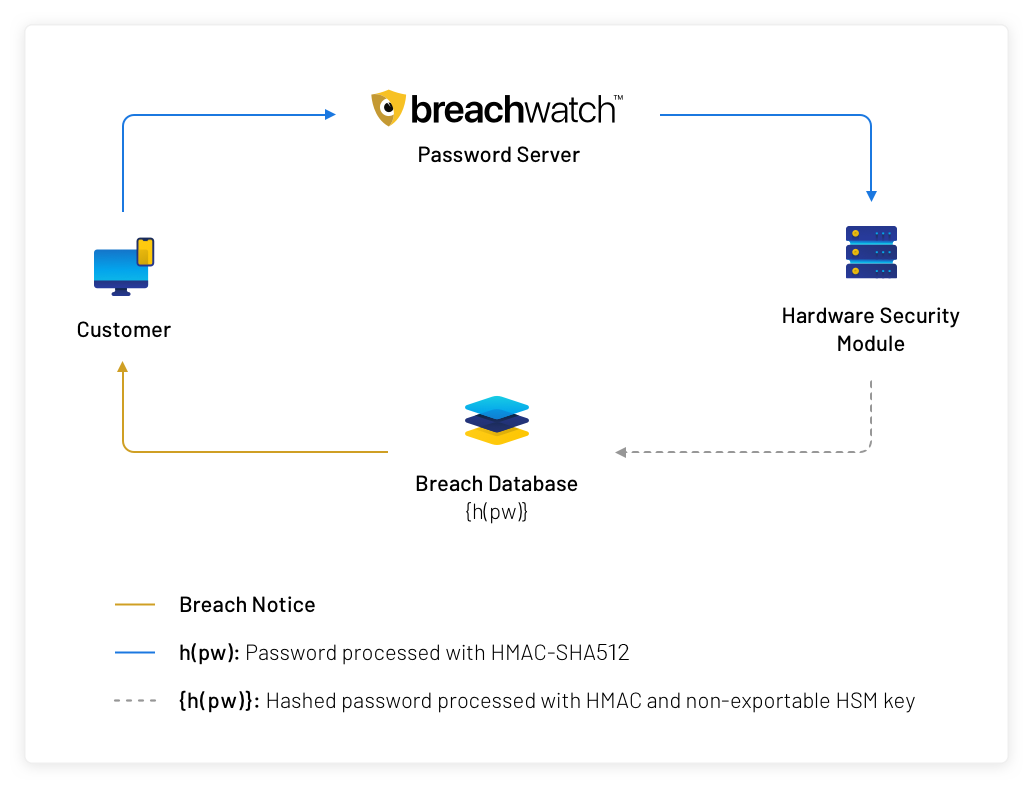

图表 1。 客户的哈希密码数据通过 BreachWatch 的路径。 只有使用 HSM 和不可导出密钥强化的密码才会存储在 BreachWatch 服务器上。 BreachWatch 客户在与 BreachWatch 服务器交互时使用匿名 ID。

安全识别被入侵帐户

私下将客户凭证与大型泄露信息数据库进行比较具有技术难度。 考虑到当前的资源(包括计算和带宽),该解决方案需要既安全又可高效计算。 一般来说,这是私有集合交集或私有信息检索问题的具体实例。 Keeper 客户拥有包含域名、用户名和密码的本地数据库。 BreachWatch 有一个包含相同项目的大型数据库。 我们解决方案的一个关键要求是安全模型,该模型可以确定哪些密码容易受到攻击,而无需将此信息暴露给 BreachWatch 服务。

解决隐私信息检索问题最简单的解决方案是客户端应用程序下载数据集并在本地进行比较。 这对于域比较是可行的(数据集很小),但被泄露的用户名和密码集合超过十亿个数据点。 将这么多信息直接传输到客户的设备是不切实际或不可能的。

加密的布隆过滤器 [1] 等技术有助于缩减下载规模,并仍然在客户端进行处理,以保持最高级别的数据安全性。 然而,在如此规模的数据集上创建的布隆过滤器对大多数客户端设备来说仍然过于庞大。 此外,随着泄漏数据库的更新,每周都需要刷新布隆过滤器。

一些系统使用 k-匿名 [2],虽然是截断的、无盐的密码哈希,这种技术并不安全。 简而言之,客户端不是将密码(或密码哈希值)上传到服务器来进行检查,而是将每个密码的截断哈希值(例如前 20 位)上传到服务器。 该截断的哈希值将与在客户端设备上下载并检查的稍大一组密码相匹配。 这种方法的问题在于,下载的数据集的大小与服务器(或攻击者)的模糊性相匹配。 因此,如果客户端预计针对上传的每个截断哈希下载 100 个密码,那么如果客户端的截断哈希被暴露(或从服务器被盗),那么攻击者只需检查 100 个不同的密码。 如果攻击者每天可以测试 5 个密码而不锁定帐户,那么他们可以在 20 天内获得对帐户的访问权限。

图表 2 对客户域进行本地检查:业界最安全的私人信息检索技术。

BreachWatch 解决方案

为了构建安全的服务,Keeper 将 BreachWatch 分为三项服务;分别用于检查域、用户名和密码。 Keeper 客户端应用程序使用加密的 REST API 联系上述每个后端服务。

域检查

域验证是我们执行的三项检查中最直接的解决方案。 BreachWatch 客户下载已被攻破的域列表并在本地执行检查。 这是解决隐私信息检索问题最简单(也是最安全)的方案。 客户会定期下载新域名的更新列表,因为它们会添加到我们的 BreachWatch 服务。

用户名和密码

用户名和密码检查服务更加复杂,因为这些数据集非常大。 我们需要离线测试用户名和密码,以便在出现新的漏洞损害了帐户时可以向客户发出警报。 对于这些服务,客户端设备连接到 BreachWatch 并上传散列用户名(或密码)列表以及客户端选择的随机标识符(用户名和密码检查服务的单独标识符)。 这些密码哈希值在上传时通过 HMAC [3] 使用硬件安全模块 (HSM) 和存储在 HSM 中被标记为不可导出的密钥进行处理(这意味着 HSM 只会在本地处理 HMAC,并且无法提取密钥)。 将这些 HMAC 输入(用户名或密码)与使用相同 HMAC 和密钥处理的漏洞数据集进行比较。 任何匹配结果都会报告给客户端设备。 任何不匹配的值都将与客户端的匿名 ID 一起存储。

当系统中添加了新的外泄用户名和密码时,系统会在 HSM 上使用 HMAC 对其进行处理,将其添加到 BreachWatch 数据集中,并与存储的客户端值进行比较。 任何匹配值都将进入该客户端 ID 消息队列。

客户定期登录 BreachWatch 并出示其 BreachWatch ID。 任何队列消息都会下载,客户端上传任何新的或更改的用户名和密码,也会以相同的方式进行处理。

BreachWatch 服务的安全性是首次使用时信任 (TOFU)。 也就是说,当客户端上传其哈希值时,必须假设 BreachWatch 服务器不是恶意的(即没有被攻击者主动入侵)。 一旦使用 HSM 处理这些值,就能确保它们不会被离线破解。 换句话说,如果攻击者窃取了存储的客户端值的数据集,在没有存储在 HSM 中的 HMAC 密钥的情况下,攻击者就无法离线破解这些值。

业界最安全的解决方案

Keeper BreachWatch 支持客户识别因密码泄露而面临风险的帐户并收到警报。 在零知识环境中执行此检查极其困难,但 Keeper 的工程团队将客户安全放在首位。

BreachWatch 比存储普通哈希(或截断)或要求客户端在每次发现新漏洞时重新上传所有凭据的系统更安全。 BreachWatch 提供安全的漏洞识别和强大安全性。

常用问题解答

BreachWatch 是什么?

BreachWatch 是一种监控工具,可扫描暗网,查找被盗的帐户凭证。 如果您保险库中的密码与之前的外泄数据中发现的密码相匹配,BreachWatch 就会通知您。

如果密码被标记为“高风险”,这意味着什么?

在之前的泄密事件中已经发现高风险密码。 黑客创建这些密码的“字典”并在攻击过程中使用它们。 使用这些密码会让您面临风险。

我以为 Keeper 是零知识的。 您现在可以访问我的信息吗?

BreachWatch 是零知识且完全安全的。 Keeper 的员工和后端系统无权解密或了解您的密码。 请参阅本博文的技术架构部分,了解详细的安全披露。

我在哪里可以获取 BreachWatch?

消费者可供直接通过 Keeper Security 网站购买 BreachWatch,而且已上架 iOS 和 Android 应用商店。 在您的移动设备上,BreachWatch 可以作为当前订阅的附加组件购买,免费用户也可以升级到 Keeper Unlimited + BreachWatch 或 Keeper 家庭计划 + BreachWatch 捆绑包。

BreachWatch 是否适用于商业/企业?

是的 – BreachWatch 适用于所有个人、家庭和商业/企业客户。

BreachWatch 是否免费?

否。 要利用无限设备上的连续、无限扫描,您可以购买 BreachWatch 作为任何 Keeper 订阅的附加组件。

BreachWatch 可以监控多少个帐户?

购买后,BreachWatch 将监控您 Keeper Vault 中存储的所有凭证。

如何使用 BreachWatch?

激活并购买后,BreachWatch 就会随时根据已知被盗记录的数据库扫描您的帐户信息,并在出现匹配项时在应用程序中提醒您。

BreachWatch 与类似服务有何不同?

BreachWatch 是一项零知识服务,与您的私人 Keeper Vault 深度集成。 BreachWatch 不断扫描您的 Keeper 记录以防止公共数据泄露,并在您的保险库内实时向您发出警报,以便您可以立即采取行动保护自己。 市场上没有任何其他服务(免费或付费)可以提供 BreachWatch 的便利性、警报速度、安全性和保护功能。 如需了解更多信息,请阅读我们有关 BreachWatch 优势的博客文章。

联系我们

如果您对 Keeper BreachWatch 服务或安全基础设施有任何疑问,请通过 security@keepersecurity.com 联系我们的安全团队。 Keeper Security 与 Bugcrowd 一起维护公共漏洞披露计划,可以通过 https://bugcrowd.com/keepersecurity 访问该计划。

参考资料

[1] 使用加密布隆过滤器的隐私增强搜索。https://mice.cs.columbia.edu/getTechreport.php?techreportID=483

[2] https://blog.cloudflare.com/validating-leaked-passwords-with-k-anonymity/