SAML認証(Security Assertion Markup Languageの略)は、企業や組織内でのシングルサインオン(SSO)認証の一形態です。読み方は、よく「サムル」などと呼ばれています。

SAMLはXMLベースのオープンスタンダードで、異なるセキュリティドメイン(例えば、ユーザーが所属する企業のIDプロバイダとサービスを提供するサービスプロバイダ)間で認証と認可データを交換するために使用されます。

そこで、このブログでは、SAML認証の仕組みとメリット、デメリットを踏まえた上でどのようにSAML認証を管理するのが安全なのか、解説していきます。

Keeper SSO Connect®で企業内の

ログイン情報を可視化し、安全・便利・効率的に!

SAML認証の仕組みとは

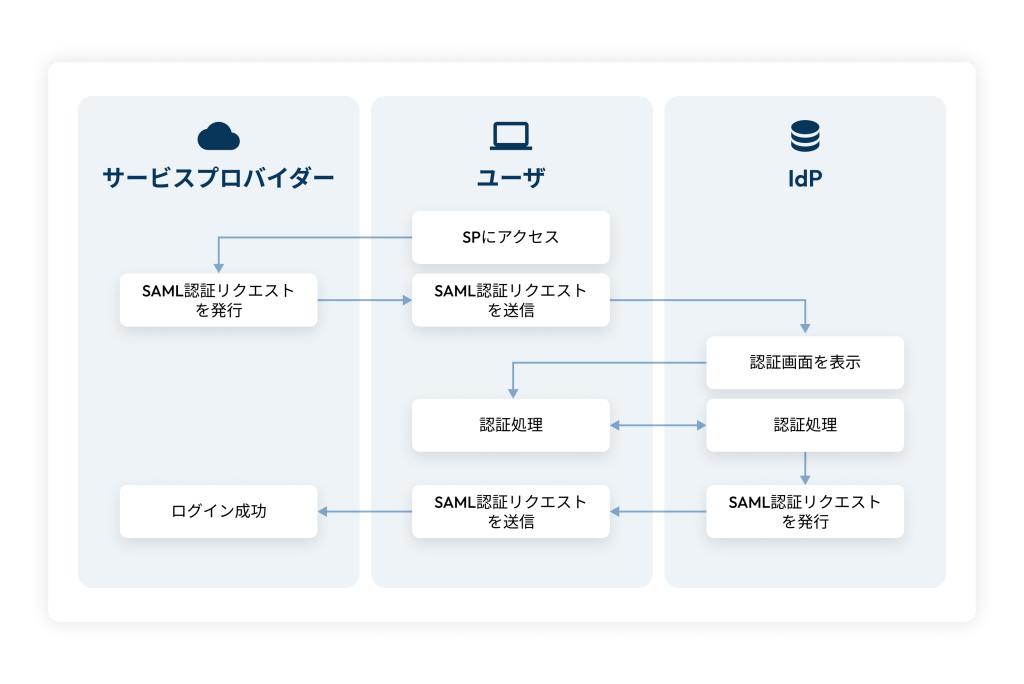

SAML認証の仕組みは基本的に、ユーザー、アイデンティティプロバイダ(IdP)とサービスプロバイダ(SP)という3つの主要な役割に分けられます。アイデンティティプロバイダはユーザーの認証情報を管理し、サービスプロバイダはユーザーがアクセスしようとしているサービスを提供します。

SAML認証はインターネット上で異なるサービス間で安全に「誰かが誰であるか」を確認するための方法です。これを少し分解してみましょう。

例えば、あなたがオフィスビルに入ろうとしているとき、受付で身分証明書を見せて自分がそのビルに入る権利があることを証明します。SAML認証では、このプロセスがインターネット上で行われます。

ここでの「受付」は「IDプロバイダ」と呼ばれ、あなたが誰であるか(ログイン情報などを使って)確認する役割を持っています。そして、「オフィスビル」は「サービスプロバイダ」と呼ばれるウェブサービスやアプリケーションです。

SAML認証のプロセス

SAML認証のプロセスは以下のように進みます。

- アクセス試行:あなたがサービス(オフィスビル)を使おうとします。

- 身元確認の要求:サービスはあなたをIDプロバイダ(受付)に送り、身元確認をしてもらいます。

- ログイン:IDプロバイダであなたは自分のアカウントでログインします(身分証明書を見せるようなもの)。

- 入場許可の発行:ログインが成功すると、IDプロバイダはあなたの身元が確認できた「証明書」(SAMLアサーション)を発行します。

- サービスへのアクセス:その「証明書」をサービスプロバイダ(オフィスビル)に見せると、サービスはあなたを認識し、入場(サービスの利用)を許可します。

この全てのやり取りはデジタルで、安全な方法で行われます。つまり、あなたが一度ログインすれば、その「身分証明書」を使って複数のサービスをスムーズに行き来できるようになるわけです。

SAML(認証)とOAuth(認可)の違いとは?

SAML認証とOAuthの違いは主に、それぞれが対象とする問題領域と使用される技術のアプローチにあります。

主な違いをテーブルにまとめましたので、比較してみてください。

| 特徴 | SAML認証 | OAuth |

|---|---|---|

| 目的 | 認証(ユーザーが誰であるかの確認) | 認可(ユーザーが何を許可されているかの確認) |

| プロトコル | XMLベース | HTTP/JSONベース |

| 使用場面 | エンタープライズ環境でのシングルサインオン | APIの認可、サードパーティアプリへのアクセス制御 |

| データ形式 | XMLドキュメント | アクセストークン(通常はJSON) |

| 主な用途 | Webアプリケーション間のユーザー認証 | アプリケーション間でのリソースへのアクセス許可 |

| セキュリティ | アイデンティティプロバイダによる認証情報の管理 | トークンベースの認証と認可 |

| 適用範囲 | エンタープライズレベルの認証ソリューション | ソーシャルログイン、クラウドサービスへのアクセス |

SAML認証は主にエンタープライズ環境でのユーザー認証とシングルサインオン(SSO)の実現に焦点を当てています。これは、ユーザーが一度のログインで複数の関連するが異なるシステムやアプリケーションにアクセスできるようにするためのものです。このプロセスは、XMLベースのプロトコルを使用して、アイデンティティプロバイダ(IdP)とサービスプロバイダ(SP)間で認証情報を安全に交換することにより行われます。

一方で、OAuthは認証よりも認可に重点を置いています。OAuthを使用すると、ユーザーは自分のリソースやデータへのアクセスを第三者のアプリケーションに許可することができますが、その際にユーザーのログイン情報(例えばユーザーネームやパスワード)を第三者に共有する必要はありません。代わりに、OAuthはトークンベースのシステムを使用してアクセスを管理し、これによりユーザーはより細かくアクセス権を制御できるようになります。これは特にソーシャルメディアプラットフォームやオンラインサービスがユーザーデータへのアクセスを要求する場合に有用です。

SAML認証が企業や組織内でのユーザー認証に特化しているのに対し、OAuthはインターネット全体でのリソース共有と認可を容易にすることを目的としています。

SAML認証のメリット

SAML認証のメリットは多岐にわたり、特に企業や組織が複数のウェブサービスやアプリケーションを効率的かつ安全に利用する場面でその価値が発揮されます。以下はSAML認証の主なメリットです。

ユーザーの利便性向上

SAML認証の最大の利点の一つは、ユーザーの利便性の向上です。シングルサインオン(SSO)を実現することで、ユーザーは複数のアプリケーションやサービスに対して一度のログインだけでアクセスできるようになります。これは、ログインの手間を大幅に削減し、生産性が向上します。

一つのIDとパスワードの管理が集約されることで、ユーザーの負担は大きく軽減されます。

しかし、SSOをサポートしていないサービスが存在する場合、ログインプロセスを一回で完了させられるサービスがあっても、その他のシステムやサービスへのアクセスには別途ログインが必要となり、完全な手間の削減にはつながりません。

セキュリティの向上

SAML認証はセキュリティを大幅に向上させます。認証情報の交換において、パスワードなどの機密情報が直接サービスプロバイダに渡されることはありません。これは、フィッシング攻撃やパスワード総当たり攻撃などのリスクを軽減します。

また、1つのIDとパスワードの管理が集約されることにより、パスワードの使いまわしや放置されたアカウントなどを増やさないことで、よりアカウントを管理しやすくなります。

アクセスの一元管理

SAML認証を利用することで、組織はユーザーのアクセス権を一元的に管理できます。これは、ロールベースのアクセス制御を効率的に管理し、最小特権の原則を実施することで、不正アクセスや権限の乱用を防ぐのに役立ちます。

管理者は、誰がどのリソースにアクセスできるかを簡単に設定し、監視することが可能です。

SAML認証のデメリット

SAML認証は多くのメリットを提供する一方で、いくつかのデメリットも存在します。これらのデメリットを理解することは、組織がセキュリティ戦略を計画する上で重要です。

IdPサービスが停止するとログインできなくなる

SAML認証では、アイデンティティプロバイダ(IdP)がユーザー認証を一手に担います。もしIdPが何らかの理由で停止した場合、ユーザーはSAMLを使用して認証される全てのサービスへのログインが不可能になります。これは、特にクリティカルなビジネスプロセスに依存するサービスの場合、大きな問題となる可能性があります。

ID・パスワードの漏洩により紐づいてるサービスにログインが可能

SAML認証を使用する際、シングルサインオン(SSO)機能によりユーザーは一度の認証で複数のサービスにアクセスできるようになります。これは利便性の向上に寄与しますが、反面、認証情報(例えばIDやパスワード)が漏洩した場合、不正アクセス者がその情報を使用してユーザーがアクセス権を持つ全てのサービスにログインできる可能性があります。これは、単一のサービスのみの認証情報漏洩よりも遥かに大きなリスクをもたらします。

SAML非対応の場合は別途対策が必要

全てのウェブサービスやアプリケーションがSAML認証をサポートしているわけではありません。SAML非対応のサービスを使用する場合、組織はユーザーがシームレスにこれらのサービスにアクセスできるようにするために、追加の認証メカニズムやブリッジソリューションを導入する必要があります。これは追加のコストや複雑さをもたらす可能性があり、SAML認証の導入に際して考慮すべきポイントの一つです。

これらのデメリットを理解し、適切な対策を講じることで、組織はSAML認証の利点を最大限に活用しつつ、潜在的なリスクを最小限に抑えることができます。

Keeper®︎がどのようにSAML認証をサポートするか

Keeper®︎は、Keeper SSO Connect®を通じてSAML認証をサポートしています。クラウドベースのSAML 2.0サービスに対応しており、既存のSSOおよびパスワードレスソリューションにシームレスかつ迅速に統合し、ゼロ知識パスワード管理とゼロトラストを強化および拡張します。

セキュリティの向上と中央管理

Keeper SSO Connect®は、ゼロ知識セキュリティアーキテクチャを活用しており、ユーザー認証情報のセキュリティを強化します。ユーザーが自分のボルト(安全なストレージ)にアクセスする際、パスワードやその他の機密情報が直接サービスプロバイダに渡されることはありません。これにより、フィッシング攻撃やデータ漏洩のリスクを軽減します。さらに、Keeperはすべてのユーザー認証情報と秘密を中央で安全に管理し、企業がセキュリティポリシーを一元的に適用できるようにします。

ワークフロー効率の向上

SSOが統合されることにより、ユーザーは複数のアプリケーションやサービスに対して一度のログインでアクセスできるようになります。

またそれだけではなく、ITチームの作業負担が軽減されます。パスワードリセットやアカウント管理に関連する問い合わせが減少するため、ITスタッフはより戦略的なプロジェクトに集中できるようになります。また、シームレスなユーザー体験と強化されたセキュリティにより、エンドユーザーからのサポートリクエストが減少するため、ITサポートチームの負担が軽減されます。

コンプライアンスと監査の強化

Keeper SSO Connect®を利用することで、企業がコンプライアンス要件を満たし、監査準備を整えるのに役立ちます。詳細なアクセスログと監査トレイルを提供することで、組織は誰がいつどのリソースにアクセスしたかを正確に追跡できます。

これにより、組織はデータ保護規制への対応能力を強化し、信頼性と透明性を確保することが可能になります。

例えば、Keeperを利用することによって、個人情報保護法(APPI)、サイバーセキュリティ基本法、ISO/IEC 27001などの国際規格への準拠したコンプライアンスに遵守することができます。

また総務省が発表しているパスワードのガイドラインや内閣サイバーセキュリティセンターのガイドラインにも準拠しております。

どのようなコンプライアンスに準拠しているかは、こちらをご覧ください。

まとめ:KeeperでSAML認証を安全に管理

Keeperは、SAML認証2.0サービスに対応しており、企業や組織がセキュリティを強化し、運用効率を高めるための強力なツールを提供します。Keeper SSO Connect®を利用することで、ゼロ知識セキュリティモデルを活用した高度な認証プロセスを実現し、ユーザー認証情報の安全性を確保しながら、シームレスなアクセス体験をユーザーに提供します。

これにより、セキュリティの向上、ワークフローの効率化、コンプライアンスと監査の要件遵守という企業が直面する主要な課題を簡単に解決してくれます。

KeeperでSAML認証2.0サービスを利用したSSO(シングルサインオン)を管理することは、セキュリティ、効率性、コンプライアンス、サポートの各面で企業に大きく貢献します。

それだけではなく、SAML をサポートしていない社内アプリケーションの管理に対しても、安全かつ便利に管理できます。

ぜひ、この機会にKeeperがどのようにSAMLサービスを利用したSSOの管理、またSAMLに対応してないアプリケーション全てを社内で一元管理できるかをお試しください。

無料版お試し版を配布しているので、まずは無料体験版をリクエストしてお試しください。