¿Puede guardar un secreto? ¿Y el entorno de datos de su organización?

En una red de TI, un «secreto» es cualquier dato compacto que debe permanecer confidencial. Por lo general, los secretos se utilizan para la autenticación o como entrada en un algoritmo criptográfico. Los secretos comunes incluyen:

- Credenciales de cuentas con privilegios

- Claves SSH;

- La API y otras claves de aplicación y credenciales de aplicaciones, incluidas las utilizadas en contenedores, sistemas de CI/CD, procesos de automatización, software de protocolo de escritorio remoto (RDP) e incluso software de seguridad

- La base de datos y otras contraseñas de sistema a sistema.

- TLS/SSL y otros certificados privados para una comunicación segura

- Claves decifradoprivadas

Dado que los secretos de la red de TI desbloquean el acceso a sistemas y datos con muchos privilegios, protegerlos es tan importante para prevenir los ataques cibernéticos como proteger las contraseñas de los usuarios finales. Alrededor del 75% de los ataques de ransomware implican credenciales comprometidas, la mayoría de las veces, credenciales de RDP.

Cómo se ven comprometidos los secretos

Uno de los mayores desafíos para la gestión de secretos es la dispersión de secretos, que se produce cuando las organizaciones utilizan un enfoque ad hoc para la gestión de secretos. Diferentes departamentos, equipos e incluso miembros del equipo gestionan de forma independiente los secretos bajo su control.

Este enfoque puede parecer razonable al principio. Por ejemplo, un nuevo micrositio necesita acceder a una base de datos. El administrador ya tiene un archivo de configuración con datos sensibles, así que ¿por qué no proteger la clave de acceso a la base de datos en el mismo archivo de configuración y luego asegurarse de que el archivo esté protegido? Esto funciona cuando una organización tiene un número relativamente bajo de secretos que proteger.

Sin embargo, a medida que las organizaciones crecen, también lo hacen sus entornos de datos y los secretos almacenados en ellos. Antes de que el equipo de TI se dé cuenta, los secretos se han multiplicado como los Tribbles (las claves SSH por sí solas pueden ser miles) y se dispersan por toda la red, sin ningún orden en particular.

Las credenciales codificadas o incrustadas son otro obstáculo para la gestión de secretos. Muchas soluciones de software, dispositivos de IdC y otro hardware se envían con credenciales predeterminadas codificadas. Si estos dispositivos y aplicaciones se implementan sin cambiar las credenciales predeterminadas, los ciberdelincuentes pueden acceder a ellos fácilmente mediante herramientas de análisis junto con ataques de diccionario de fuerza bruta u otros ataques de contraseñas, o simplemente pueden consultar el manual del propietario del dispositivo o la aplicación, que contiene las credenciales predeterminadas.

En los entornos de DevOps, las herramientas de canalización de CI/CD comunes, como Jenkins, Ansible, Github Actions y Azure DevOps utilizan secretos para acceder a bases de datos, servidores SSH, servicios HTTP y otros sistemas confidenciales. Estos secretos se almacenan en un archivo de configuración para el sistema de implementación o de una docena de cofres de almacenamiento diferentes, todos los cuales proporcionan capacidades muy diferentes según el producto. En un escenario en el que los administradores no almacenan credenciales en archivos de configuración o sistemas, es probable que se almacenen en sus entornos de DevOps. En cualquier caso, los administradores pueden o no tener ninguna auditabilidad o alerta sobre el uso de estos secretos.

Si bien algunas herramientas incluyen gestores de secretos integrados, que permiten a las organizaciones eliminar las credenciales codificadas/incrustadas, los gestores de secretos solo funcionan con esas herramientas, lo que no resuelve el problema de la dispersión de secretos.

Keeper Secrets Manager: seguridad zero-trust y zero-knowledge para los secretos de su red

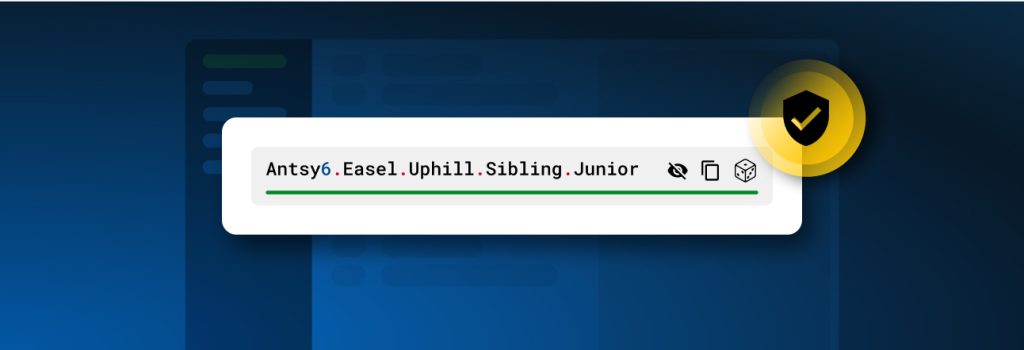

Keeper se complace en anunciar el lanzamiento de Keeper Secrets Manager, la primera y única solución basada en la nube, de zero-trust y zero-knowledge para proteger los secretos de la infraestructura. Keeper Secrets Manager se gestiona completamente y utiliza una nueva arquitectura de seguridad pendiente de patente. Además, aprovecha el mismo modelo de seguridad zero-knowledge que la plataforma Enterprise Password Management (EPM) de primera categoría de Keeper.

Con Keeper Secrets Manager, todos los servidores, los canales de CI/CD, los entornos de desarrollo y el código fuente extraen secretos de un terminal de API seguro. Cada secreto se cifra con una clave AES de 256 bits y luego se vuelve a cifrar con otra clave de aplicación AES-256. El dispositivo cliente recupera texto cifrado de la nube de Keeper y los secretos se descifran y se usan localmente en el dispositivo, no en los servidores de Keeper.

Ready to see Keeper Secrets Manager for yourself?

Talk to an Expert

Además, todas las solicitudes del servidor se cifran aún más con una clave de transmisión AES-256 sobre la TLS para evitar ataques de intermediario (MITM) o de repetición. Si las cuenta, ¡son un montón de claves de cifrado! Esta criptografía de múltiples capas se gestiona de forma transparente a través de nuestros SDK del lado del cliente, que son fáciles de integrar en cualquier entorno.

Si bien las soluciones de gestión de secretos de la competencia requieren que los clientes compren hardware especial, instalen un servicio de proxy o utilicen un proveedor de servicios en la nube específico, Keeper Secrets Manager se integra a la perfección en casi cualquier entorno de datos, sin necesidad de hardware adicional ni de infraestructura alojada en la nube. Ofrece integraciones listas para usar con una amplia variedad de herramientas de DevOps, como Github Actions, Kubernetes, Ansible y más.

Keeper Secrets Manager es una extensión lógica de Keeper Enterprise gestor de contraseñas (EPM). Se incorpora en el cofre web de Keeper y en la aplicación de escritorio y la consola de administración, con integraciones en el módulo de alertas e informes avanzados de Keeper, BreachWatch, Webhooks, integración de SIEM y herramientas de cumplimiento. Por ejemplo, las credenciales codificadas o incrustadas almacenadas en Keeper Vault de una organización estarán sujetas a los análisis de BreachWatch y los administradores de TI recibirán una notificación si alguna de esas credenciales se ve comprometida.

¡Descubra más sobre Keeper Secrets Manager y solicite una demo!