Você sabe guardar segredo? Como anda o ambiente de dados da sua empresa?

Em uma rede de TI, um “segredo” é qualquer dado compacto que deve permanecer confidencial. Normalmente, segredos são usados para autenticação ou como entrada de um algoritmo criptográfico. Alguns segredos comuns são:

- Credenciais de uma conta privilegiada

- Chaves SSH

- API e outras chaves de aplicativo e credenciais, incluindo aquelas usadas em contêineres, sistemas CI/CD, processos de automação, software de protocolo de área de trabalho remota (RDP) e até mesmo software de segurança

- Senhas de banco de dados e de outros sistemas para sistemas.

- TLS/SSL e outros certificados privados para comunicação segura

- Chaves de criptografia privadas

Como os segredos de rede de TI concedem acesso a sistemas e dados altamente privilegiados, garantir a segurança desses segredos é tão importante para prevenir ataques cibernéticos quanto garantir a segurança das senhas de usuários finais. Cerca de 75% dos ataques de ransomware envolvem credenciais comprometidas — na maioria das vezes, credenciais RDP.

Como os Segredos Ficam Comprometidos

Um dos maiores desafios para o gerenciamento de segredos é a dispersão de segredos, que ocorre quando empresas usam uma abordagem ad-hoc para o gerenciamento de segredos. É comum que diferentes departamentos, equipes e até mesmo membros de uma equipe gerenciem independentemente os segredos sob seu controle.

Inicialmente, essa abordagem pode até parecer fazer sentido. Por exemplo, um novo microsite precisa acessar um banco de dados. O administrador já tem um arquivo de configuração com dados confidenciais, então por que não proteger a chave de acesso ao banco de dados no mesmo arquivo de configuração e, em seguida, assegurar que o arquivo esteja seguro? Isso funciona quando uma empresa possui um número relativamente baixo de segredos para proteger.

No entanto, à medida que as empresas crescem, também crescem seus ambientes de dados, bem como os segredos armazenados neles. Antes que a equipe de TI perceba, os segredos terão se multiplicado além de controle — só as chaves SSH podem chegar a milhares — e estão espalhadas por toda a rede, sem nenhuma ordem específica.

Credenciais codificadas ou embutidas são outro entrave ao gerenciamento de segredos. Muitas soluções de software, dispositivos IoT e outros hardwares são fornecidos com credenciais padrão codificadas. Se esses dispositivos e aplicativos forem implementados sem alterar as credenciais padrão, os cibercriminosos poderão acessá-los facilmente usando ferramentas de varredura em conjunto com ataques de força bruta de dicionário ou outros ataques de senha. Eles também podem simplesmente consultar o manual do proprietário do dispositivo ou aplicativo, que contém as credenciais padrão.

Em ambientes DevOps, ferramentas comuns de pipeline de CI/CD, como Jenkins, Ansible, Github Actions e Azure DevOps usam segredos para acessar bancos de dados, servidores SSH, serviços HTTP e outros sistemas confidenciais. Esses segredos são armazenados em um arquivo de configuração para o sistema de implantação ou em um dos vários cofres de armazenamento, todos os quais, dependendo do produto, fornecem habilidades muito diferentes. Em um cenário em que os administradores não armazenam credenciais em arquivos de configuração ou sistemas, é provável que estejam sendo armazenadas em seus ambientes de DevOps. Seja qual for o caso, os administradores podem ou não ter auditabilidade ou alertas sobre o uso desses segredos.

Enquanto algumas ferramentas incluem gerenciadores de segredos integrados, que permitem às organizações removerem as credenciais codificadas/embutidas, os gerenciadores de segredos trabalham apenas com essas ferramentas, o que não soluciona o problema de dispersão de segredos.

Keeper Secrets Manager: segurança de confiança zero e conhecimento zero para os segredos da sua rede

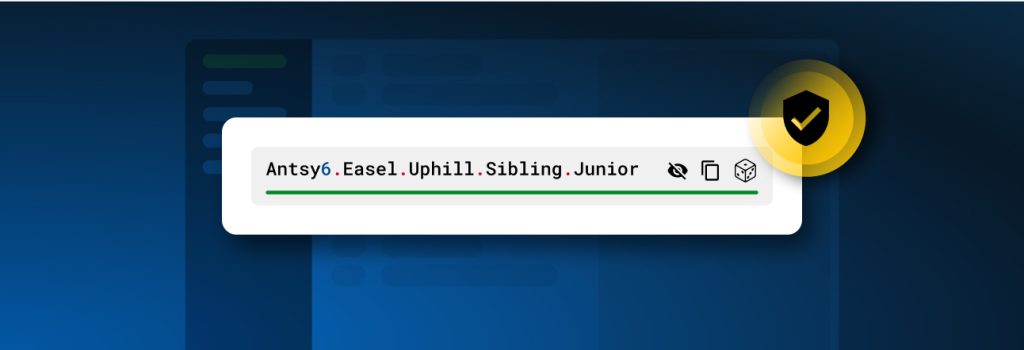

O Keeper tem o prazer de anunciar o lançamento do Keeper Secrets Manager, a primeira e única solução baseada em nuvem, de confiança zero e conhecimento zero para proteger segredos de infraestrutura. O Keeper Secrets Manager é totalmente gerenciado e utiliza uma nova arquitetura de segurança de patente pendente. Além disso, ele aproveita o mesmo modelo de segurança de conhecimento zero da plataforma Enterprise Password Management (EPM).

Com o Keeper Secrets Manager, todos os servidores, pipelines CI/CD, ambientes de desenvolvedor e códigos-fonte extraem segredos de um terminal de API seguro. Cada segredo é criptografado com uma chave AES de 256 bits, e então novamente criptografado por outra chave de aplicativo AES-256. O dispositivo cliente recupera o texto cifrado criptografado da nuvem do Keeper e os segredos são descriptografados e usados localmente no dispositivo, não nos servidores do Keeper.

Ready to see Keeper Secrets Manager for yourself?

Talk to an Expert

Além disso, todas as solicitações do servidor são criptografadas com uma chave de transmissão AES-256 no topo do TLS para evitar ataques MITM ou de repetição. Como pode notar, são muitas chaves de criptografia! Essa criptografia de várias camadas é tratada de maneira transparente por meio de nossos SDKs do lado do cliente, fáceis de integrar em qualquer ambiente.

As soluções de gerenciamento de segredos concorrentes exigem que os clientes comprem hardwares especiais, instalem um serviço de proxy ou usem um provedor de serviços de nuvem específico. Entretanto, o Keeper Secrets Manager se integra perfeitamente em praticamente qualquer ambiente de dados, sem necessidade de hardware adicional ou infraestrutura hospedada em nuvem. Ele oferece integrações prontas para uso, com uma ampla variedade de ferramentas de DevOps, incluindo Github Actions, Kubernetes, Ansible e muito mais.

O Keeper Secrets Manager é uma extensão natural do Keeper Enterprise Password Manager (EPM). Ele está incorporado ao Cofre da Web do Keeper, ao aplicativo de desktop e ao Console de Administração, com integrações no módulo de relatórios e alertas avançados do Keeper, no BreachWatch, Webhooks, na integração com SIEM e nas ferramentas de conformidade. Por exemplo, quaisquer credenciais codificadas ou incorporadas armazenadas no Keeper Vault de uma organização estarão sujeitas a verificações do BreachWatch e os administradores de TI serão notificados se alguma dessas credenciais for comprometida.

Saiba mais sobre o Keeper Secrets Manager e agende uma demonstração!