Potrafisz zachować informacje w tajemnicy? A czy potrafi to środowisko danych Twojej organizacji?

W sieci IT „wpis tajny” to dowolne kompaktowe dane, które muszą pozostać poufne. Zazwyczaj wpisy tajne są wykorzystywane do uwierzytelniania lub jako dane wejściowe do algorytmu kryptograficznego. Najczęściej występujące wpisy tajne to:

- Dane uwierzytelniające uprzywilejowanego konta

- Klucze SSH

- Klucze interfejsu API oraz aplikacji i dane uwierzytelniające, w tym te używane w kontenerach, systemach CI/CD, procesach automatyzacji, oprogramowaniu protokołu zdalnego pulpitu (RDP), a nawet oprogramowaniu zabezpieczającym.

- Hasła do baz danych oraz komunikacji typu system-to-system.

- TLS/SSL i inne prywatne certyfikaty do bezpiecznej komunikacji

- Prywatne klucze szyfrowania

Ponieważ wpisy tajne sieci IT odblokowują dostęp do wysoce uprzywilejowanych systemów i danych, zabezpieczanie wpisów tajnych jest tak samo istotne dla zapobiegania cyberatakom, jak zabezpieczanie haseł użytkowników końcowych. Około 75% ataków wymuszających okup obejmuje naruszone dane uwierzytelniające, a najczęściej dane uwierzytelniające RDP.

Jak naruszane są wpisy tajne?

Jednym z największych wyzwań w zarządzaniu wpisami tajnymi jest ich niekontrolowane rozprzestrzenianie się, które występuje, gdy organizacje stosują podejście ad hoc do zarządzania wpisami tajnymi. Różne działy, zespoły, a nawet członkowie zespołu niezależnie zarządzają znajdującymi się pod ich kontrolą wpisami tajnymi.

Na pierwszy rzut oka takie podejście może wydawać się rozsądne. Na przykład nowa mikrowitryna musi uzyskać dostęp do bazy danych. Administrator ma już plik konfiguracyjny z danymi poufnymi, więc dlaczego nie zabezpieczyć klucza dostępu do bazy danych w tym samym pliku konfiguracyjnym, a następnie upewnić się, że plik jest zabezpieczony? To się sprawdza, gdy organizacja ma stosunkowo małą liczbę wpisów tajnych do ochrony.

Jednak wraz z rozwojem organizacji rosną również ich środowiska danych – i przechowywane w nich wpisy tajne. Zanim zespół IT zda sobie z tego sprawę, wpisy tajne mnożą się jak grzyby po deszczu – same klucze SSH mogą być liczone w tysiącach – i są one rozsypane po całej sieci, bez określonego porządku.

Zakodowane na stałe lub osadzone dane uwierzytelniające są kolejną przeszkodą w zarządzaniu wpisami tajnymi. Wiele rozwiązań programowych, urządzeń IoT i innego sprzętu jest dostarczanych z zakodowanymi na stałe domyślnymi danymi uwierzytelniającymi. Jeśli te urządzenia i aplikacje są wdrażane bez zmiany domyślnych danych uwierzytelniania, cyberprzestępcy mogą łatwo uzyskać do nich dostęp za pomocą narzędzi do skanowania w połączeniu z atakami siłowymi przy użyciu słowników lub innych ataków na hasła – lub mogą po prostu zapoznać się z instrukcją obsługi urządzenia lub aplikacji, która zawiera domyślne dane uwierzytelniające.

W środowiskach DevOps popularne narzędzia procesów CI/CD, takie jak Jenkins, Ansible, GitHub Actions i Azure DevOps, używają wpisów tajnych, aby uzyskać dostęp do baz danych, serwerów SSH, usług HTTPS i innych poufnych systemów. Te wpisy tajne są przechowywane w pliku konfiguracyjnym systemu wdrażania lub w jednym z kilkunastu różnych magazynów, z których wszystkie zapewniają zupełnie różne możliwości w zależności od produktu. W przypadku gdy administratorzy nie przechowują danych uwierzytelniających w plikach konfiguracyjnych lub systemach, są one prawdopodobnie przechowywane w ich środowiskach DevOps. Niezależnie od przypadku, administratorzy mogą, ale nie muszą mieć możliwości kontroli lub otrzymywania ostrzeżeń o wykorzystaniu takich wpisów tajnych.

Niektóre narzędzia posiadają wbudowane menedżery wpisów tajnych, które umożliwiają organizacjom usuwanie zakodowanych na stałe lub osadzonych danych uwierzytelniających, jednak menedżery takie działają tylko z tymi narzędziami, co nie rozwiązuje problemu rozprzestrzeniania się wpisów tajnych.

Keeper Secrets Manager: zabezpieczenie Zero-Trust i Zero-Knowledge dla wpisów tajnych Twojej sieci

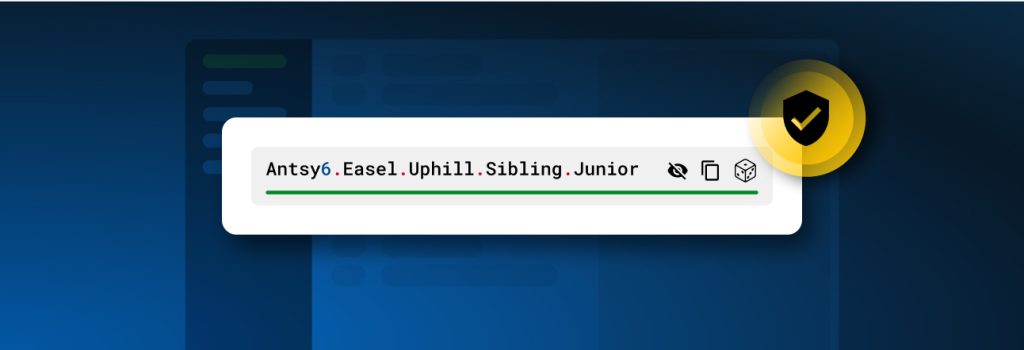

Keeper z przyjemnością informuje o wprowadzeniu na rynek Keeper Secrets Manager – pierwszego i jedynego opartego na chmurze rozwiązania Zero-Trust i Zero-Knowledge do zabezpieczania wpisów tajnych infrastruktury. Keeper Secrets Manager jest w pełni zarządzany i wykorzystuje nową architekturę zabezpieczeń oczekującą na opatentowanie. Ponadto wykorzystuje ten sam model bezpieczeństwa Zero-Knowledge, co najlepiej oceniana platforma Enterprise Password Management (EPM) od Keeper.

Dzięki rozwiązaniu Keeper Secrets Manager wszystkie serwery, procesy CI/CD, środowiska programistyczne oraz kod źródłowy pobierają wpisy tajne z bezpiecznego punktu końcowego API. Każdy wpis tajny jest zaszyfrowany za pomocą 256-bitowego klucza AES, a następnie zaszyfrowany ponownie przez inny klucz aplikacji AES-256. Urządzenie klienckie pobiera zaszyfrowany tekst z chmury Keeper, a wpisy tajne są deszyfrowane i wykorzystywane lokalnie na urządzeniu – nie na serwerach Keeper.

Ready to see Keeper Secrets Manager for yourself?

Talk to an Expert

Ponadto wszystkie zapytania do serwera są dodatkowo szyfrowane kluczem transmisji AES-256 oprócz TLS, aby zapobiec atakom MITM lub atakom metodą powtórzenia. Jeśli liczysz wykorzystane klucze szyfrowania, to jest ich dużo! Ta wielowarstwowa kryptografia jest obsługiwana w sposób przejrzysty za pośrednictwem naszych zestawów SDK po stronie klienta, które można łatwo zintegrować z dowolnym środowiskiem.

Podczas gdy konkurencyjne rozwiązania do zarządzania wpisami tajnymi wymagają od klientów zakupu specjalnego sprzętu, zainstalowania usługi proxy lub korzystania z określonego dostawcy usług w chmurze, Keeper Secrets Manager bezproblemowo integruje się z niemal każdym środowiskiem danych, nie wymagając dodatkowego sprzętu ani infrastruktury hostowanej w chmurze. Oferuje gotowe integracje z szeroką gamą narzędzi DevOps, w tym GitHub Actions, Kubernetes, Ansible i innymi.

Keeper Secrets Manager to naturalne rozszerzenie Keeper Enterprise Password Manager (EPM). Jest ono zintegrowane z magazynem Web, aplikacją desktopową i konsolą administratora usługi Keeper, a także z modułem zaawansowanego raportowania i alertów Keeper, BreachWatch, Webhooks, integracją SIEM i narzędziami do zapewniania zgodności. Na przykład wszelkie zakodowane na stałe lub osadzone dane uwierzytelniające przechowywane w magazynie Keeper Vault organizacji będą skanowane z wykorzystaniem funkcji BreachWatch, a administratorzy IT zostaną powiadomieni, jeśli którekolwiek z tych danych uwierzytelniających zostaną naruszone.

Dowiedz się więcej o rozwiązaniu Keeper Secrets Manager i zamów demo!