フィッシングサイトとは、正規のウェブサイトを装い、ユ

DDoS攻撃という言葉を一度でも耳にしたことはありませんか?

また「ディードス攻撃」などと呼ばれ、Webサイトやサーバーを対象に、大規模な情報流入を引き起こすサイバー攻撃の一種です。

この攻撃を簡単に説明すると、標的となるサイトやサーバーに大量のデータを送信し、通常の運用を妨害するものです。

人気なWebサイトとかでも、一時期間にすごいアクセス量があるとサーバーが落ちてサイトが表示されないなんてこと経験したことありませんか?それと同じ原理です。

そこでこの記事では、DDoS攻撃(分散型サービス拒否攻撃)とは何か、仕組み、DDoS攻撃の種類、攻撃されている時の見分け方や、対策まで紹介します。

DDoS攻撃とは

DDoS攻撃(分散型サービス拒否攻撃)とは、特定のサーバー、サービス、またはネットワークを圧倒的なインターネットトラフィックで攻撃する方法です。この攻撃は、サーバーの処理速度を遅くしたり、最悪の場合は完全に機能停止させたりすることを目的としています。

例で例えてみましょう。

交通渋滞で道路が車で溢れ、車が遅くなったり止まったりするのに似ていますが、DDoS攻撃の場合はウェブトラフィックが該当します。

DDoS攻撃はウェブ通信を減速または停止させ、それによりウェブサイトやアプリの動作を遅くしたり完全にクラッシュさせたりする原因となります。

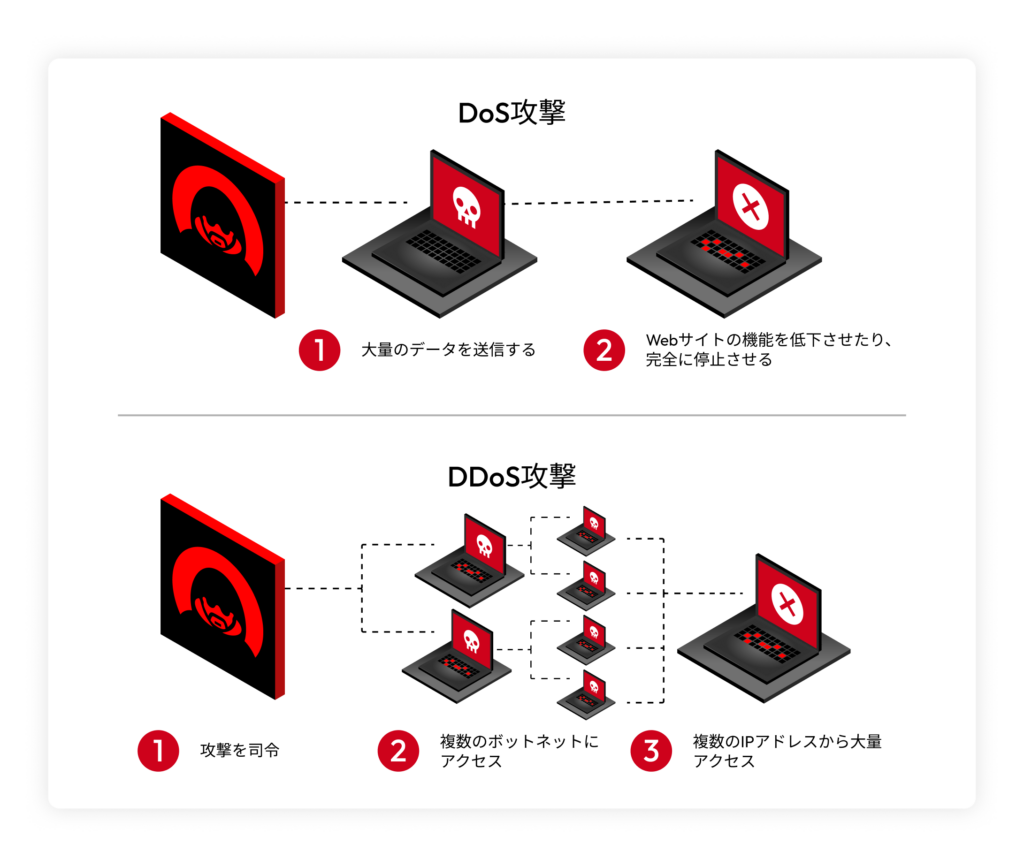

DDoS攻撃とDoS攻撃の違いは?

DoS攻撃(Denial of Serviceの略)とDDoS攻撃(Distributed Denial of Serviceの略)は、いずれもサーバー、ネットワーク、またはウェブサービスを対象としたサイバー攻撃ですが、主な違いは攻撃の方法と規模にあります。

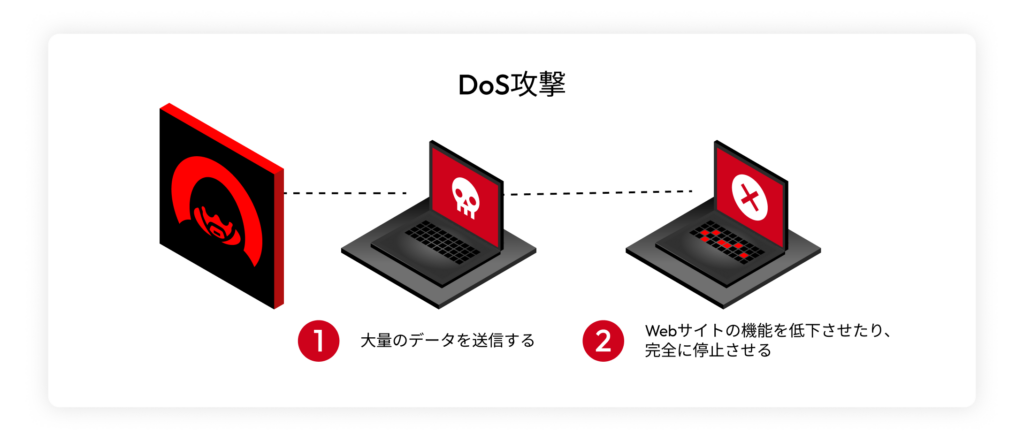

DoS攻撃

- 単一のソースからの攻撃:DoS攻撃は通常、単一のコンピューターやデバイスから発生します。

- リソースの限界を超える:この攻撃は、対象のサーバーやネットワークに対して、過剰なトラフィックやリクエストを送り込みます。これにより、正常な通信が妨げられ、サービスが遅くなったり利用できなくなったりします。

- 比較的小規模:DoS攻撃は通常、規模が小さく、防御が比較的容易です。

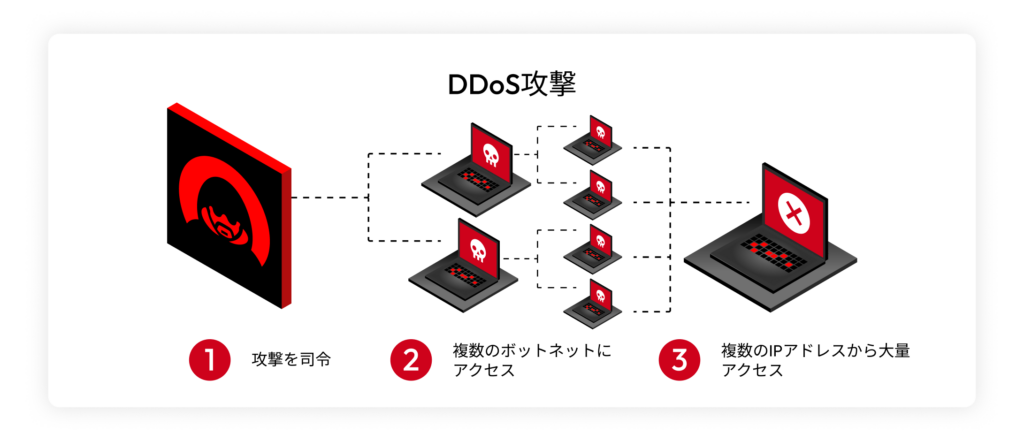

DDoS攻撃

- 複数のソースからの攻撃:DDoS攻撃は分散型であり、多くの場合、ボットネット(乗っ取られたコンピューターやデバイスのネットワーク)を使って行われます。

- 大規模で強力:DDoS攻撃はDoS攻撃よりも規模が大きく、より多くのトラフィックやリクエストで対象を攻撃します。

- 検出と対策が難しい:複数のソースからの攻撃であるため、DDoS攻撃の検出と対策はより困難です。

DDoS攻撃の仕組みとは?

ネットワークやサーバーには、同時に処理できるリクエストの量が限られています。また、サーバーの帯域幅にも制限があります。このため、容量を超えるデータが送信されると、サービスの品質が低下する可能性があります。

通常、攻撃者はウェブサイトやリソースの正常な機能を完全に妨害することを目指します。時には、攻撃者が金銭を要求して攻撃を停止することもあります。また、攻撃の目的がビジネスの評判や信頼性を損なうことである場合もあり、目的は多岐に渡ります。

DDoS攻撃はインターネットに接続されたボットと呼ばれるネットワー上のロボットによるものです。 これらのネットワークは、マルウェアに感染したコンピュータやIoT(Internet of Things)機器などのデバイスで構成されています。ボットの集合体はボットネットと呼ばれ、ボットネットが作られると、攻撃者は遠隔操作で各ボットに命令を与えて攻撃を制御することができます。

ボットネットに狙われたサーバーやネットワークへは、各ボットがIPアドレスに問い合わせを行い、サーバーやネットワークに負荷がかかることで、通常の通信に対してDDoS攻撃が行われます。各ボットは正規のインターネットデバイスと認識され、それぞれIPも違うため攻撃通信と通常の通信を区別することが難しいです。

DDoS攻撃の種類

大多数のDDoS攻撃が対象のデバイスやネットワークへ大量に通信を送り込む方法が主流ですが、主にDDoS攻撃には3種類の異なったものが存在します。

- ボリュームベース(容積型)攻撃

- プロトコル攻撃

- アプリケーションレイヤー攻撃

1. ボリュームベース(容積型)攻撃

ボリュームベース攻撃は、標的に大量の通信やリクエストを送信することで、ネットワークの帯域幅をオーバーランさせようとするものです。このような攻撃は、標的のサービスを遅くしたり完全に停止させたりするために、標的を圧倒することを目的としています。リクエストのサイズは通常、1秒間に数百ギガビット(Gbps)です。最近では、1秒間に1テラバイト(Tbps)以上に達する新しい攻撃もあります。

ボリュームベース攻撃は、過剰な量のリクエストを生成するための技術的な障壁が低いため、一般的です。ほとんどの場合、攻撃者はストレートな増幅戦術を使用します。この種の戦術が使われる場合、通信はIPアドレスやネットワークなどさまざまなソースからやってくるため、ボリュームベース攻撃に対する手動による軽減はより困難なものになります

DNSリフレクター攻撃(DSNアンプ攻撃)

DNSリフレクター攻撃は、ボリュームベース攻撃のサブタイプの一つです。このタイプのボリュームベース攻撃では攻撃者はオープンなDSNサーバーの機能を利用します。攻撃者は侵入するや否や、標的のサーバーに驚異的な通信量を送り込み、サーバーと周囲の環境を接続不可能にしてしまいます。.

UDPフラッド

UDPフラッドはもう一つのボリュームベース攻撃のサブタイプです。この攻撃中、攻撃者は 標的となるサーバーに大量のUDP(User Datagram Protocol)パケットを送信して、リクエストの処理と応答を行うデバイスの能力を圧倒することを目的としています。その結果、その標的のサーバーのファイアウォールが枯渇し、正規の通信に対するサービス拒否が発生する可能性があります。

2. プロトコル攻撃

プロトコル攻撃は、プロトコルの相互作用を利用した悪質な接続要求を使用して、サーバーやファイアウォールを含むさまざまなネットワーク環境ソースを試用し、その能力を使い果たさせるものです。

SYNフラッド

SYNフラッドは、プロトコル攻撃の1つで、サーバーのリソースを完全に使い果たして、通常の通信が利用できないようにすることを狙います。攻撃者は、初期接続要求(SYN)パケットを頻繁に送信することにより、サーバーのすべてのオープンポートを圧倒することができます。その結果、標的となるデバイスは、正規の通信に対する応答が遅くなるか、まったく応答しなくなります。

Ping of death(PoD)

プロトコル攻撃のもう一つのサブタイプは、”Ping of Death “と呼ばれるものです。このタイプの攻撃が発生すると、攻撃者は単純な暗証番号要求を使用して、悪質なデータの大きなパケットをターゲットのサーバーに送信します。送信されたデータは、サーバーが処理できる量を大幅に上回り、サーバーのクラッシュ、不安定化、フリーズを引き起こします。

3. アプリケーションレイヤー攻撃

アプリケーションレイヤー攻撃の目的は、目標のリソースを使い果たして、サービス拒否を引き起こすkとです。この攻撃はサーバー上で作成されるWebサイトのレイヤーを目標としています。顧客側では1つのHTTPリクエストの処理コストは低いのですが、サーバー側は応答コストが高くなることがあります。これはサーバーがウェブページを作成するために数多くのファイルやデータベースクエリを読み込むからです。アプリケーションレイヤー攻撃は、悪質な通信と正当な通信を区別するのが困難なため、軽減することが困難です。

HTTP flood

HTTP flood攻撃はHTTPリクエストで標的のサーバーを圧倒することを目的としたアプリケーションレイヤー攻撃のサブタイプの一つです。サービス拒否は標的がリクエストの影響によ飽和状態になり、正当な通信に反応できなくなることです。

ローアンドスロー攻撃

ローアンドスロー攻撃は、Slow-Rate攻撃とも呼ばれ、アプリケーション層レイヤー攻撃のもう1つのサブタイプです。これは、標的となるサーバーに対して、正規の通信と思われるものを極端に遅い速度で送信する卑劣な攻撃で、通常の通信と区別することが難しく、この種の攻撃は長期間にわたって発見されないことが多いのが特徴です。

DDoS攻撃の見分け方と特徴

サイバー犯罪者たちは、DDoS攻撃を実行する際に時折標的を事前に脅迫することがありますが、予告なく攻撃を仕掛けるケースも珍しくありません。セキュリティ担当者がこれらの攻撃を発見し、対策を講じるまでには数時間を要することがしばしばあります。この遅延が原因で、サービスが長時間にわたり深刻な影響を受けることがあり、ウェブサイトやアプリケーションのクラッシュ、さらにはサイトの評判や売上げへの悪影響を招く可能性があります。

ここでは、DDoS攻撃受けている時に見られる特徴や見分け方について、いくつかのポイントを挙げてみました。

- ログ解析の結果、通信の異常な急増が確認されたが、その原因を特定できない。

- 顧客からサイトのパフォーマンスが遅いという報告を受けたり、経験したりするようになります。さらに、同じ接続を社内ネットワークに使用している場合、従業員も遅さの問題に気付き始めます。

- サーバーが503 unavailable エラーで応答します。アクセス量が減少すると、通常このエラーは消えます。しばらくして、まだ続くようであれば、何か問題があるようです。

- 特定のIPアドレスが、短時間に大量の接続要求を繰り返す。

- 社内ユーザーからファイルへのアクセスに時間がかかる、または全くアクセスできないとの報告がある。

- メールシステムがスパムメールで溢れかえっている。

DDoS攻撃のリスクを減らす対策

悪質な通信と正当な通信を区別することは、DDoS攻撃を緩和するために重要な関心事です。

ここでは、DDoS攻撃を軽減するための対策をいくつか紹介します。

DDoS攻撃への対応策を講じる

DDoS攻撃が発生する前に準備しておくことで、攻撃が発生した場合に何をすべきかを正確に把握することができます。DDoS攻撃への対応策では、取るべき手順、連絡先、利用すべきツールをすべて記載したチェックリストを用意する必要があります。また、対応策には、チーム内の各担当者の責任も記載する必要があります。早い段階で責任を分担することで、DDoS攻撃が確認されたときに、チームの全員が何をすべきかを知ることができます。対応策を決めておくことで、組織に永久的なダメージが及ぶ前に、DDoS攻撃を軽減することができます。

WAFなどのモニターツールの利用

WAF(Web Application Firewall)はDDoS攻撃対策に効果的な監視ツールです。その主な理由は、WAFが特定の種類の不正なトラフィックを検出し、フィルタリングする能力にあります。WAFは、ウェブアプリケーションに送られるリクエストを監視し、その中から攻撃と思われるものを識別してブロックします。これにより、サーバーに達する前に悪意のあるトラフィックを排除し、サービスへの影響を最小限に抑えることができます。

また、WAFはカスタマイズ可能なルールセットを持っており、これによって特定の種類の攻撃パターンや不正なトラフィックを特定しやすくなります。さらに、WAFは新たな脅威に対しても柔軟に対応できるため、継続的に進化するサイバー攻撃からウェブアプリケーションを保護するのに役立ちます。

IPアドレスに対するレート制限

DDoS攻撃はボットネットを使って標的のサーバーを圧倒するため、各IPアドレスからのリクエストの間隔を測定することで、ユーザーやボットのリクエスト数を制限するレートリミッターが有効です。1つのIPアドレスからのリクエストが一定時間内に多すぎると、レートリミッティングツールはそれらをブロックします。

まとめ:DDoS攻撃とは何か把握して対策しよう

DDoS攻撃は、ウェブサイトの管理者や運営者にとって必ず理解し、対策を講じるべき重要なサイバー攻撃の1つです。あなたが運営するサービスやビジネスに大きな障害を引き起こす可能性があるため、その対応策を知っておくことが不可欠です。

この攻撃の性質を把握し、適切な対策を準備することで、サービスの安定性を保ち、ビジネスを守ることができます。

また日頃からその他のサイバー攻撃やサイバー脅威に対しても予防しておくことが大切です。

特にKeeperでは、パスワードの安全管理できるサービス、パスワードマネージャーに力を入れています。

現在、Keeperではパスワードマネージャーの無料30日間トライアル体験を開催しています。

この機会に試してみてはいかがでしょうか。

サイバーセキュリティ

サイバーセキュリティ