Urgent language

Messages that urge you to act immediately are classic signs of spoofing attacks. Cybercriminals want you to panic before taking time to think, sending messages like “Your account will be suspended!” or “Verify your password now!”

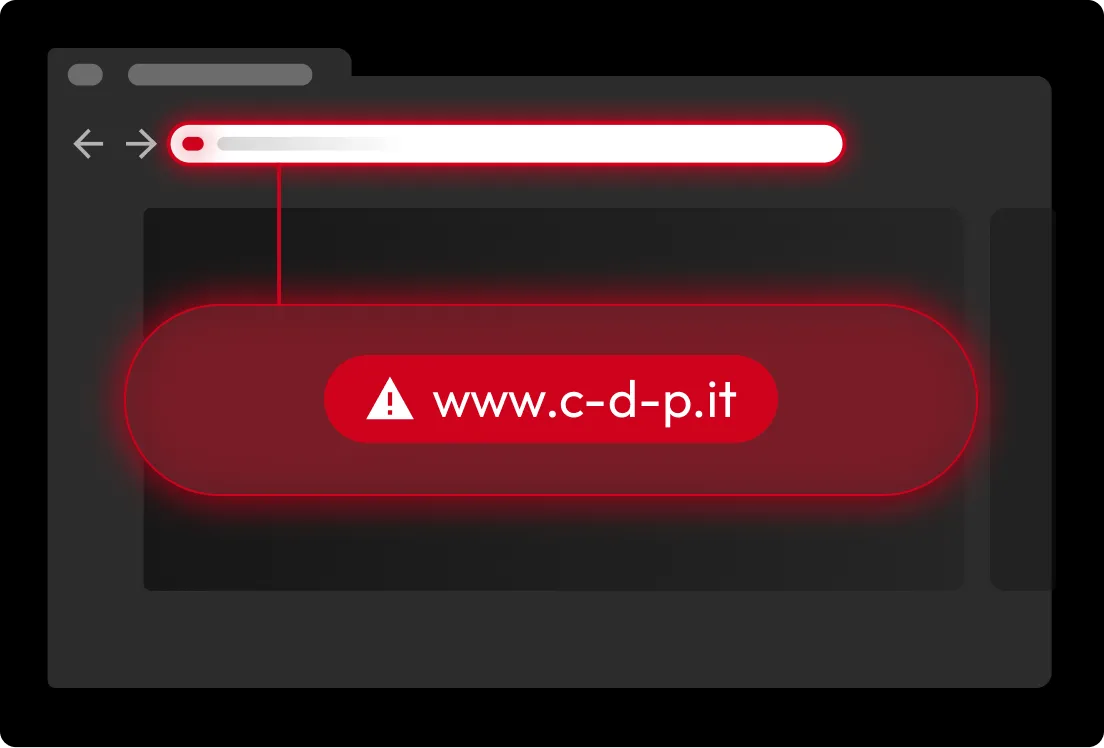

Suspicious URL or domain

Fake websites use slightly altered domain names to deceive unsuspecting victims into entering their login credentials.

Unusual wording and tone

While poor spelling and grammar were once clear signs of spoofing, cybercriminals now use AI to create believable messages. Instead of focusing only on grammatical errors, look for unusual phrasing or wording that differs from the organization's official branding.