Ochrona uprzywilejowanych systemów dzięki zdalnemu dostępowi do baz danych na zasadzie „zero trust”

Poproś o wersję demoCzym jest zdalny dostęp do baz danych?

Zdalny dostęp do baz danych (Remote Database Access, RDA) to standard protokołu, który zazwyczaj odnosi się do zdalnego dostępu do baz danych pomiędzy urządzeniem a serwerem. Baza danych odnosi się do danych przechowywanych w chmurze lub w fizycznych systemach komputerowych.

Znaczenie zabezpieczenia zdalnego dostępu do baz danych

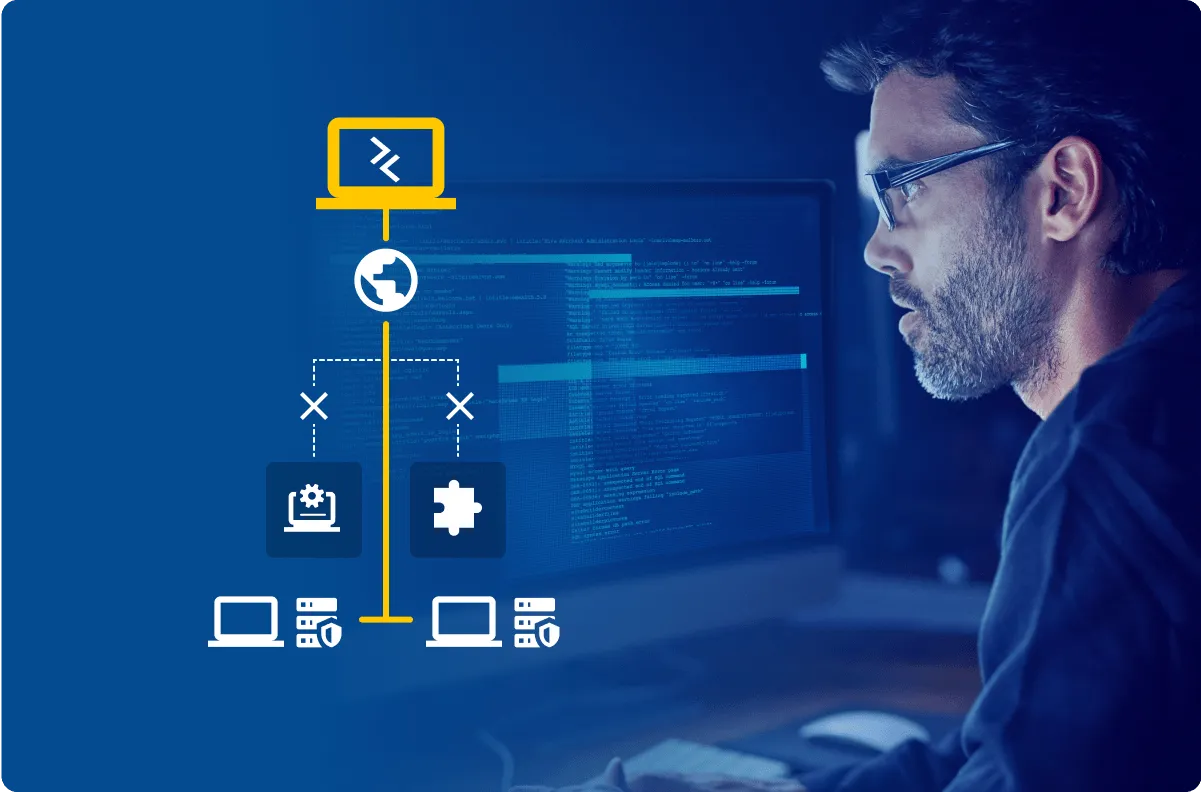

Zapewnienie dostępu do najbardziej wrażliwych systemów jest konieczne, ale wiąże się z ryzykiem. Sieci VPN zwykle zapewniają zbyt duży dostęp, zwłaszcza dla wykonawców, dostawców i pracowników korzystających z nich sporadycznie.

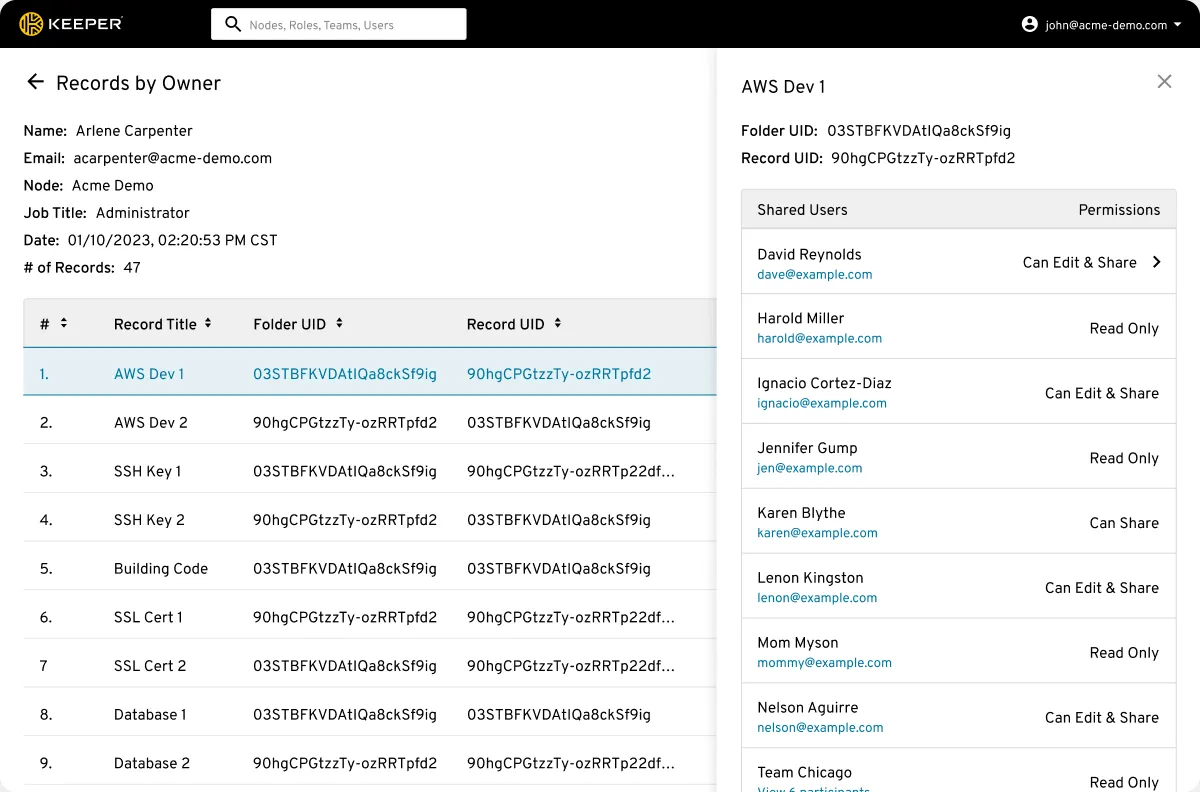

Ujawnienie poświadczeń bazy danych wprowadza jeszcze większe ryzyko. Zrozumienie, kto ma dostęp do systemów jest trudne, gdy używane są współdzielone konta root lub administratora systemu.

Zabezpieczenie baz danych i osób mających do nich dostęp jest bardzo ważne, ponieważ bazy zawierają wrażliwe dane, takie jak zastrzeżone dane firmowe i dane osobowe klientów. Wiedza o tym, kto ma dostęp do tych systemów, jest niezbędna w przypadku naruszenia bezpieczeństwa lub ataku wewnętrznego.

Jak zabezpieczyć dostęp do bazy danych bez ujawniania poświadczeń

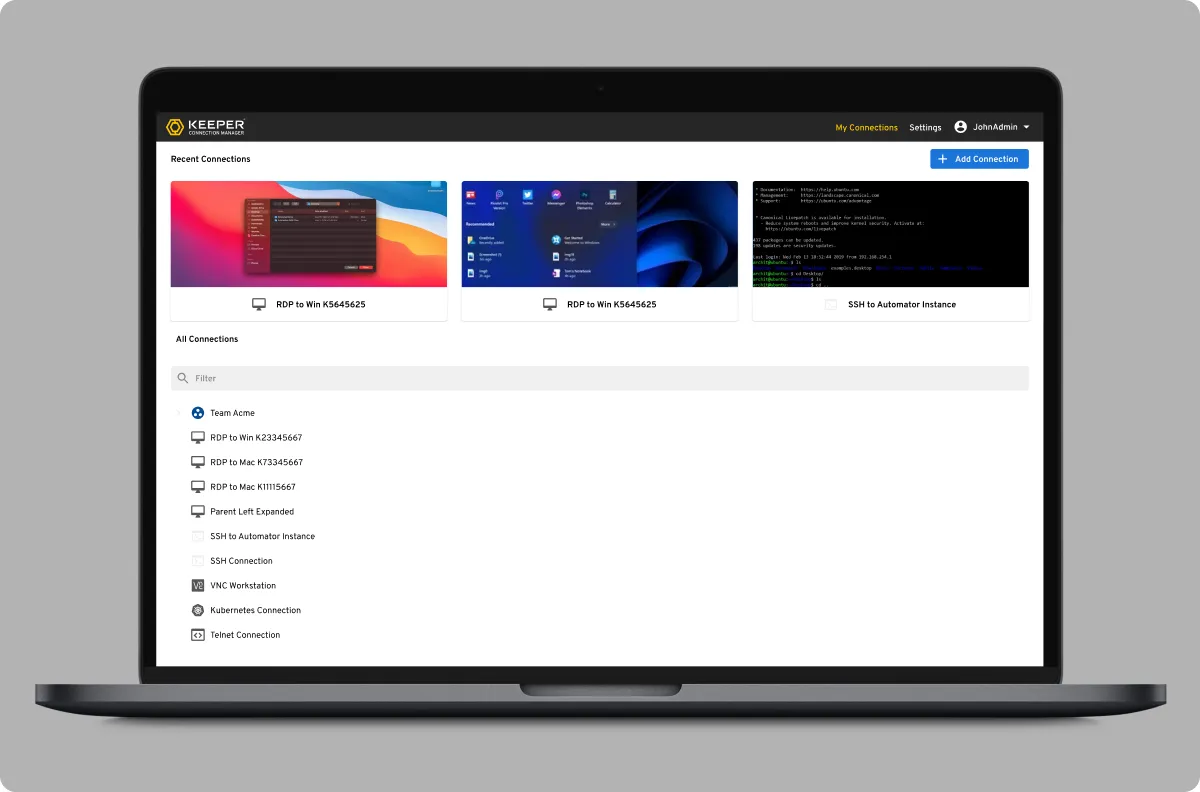

Keeper Connection Manager (KCM) eliminuje ryzyko związane z korzystaniem z sieci VPN. KCM umożliwia administratorom bezpośredni dostęp do baz danych MySQL, SQL Server i PostgreSQL. Inne typy baz danych mogą być dostępne poprzez RDP, SSH, K8s, VCN i RemoteApp – wszystko bez konieczności udostępniania poświadczeń. Dostęp może zostać cofnięty w dowolnym momencie, a szczegółowa ścieżka audytu identyfikuje, kiedy i jak system był używany.

Kontrola dostępu do bazy danych z wieloma ścieżkami dostępu

Keeper Connection Manager został stworzony na zasadach bezpieczeństwa zero-knowledge i zero-trust ze szczegółowymi regułami dostępu. Administratorzy mogą zapewnić administratorom baz danych (DBA) dostęp do całego systemu docelowego lub tylko jednego komponentu.

Dla baz danych MySQL można skonfigurować specyficzny typ połączenia w stylu SSH. Jeśli administratorzy DBA wolą pracować w interfejsie użytkownika, takim jak SQL Server Management Studio (SSMS), można skonfigurować RemoteApp tak, aby umożliwić dostęp tylko do SSMS.

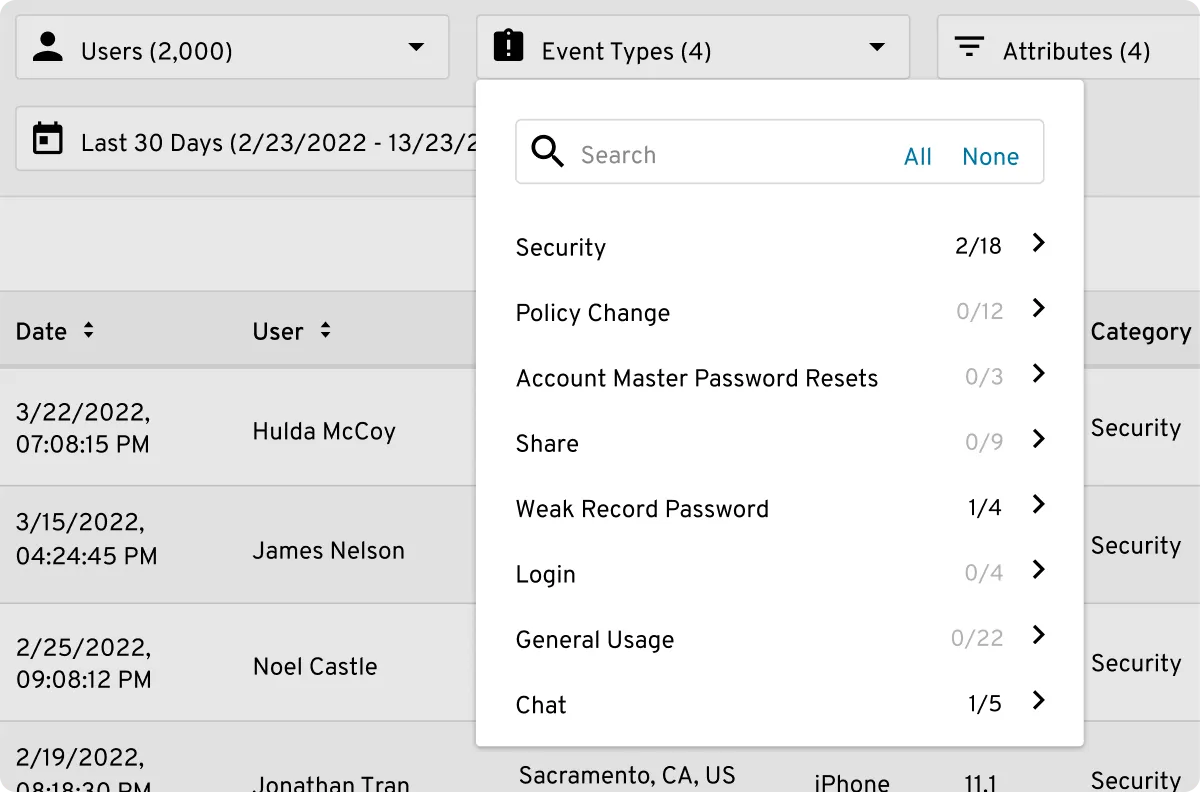

Spełnienie potrzeb w zakresie zgodności z przepisami dzięki audytowanym i rejestrowanym sesjom

Niemal wszystkie ramy zgodności z przepisami uwzględniają ryzyko związane z dostępem do systemów uprzywilejowanych, nakazując rejestrowanie i zapisywanie żądań dostępu, w tym do wszelkich systemów baz danych uznanych za „objęte zakresem”. KCM spełnia te podstawowe potrzeby.

Zabezpieczenie zdalnego dostępu do baz danych jest proste dzięki rozwiązaniu Keeper

Wdrożenie rozwiązania w zakresie zarządzania dostępem uprzywilejowanym (PAM) powinno być tak proste, jak to tylko możliwe, ale nie zawsze się tak dzieje. Niektóre rozwiązania wymagają instalacji niestandardowych klientów dla wszystkich użytkowników uprzywilejowanych oraz instalacji agentów na wszystkich uprzywilejowanych punktach końcowych, a dodatkowo minimum jednego bastionu do pośredniczenia w połączeniach. Niektóre wymagają też wprowadzenia zmian w usłudze Active Directory (AD) lub bezpośredniego dostępu do kontrolerów domeny.

Keeper Connection Manager jest łatwo we wdrożeniu, ponieważ działa bez agentów i bez klientów. Wystarczy zainstalować bramę, aby zapewnić obsługę następujących elementów:

- Połączenia z bazami danych MySQL, PostgreSQL i SQL Server

- RemoteApp

Inne połączenia niezwiązane z bazami danych:

- SSH

- VNC

- Kubernetes

- Gotowy do użycia protokół RDP

Nie ma agentów, klientem jest przeglądarka internetowa, nie ma też żadnego wpływu na serwery baz danych ani inne usługi.

Bezpieczny bastion = Zaawansowane zabezpieczenia

Bramę Keeper Connection Manager można całkowicie zablokować dla infrastruktury klienta, aby zminimalizować dostęp między urządzeniem klienta a serwerem docelowym. Wpisami tajnymi używanymi w celu połączenia serwerów docelowych można zarządzać w ramach zaszyfrowanego sejfu Keeper Secrets Manager. Poświadczenia dostępu zapewniają również dynamiczny dostęp do instancji docelowych dla dowolnego użytkownika, który nie korzysta z opcji przechowywania poufnych danych w ramach bramy.

Keeper oferuje szeroki zakres monitorowania, audytu i raportowania

Oprócz zbiorczych audytów bezpieczeństwa Keeper zapewnia rejestrowanie zdarzeń dla ponad 200 typów zdarzeń, alerty oparte na zdarzeniach oraz integrację z popularnymi rozwiązaniami SIEM innych firm.

Funkcja raportowania zgodności Keeper pozwala administratorom monitorować i raportować uprawnienia dostępu do uprzywilejowanych kont w całej organizacji w środowisku bezpieczeństwa typu „zero-trust” i „zero-knowledge”.

Wiodące na rynku polityki i infrastruktura w zakresie bezpieczeństwa

Keeper posiada atest SOC2 i certyfikat ISO 27001 najdłużej w swojej branży. Ponadto stosuje najlepsze w swojej klasie rozwiązania w zakresie bezpieczeństwa, w tym strukturę „zero-trust” i architekturę bezpieczeństwa „zero-knowledge”, które zabezpieczają dane klientów kilkoma warstwami kluczy szyfrujących na poziomie sejfów, udostępnianych folderów i wpisów.