Wat is een supply chain-aanval?

Supply chain-aanvallen richten zich op leveranciers in plaats van rechtstreeks op een bepaald bedrijf. Bescherm uw organisatie tegen deze aanvallen met PAM.

Supply chain-aanvallen begrijpen

Een supply chain-aanval, wat ook wel een externe aanval wordt genoemd, is een aanval via de waardeketen of achterdeur, waarbij een cybercrimineel toegang krijgt tot een bedrijfsnetwerk via externe leveranciers of via de leveringsketen. Supply chains kunnen gigantisch zijn en complex, waardoor bepaalde aanvallen zo moeilijk zijn om te traceren.

Veel bedrijven werken met tientallen leveranciers, voor van alles van ingrediënten or productiematerialen tot extern werk en technologie. Daarom is het zo belangrijk om de leveringsketen te beschermen en ervoor te zorgen dat de bedrijven waarmee u werkt net zo gericht zijn op de veiligheid als u.

Supply chain-aanvallen zijn een soort cyberaanval die vaak over het hoofd worden gezien. Dit soort aanvallen kunnen catastrofale schade aanrichten na verloop van tijd en kunnen lastiger zijn om te detecteren en voorkomen als uw leveranciers geen strenge cyberbeveiligingsbeleidsregels hebben en niet de beste tools gebruiken.

Hoe werken supply chain-aanvallen?

Supply chain-aanvallen werken door virussen te planten of andere kwaadwillende software via een leverancier. Bijvoorbeeld een keylogger op een USB-drive kan een groot retailbedrijf binnendringen, om vervolgens toetsaanslagen vast te leggen om de wachtwoorden van werknemers te achterhalen. Cybercriminelen kunnen vervolgens toegang krijgen tot vertrouwelijke bedrijfsinformatie, klantenrecords, betaalgegevens en meer.

Voorbeelden van supply chain-aanvallen

Supply chain-aanval via software

Voor een supply chain-aanval via software is slechts één gecompromitteerde app of software nodig om malware te implementeren in de hele toeleveringsketen. Aanvallen richten zich vaak op de broncode van een app, waardoor kwaadwillende code wordt ingevoerd in een vertrouwde app of softwaresysteem.

Cybercriminelen hebben het vaak gemunt op app-updates als toegangspunten. Softwarematige supply chain-aanvallen zijn ongelofelijk moeilijk om te traceren, waarbij cybercriminelen vaak gestolen certificaten gebruiken om de code te 'ondertekenen' om het er legitiem uit te laten zien.

Supply chain-aanval via hardware

Hardwarematige aanvallen hangen af van fysieke apparaten, vergelijkbaar met de USB-keylogger waarover we het eerder hadden. Cybercriminelen richten zich op een apparaat dat zich door de hele leveringsketen beweegt voor maximaal bereik en schade.

Supply chain-aanval via firmware

Malware implementeren in de opstartcode van een computer is een aanval die binnen een seconde kan worden uitgevoerd. Zodra een computer wordt opgestart, wordt de malware uitgevoerd en wordt het hele systeem in gevaar gebracht. Firmware-aanvallen zijn snel vaak niet te detecteren als je er niet naar op zoek bent. Ze richten ongelofelijk veel schade aan.

Zo beperkt u het risico op supply chain-aanvallen

Supply chain-aanvallen kunnen worden beperkt via een combinatie van opties:

- Gebruik een Privileged Access Management (PAM)-oplossing zoals KeeperPAM®. KeeperPAM helpt supply chain-aanvallen voorkomen door IT-beheerders volledig inzicht te geven in leverancierstoegang en wachtwoordpraktijken, evenals de mogelijkheid om beveiligingsregels in heel het bedrijf af te dwingen. PAM kan helpen voorkomen dat leveranciers toegang krijgen tot iets dat niet strikt noodzakelijk is voor hun werk.

- Investeer in Security Operation Center (SOC)-analisten. Deze IT-professionals bekijken uw zakelijke cyberbeveiligingsinfrastructuur nauwkeurig om eventuele problemen te identificeren, of ontbrekende bescherming. Ze reageren ook op dreigingen, analyseren de effecten van aanvallen en werken aan de verbetering van uw systeem.

- Gebruik een nepaanval met rode teams en blauwe teams. Uw rode team zet een nepaanval op om een live dreiging na te bootsen en het blauwe team reageert erop. Dit kan u helpen om te identificeren hoe dreigingen werken en of uw huidige cyberbeveiligingsmodel al dan niet sterk genoeg is om een actieve dreiging tegen te houden.

- Maak cyberbeveiliging een regulier onderdeel van het trainingsregime van uw bedrijf. Elke werknemer moet het belang begrijpen van cyberbeveiliging en zijn of haar rol in de algemene beveiliging van het bedrijf.

- Zorg dat u noodplannen/bedreigingsmodellen hebt waarbij elke externe leverancier is betrokken. U moet altijd een noodplan hebben in het geval dat een externe leverancier wordt gecompromitteerd of uw systeem compromitteert. Een bedreigingsmodel kan u helpen om potentiële dreigingen te visualiseren die mogelijk afkomstig zijn van uw leveranciers.

Zo detecteren bedrijven supply chain-aanvallen

Een supply chain-aanval snel detecteren is essentieel om de schade te beperken en omkeerbaar te maken. Door moderne middelen te gebruiken, kunt u allerlei soorten supply chain-aanvallen detecteren, van firmware tot software en verder. Dit hebt u nodig:

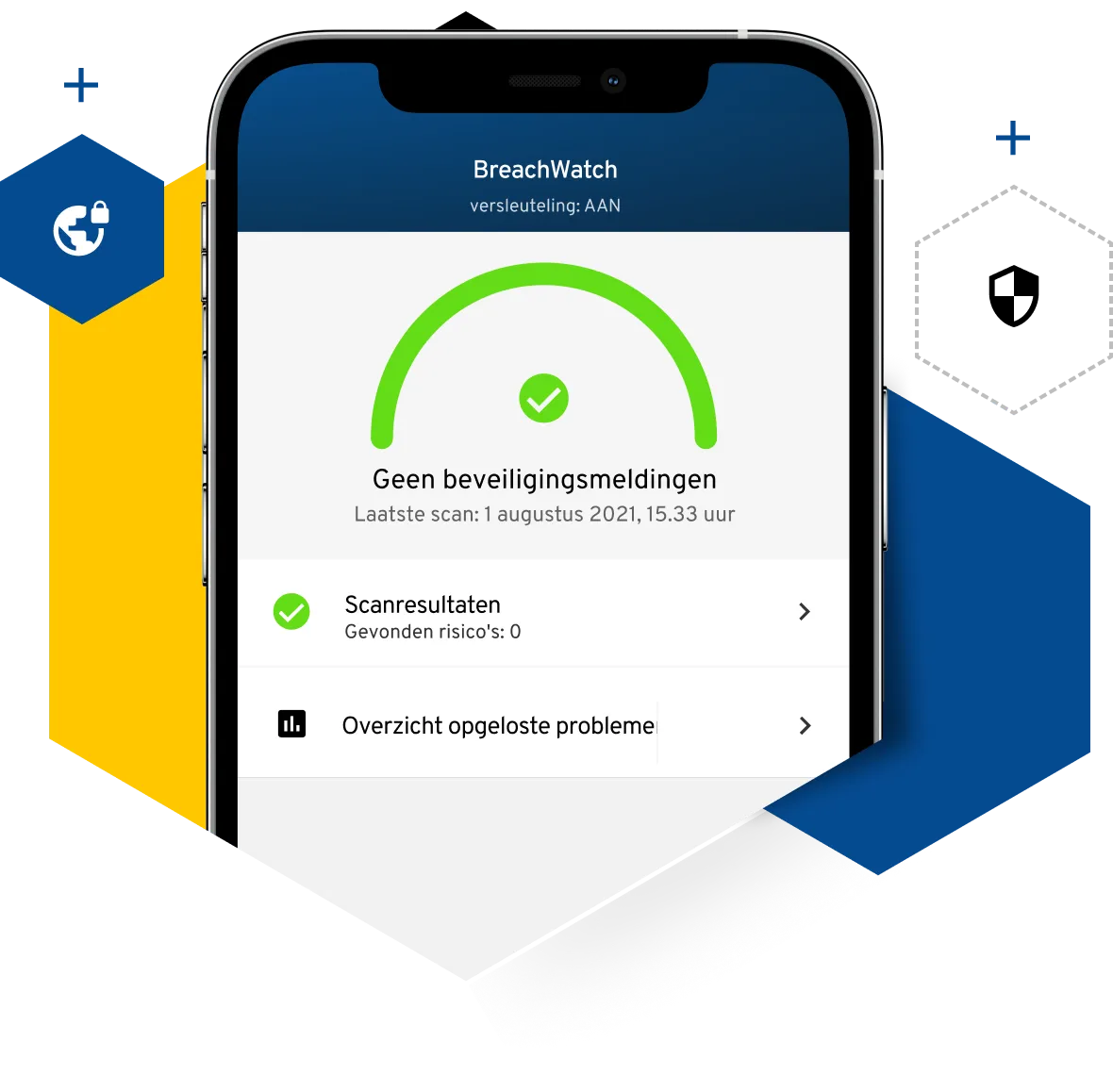

- Keeper BreachWatch®: gebruik BreachWatch om te zien of uw bedrijfs- (of persoons)gegevens zijn gecompromitteerd tijdens een aanval. Gecompromitteerde gegevens zijn altijd kwetsbaarder en kunnen een eenvoudig ingangspunt vormen voor malware.

- Network Detection And Response (NDR)-tools: door NDR-tools te gebruiken kunt u het webverkeer van heel uw bedrijf monitoren op kwaadwillende activiteiten. Dit is met name belangrijk als u een 'gast'-wifinetwerk voor leveranciers hebt voor leveranciers die het gebouw betreden of samenwerken met het bedrijf.