Beschermde geprivilegieerde systemen met zero-trust externe databasetoegang

Demo aanvragenWat is externe databasetoegang?

Externe databasetoegang (RDA, Remote Database Access) is een protocolstandaard die vaak verwijst naar de externe toegang tot databases via een apparaat en een server. De database verwijst naar gegevens die worden opgeslagen in de cloud of fysieke computersystemen.

Het belang van beveiliging van externe databasetoegang

Toegang bieden tot uw meest vertrouwelijke systemen is nodig, maar brengt ook een risico met zich mee. VPN's bieden over het algemeen teveel toegang, in het bijzonder voor contractanten, leveranciers en werknemers die maar af en toe gebruikmaken van de systemen.

Aanmeldingsegevens voor databases blootstellen vormt nog meer risico. Begrijpen wie toegang heeft tot systemen is moeilijk wanneer er gedeelde root- of systeembeheerderaccounts worden gebruikt.

Het is belangrijk om databases te beveiligen en te weten wie er toegang tot heeft, omdat ze vertrouwelijke gegevens bevatten zoals eigen bedrijfsgegevens en persoonlijk identificeerbare informatie (PII) van klanten. Weten wie toegang heeft tot deze systemen is essentieel in het geval van een beveiligingslek of aanval van een insider.

Zo kunt uw databasetoegang beveiligen zonder dat aanmeldingsgegevens worden blootgesteld

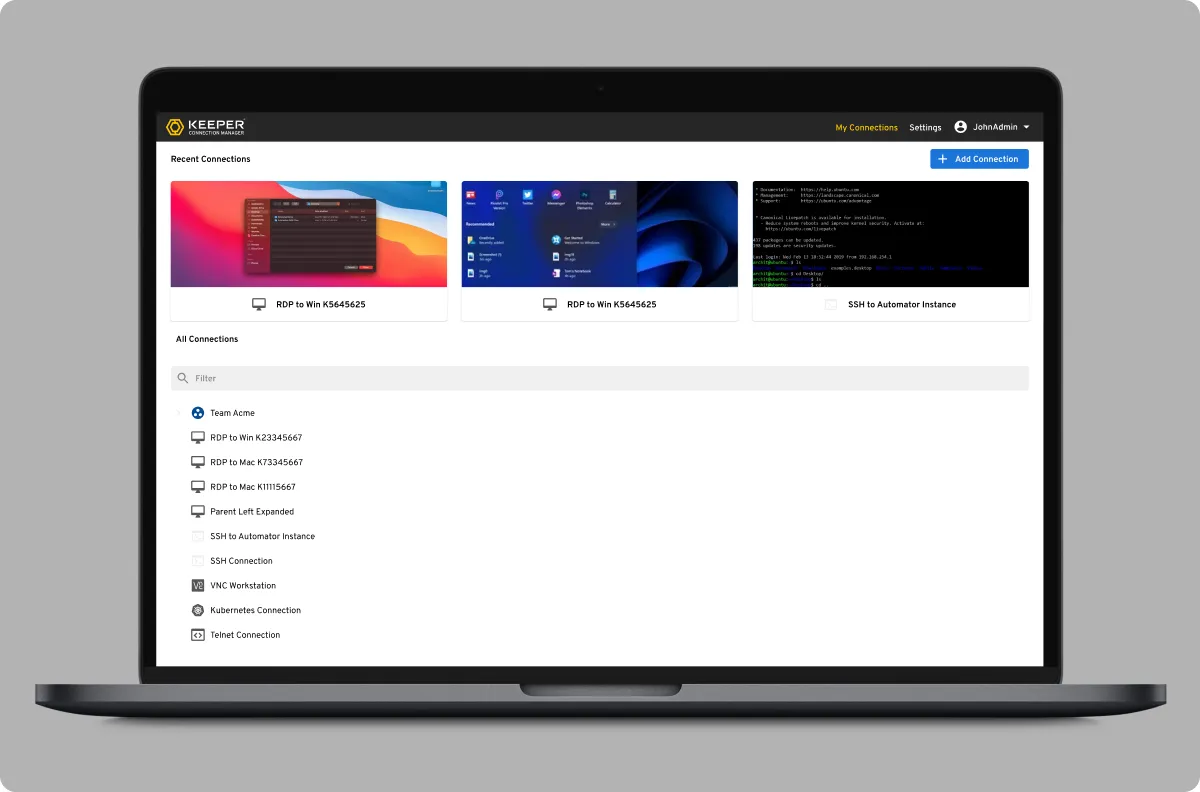

Keeper Connection Manager (KCM) elimineert het risico dat gekoppeld is aan het gebruik van VPN's. KCM stelt beheerders in staat om directe databasetoegang te bieden tot MySQL, SQL Server en PostgreSQL. Andere databasetypen zijn toegankelijk via RDP, SSH, K8s, VCN en RemoteApp – allemaal zonder dat er aanmeldingsgegevens moeten worden gedeeld. Toegang kan op elk moment worden ingetrokken, en een robuust auditspoor identificeert wanneer en hoe het systeem werd gebruikt.

Controleer databasetoegang met meerdere toegangspaden

Keeper Connection Manager is gebouwd op een fundering van zero-knowledge en zero-trust beveiliging, met granulaire toegangsregels. Beheerders kunnen databasebeheerders toegang geven tot het hele doelsysteem of slechts één component.

Voor MySQL kan een specifiek SSH-achtig verbindingstype worden geconfigureerd. Als uw databasebeheerders liever werken in een UI zoals SQL Server Management Studio (SSMS), kan RemoteApp worden ingesteld om uitsluitend toegang te verlenen tot SSMS.

Voldoe aan nalevingsvereisten met audited en opgenomen sessies

Vrijwel alle nalevingskaders pakken de risico's die verband houden met toegang tot geprivilegieerde systemen aan door te verplichte dat toegangsaanvragen worden gelogd en opgenomen, inclusief alle databasesystemen die als 'binnen bereik' worden beschouwd. KCM voorziet in deze kernbehoeften.

Externe databasetoegang veiligstellen is eenvoudig met Keeper

Een Privileged Access Management (PAM)-oplossing implementeren moet zo vlekkeloos mogelijk verlopen. Dit is vaak niet het geval. Voor sommige oplossingen moeten aangepaste clients worden geïnstalleerd voor alle geprivilegieerde gebruikers en agents op alle geprivilegieerde eindpunten, naast een of meer bastions om de verbindingen te regelen. Voor sommige zijn wijzigingen nodig in uw Active Directory (AD), of directe toegang tot uw domeincontrollers.

Omdat het agentloos en clientloos is, is Keeper Connection Manager makkelijk om in te zetten. Installeer een gateway, en dan hebt u ondersteuning voor:

- MySQL-, PostgreSQL- en SQL Server-databaseverbindingen

- RemoteApp

En andere non-databaseverbindingen:

- SSH

- VNC

- Kubernetes

- RDP ingebouwd

Er zijn geen agents, uw browser is de client en er is geen impact op uw databaseservers of andere services.

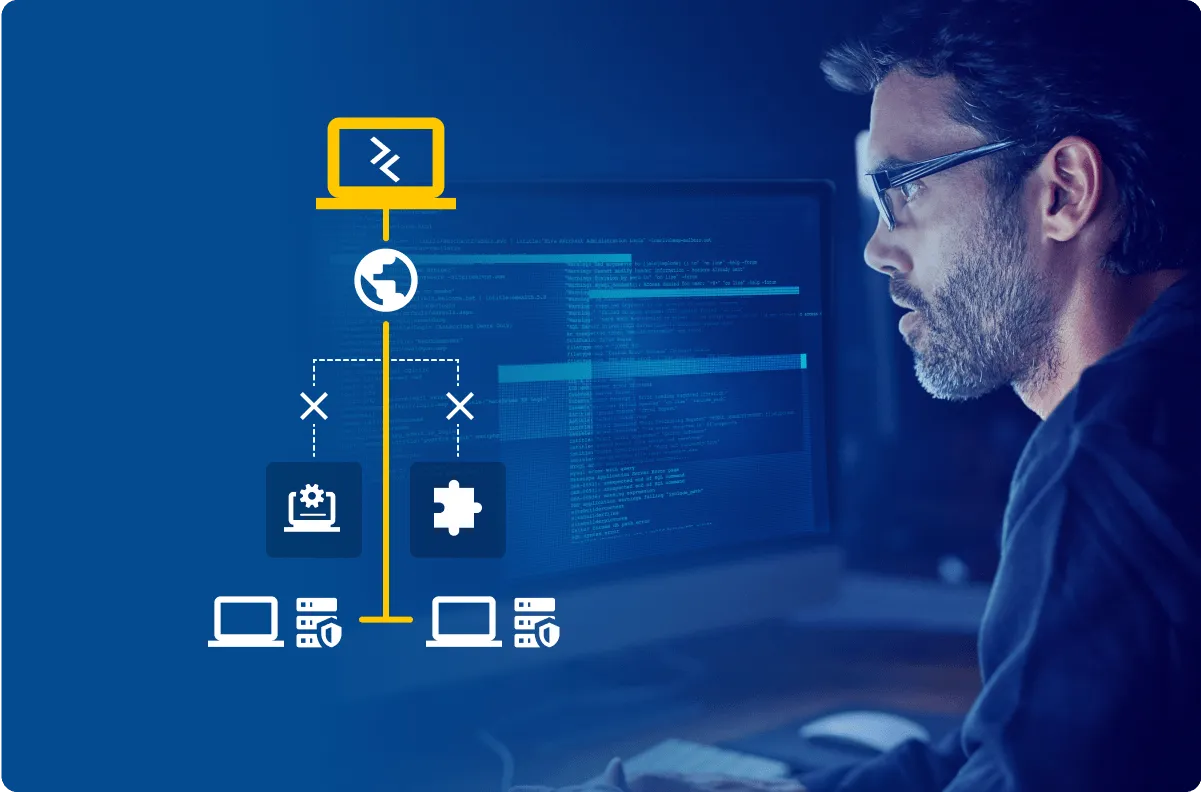

Een veilig bastion = Superieure beveiliging

De Keeper Connection Manager-gateway kan volledig worden beperkt tot de infrastructuur van de klant, tussen het clientapparaat en de doelserver. Geheimen die worden gebruikt om verbinding te maken met de doelservers kunnen worden beheerd in de Keeper Secrets Manager versleutelde kluis. Pass-through aanmeldingsgegevens bieden gebruikers daarnaast dynamische toegang tot doelinstanties zonder dat er geheimen in de gateway hoeven te worden opgeslagen.

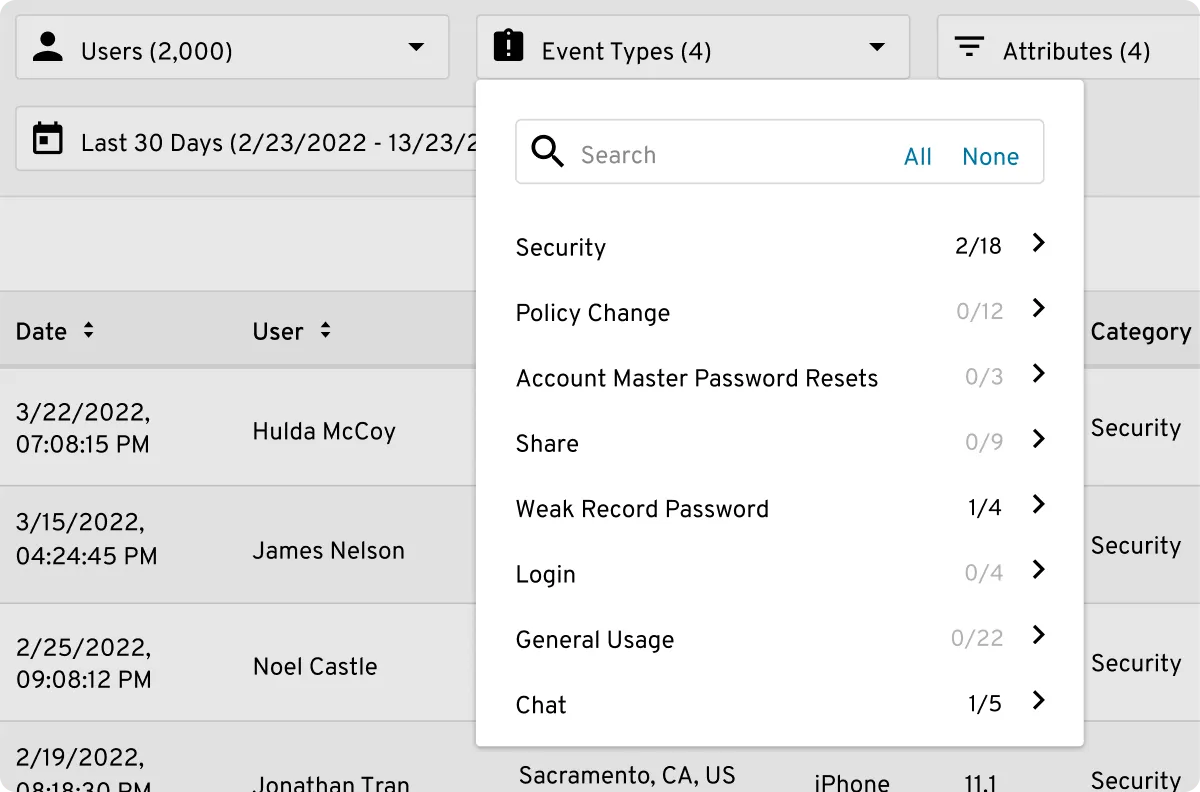

Keeper biedt uitgebreide monitoring, auditing en rapportage

Naast geaggregeerde beveiligingsaudits biedt Keeper ook gebeurtenislogs voor meer dan 200 gebeurtenistypen, op gebeurtenissen gebaseerde alarmen en integratie met populaire externe SIEM-oplossingen.

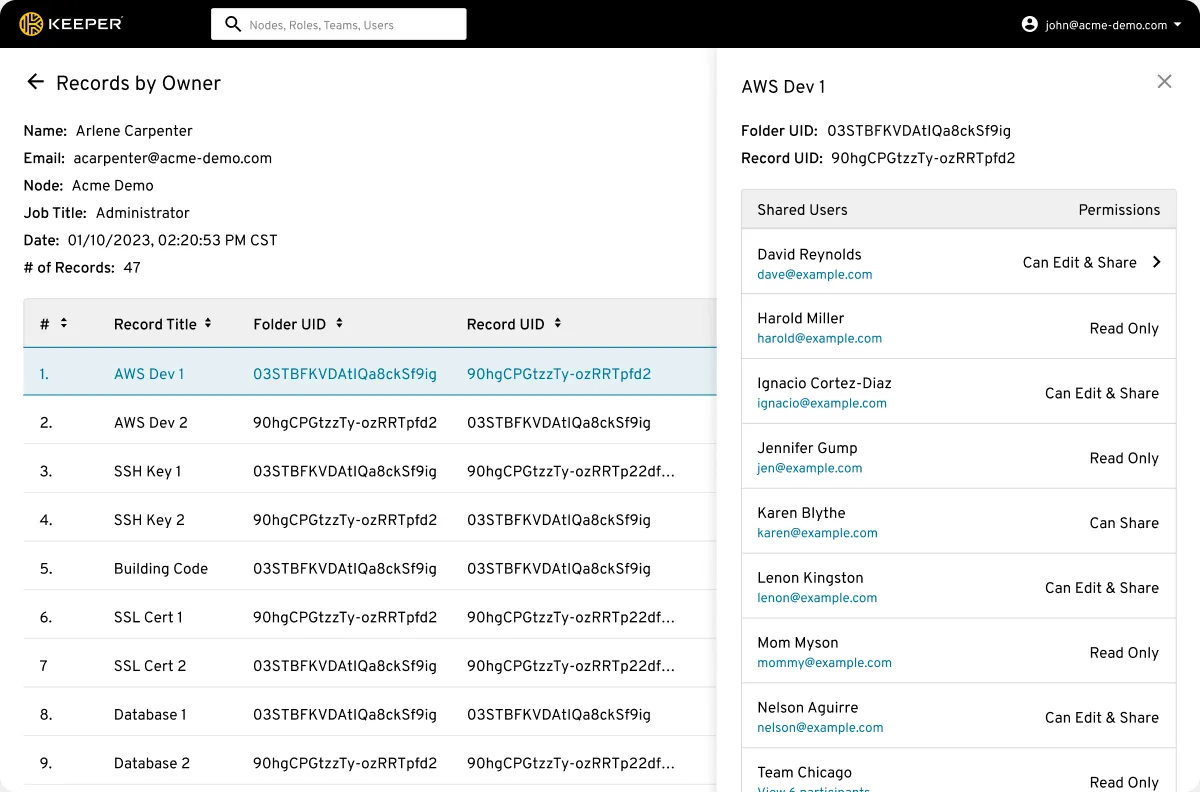

Met Keeper's nalevingsrapportage-functionaliteit kunnen beheerders toegangsmachtigingen voor geprivilegieerde accounts in heel de organisatie monitoren en erover rapporteren, in een zero-trust en zero-knowledge beveiligingsomgeving.

Toonaangevende beveiligingsinfrastructuur en -beleidsregels

Keeper heeft het langstlopende SOC 2-attest en ISO 27001-certificering in de branche. Keeper maakt gebruik van eersteklas beveiliging, met een zero-trust kader en zero-knowledge beveiligingsarchitectuur die klantgegevens beschermen met meerdere lagen versleutelingscodes op kluis-, gedeelde map- en recordniveaus.