Qu'est-ce qu'une attaque de la chaîne d'approvisionnement ?

Les attaques de la chaîne d'approvisionnement ciblent les vendeurs et les fournisseurs, plutôt que de viser directement une entreprise spécifique. Protégez votre entreprise contre ces attaques grâce à la gestion des accès privilégiés.

Comprendre les attaques de la chaîne d'approvisionnement

Une attaque de la chaîne d'approvisionnement, également connue sous le nom d'attaque de tiers, attaque de la chaîne de valeur ou violation de porte dérobée, se produit lorsqu'un pirate accède au réseau d'une entreprise par l'intermédiaire de vendeurs tiers ou de la chaîne d'approvisionnement. Les chaînes d'approvisionnement peuvent être de grande envergure et complexes, ce qui complique la détection de ces attaques.

De nombreuses entreprises collaborent avec des dizaines de fournisseurs pour se procurer des ingrédients ou des matières premières, sous-traiter des tâches ou des technologies. Il est donc primordial de protéger la chaîne d'approvisionnement et de s'assurer que les entreprises avec lesquelles vous collaborez se protègent aussi bien que vous.

Les attaques de la chaîne d'approvisionnement sont une forme de cyberattaque souvent négligée. Elles risquent de provoquer des dégâts catastrophiques à terme et peuvent être plus difficiles à détecter et à prévenir si vos fournisseurs n'appliquent pas des politiques strictes en matière de cybersécurité et n'utilisent pas d'outils performants.

Comment fonctionnent les attaques de la chaîne d'approvisionnement ?

Une attaque de la chaîne d'approvisionnement consiste à déployer un virus ou autre logiciel malveillant par le biais d'un fournisseur. Par exemple, un enregistreur de frappe sur une clé USB peut se frayer un chemin dans une grande entreprise de vente au détail et enregistrer les frappes au clavier pour identifier les mots de passe des comptes des employés. Les pirates peuvent alors accéder à des données sensibles de l'entreprise, des dossiers client, des informations de paiement, etc.

Exemples d'attaques de la chaîne d'approvisionnement

Attaque logicielle de la chaine logistique

Une attaque logicielle de la chaîne d'approvisionnement ne demande qu'une seule application (ou élément logiciel) compromise pour déployer un logiciel malveillant sur toute la chaîne d'approvisionnement. Les attaques ciblent souvent le code source d'une application et déploient du code malveillant sur une application ou un système de confiance.

Les pirates se servent souvent des mises à jour de logiciels ou d'applications comme points d'entrée. Les attaques de la chaîne d'approvisionnement des logiciels sont incroyablement difficiles à détecter : les pirates utilisent souvent des certificats volés pour « signer » le code afin qu'il semble légitime.

Attaque matérielle de la chaine logistique

Une attaque matérielle est basée sur un dispositif physique, comme l'enregistreur de frappe USB dont nous avons parlé plus haut. Les pirates ciblent un appareil qui transite sur toute la chaîne d'approvisionnement pour maximiser l'effet et les dommages causés.

Attaque par firmware de la chaine logistique

L'insertion de malware dans le code de démarrage d'un ordinateur est une attaque qui ne prend qu'une seconde à se déployer. Une fois l'ordinateur allumé, le malware est exécuté et compromet tout le système. Les attaques par firmware sont rapides et souvent indétectables si vous ne les recherchez pas activement. Elles peuvent causer de graves dommages.

Comment atténuer le risque d'attaques de la chaîne d'approvisionnement ?

Différentes options permettent d'atténuer les attaques de la chaîne d'approvisionnement :

- Utilisez une solution de gestion des accès privilégiés (PAM) comme KeeperPAM®. KeeperPAM facilite la prévention des attaques de la chaîne d'approvisionnement en donnant aux administrateurs informatiques une visibilité complète sur les pratiques en matière d'accès et de mots de passe des vendeurs, et leur permet d'appliquer des règles de sécurité dans toute l'entreprise. La PAM peut contribuer à empêcher les vendeurs d'accéder aux éléments qui ne sont pas strictement nécessaires à leurs activités.

- Investissez dans des analystes SOC (Security Operation Center). Ces experts informatiques examinent de près l'infrastructure de cybersécurité de votre entreprise pour identifier des problèmes potentiels ou un défaut de protection. Ils réagissent également en cas d'attaque, analysent les effets de n'importe quelle attaque et travaillent à l'amélioration de votre système.

- Déployez une attaque factice avec une équipe rouge et une équipe bleue. L'équipe rouge prépare une attaque fictive qui imite une menace réelle et l'équipe bleue réagit à cette attaque. Cela peut vous aider à identifier le mode de fonctionnement des menaces et à déterminer si votre modèle de cybersécurité actuel est suffisamment performant pour arrêter une menace active.

- Intégrez la cybersécurité dans le programme de formation de votre entreprise. Chaque collaborateur doit comprendre l'importance de la cybersécurité et son rôle dans la sécurité globale de l'entreprise.

- Prévoyez des plans d'urgence et modèles de menaces qui incluent chaque fournisseur tiers. Vous devez toujours disposer d'un plan d'urgence au cas où un fournisseur tiers serait compromis ou compromettrait votre système. Un modèle de menace peut vous aider à visualiser les menaces potentielles émanant de vos vendeurs/fournisseurs.

Comment les entreprises peuvent-elles détecter une attaque de la chaîne d'approvisionnement ?

Pour prévenir des dommages irréversibles, la détection rapide d'une attaque de la chaîne d'approvisionnement est primordiale. En utilisant des outils modernes, vous pouvez détecter toutes sortes d'attaques de la chaîne d'approvisionnement : firmware, logiciel, etc. Voilà ce dont vous avez besoin :

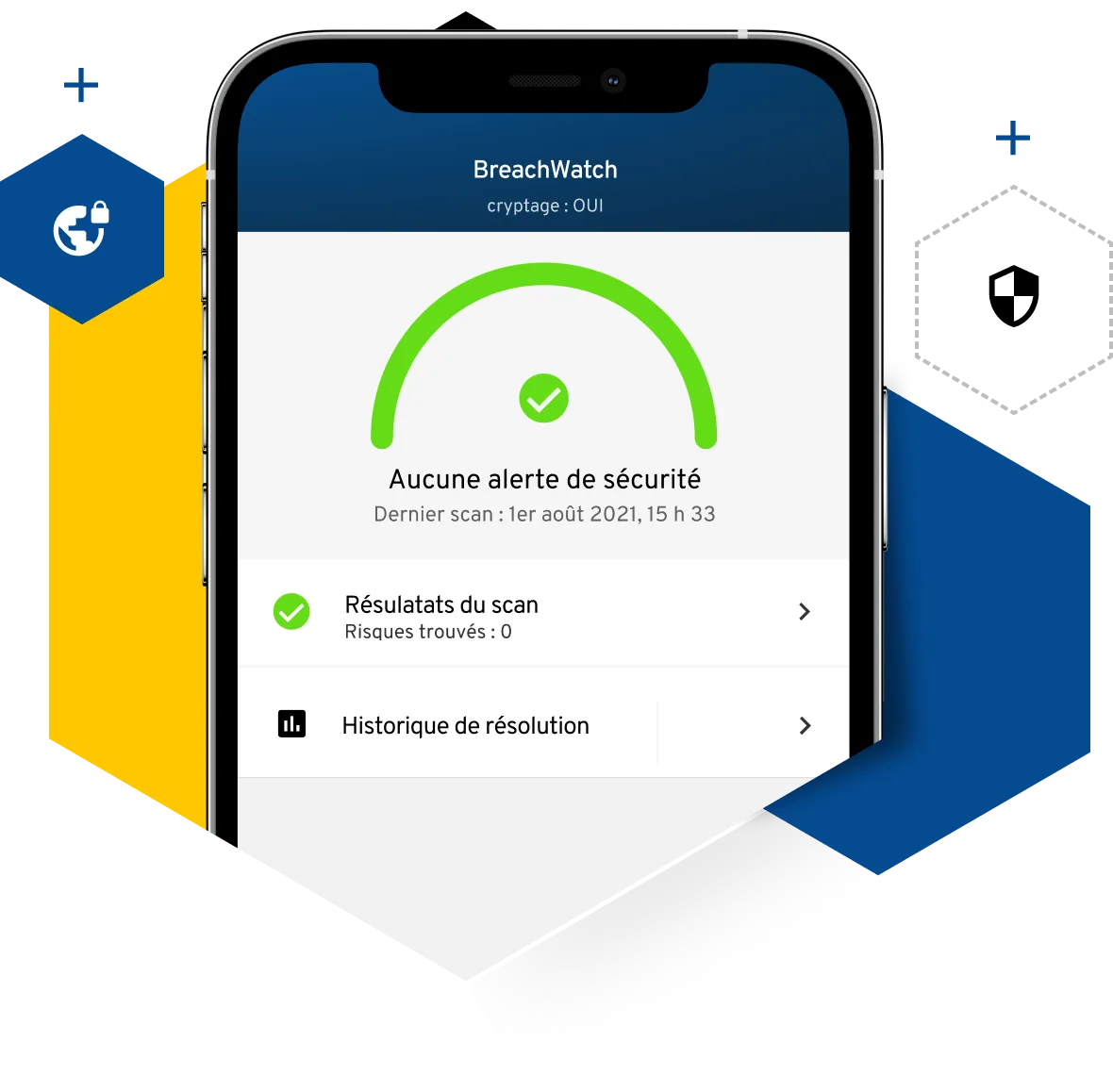

- Keeper BreachWatch® : utilisez BreachWatch pour savoir si vos données professionnelles (ou personnelles) ont été compromises lors d'un piratage. Les données compromises sont toujours plus vulnérables et constituent un point d'entrée favorable aux malwares.

- Outils de détection et réponse aux menaces réseau (NDR) : les outils NDR vous permettent de surveiller le trafic web de votre entreprise pour y détecter des activités malveillantes. Ces outils sont particulièrement utiles si vous proposez un réseau Wi-Fi « invité » aux fournisseurs présents dans votre établissement ou collaborant avec votre entreprise.