Was ist ein Supply-Chain-Angriff?

Ein Supply-Chain-Angriff, oder auch Lieferkettenangriff genannt, ist im Grunde ein Cyberangriff auf die Lieferkette. Anstatt ein bestimmtes Unternehmen direkt ins Visier zu nehmen, werden Lieferanten und Drittanbieter angegriffen. Schützen Sie Ihr Unternehmen mit privilegierten Zugriffsberechtigungen vor derlei Angriffen.

Supply-Chain-Angriffe verstehen

Bei einem Supply-Chain-Angriff greift ein Cyberkrimineller über Drittanbieter oder die Lieferkette auf das Netzwerk eines Unternehmens zu. Lieferketten können sehr umfangreich und komplex sein, weshalb manche Angriffe nur schwer zurückzuverfolgen sind.

Heutzutage arbeiten viele Unternehmen mit Dutzenden von Lieferanten und Drittanbietern zusammen, die alles Mögliche von Zutaten oder Produktionsmaterialien bis hin zu Arbeitskräften und Technologie bereitstellen. Aufgrund dieser Komplexität und der hohen Gefahren, die von Cyberangriffen ausgehen, sollten alle Unternehmen der Lieferkette genauso auf Sicherheit achten wie Sie.

Angriffe auf die Lieferkette sind eine Art Cyberangriff, der oft übersehen wird. Falls Ihre Lieferanten und Drittanbieter keine strengen Cybersicherheitsrichtlinien einhalten und nicht die besten Sicherheitstools verwenden, können diese Art der Angriffe im Laufe der Zeit verheerende Schäden anrichten und schwierig zu erkennen und zu verhindern sein.

Wie funktionieren Supply-Chain-Angriffe?

Bei Supply-Chain-Angriffen werden Viren oder andere Schadsoftware über einen Lieferanten oder Drittanbieter verbreitet. Beispielsweise kann ein Keylogger auf einem USB-Laufwerk bei einem großen Einzelhändler eingeschleust werden und dann Tastenanschläge protokollieren, um Passwörter von Mitarbeiterkonten zu ermitteln. Mit diesen Passwörtern können Cyberkriminelle auf sensible Unternehmensdaten, Kundendaten, Zahlungsdaten und mehr zugreifen.

Beispiele für Supply-Chain-Angriffe

Supply-Chain-Angriffe über Software

Für einen Angriff auf eine Software der Lieferkette braucht es nur eine kompromittierte Anwendung oder Software, und schon kann Malware über die gesamte Lieferkette verbreitet werden. Angriffe zielen häufig auf den Quellcode einer Anwendung ab und übertragen schädlichen Code auf eine vertrauenswürdige App oder ein vertrauenswürdiges Softwaresystem.

Als Angriffspunkt nutzen Cyberkriminelle gern Software- oder Anwendungsupdates. Angriffe auf die Software der Lieferkette sind unglaublich schwer zu verfolgen, da Cyberkriminelle häufig gestohlene Zertifikate verwenden, um den Code zu „signieren“, damit die Software legitim aussieht.

Supply-Chain-Angriffe über Hardware

Bei Hardware-Angriffen werden physische Geräte genutzt, ähnlich wie bei dem zuvor erwähnten USB-Keylogger. Cyberkriminelle zielen gern auf ein Gerät ab, das die gesamte Lieferkette durchläuft. So können sie die Reichweite und den Schaden des Angriffs maximieren.

Supply-Chain-Angriffe über Firmware

Malware in den Boot-Code eines Computers einzuschleusen, dauert gerade mal eine Sekunde. Sobald ein Computer hochfährt, wird die Malware ausgeführt und gefährdet das gesamte System. Firmware-Angriffe sind schnell, schwer zu erkennen (wenn nicht speziell nach ihnen gesucht wird) und unglaublich schädlich.

Risiko von Supply-Chain-Angriffen verringern

Die Auswirkungen von Supply-Chain-Angriffen können durch eine Kombination von mehreren Methoden abgeschwächt werden:

- Verwenden Sie einen Dienst zur Verwaltung privilegierter Zugriffsberechtigungen (PAM) wie KeeperPAM®. Mit KeeperPAM können Sie Angriffe auf die Lieferkette verhindern, da IT-Administratoren einen vollständigen Einblick in die Zugriffs- und Passwortpraktiken der Lieferanten und Drittanbieter erhalten und Sicherheitsregeln unternehmensweit durchsetzen können. Derartige PAM-Lösungen verhindern den Zugriff von Lieferanten und Anbietern auf Daten, die für ihre Arbeit nicht zwingend erforderlich sind.

- Investieren Sie in SOC-Analysten. Derlei Sicherheitsexperten sehen sich die Cybersicherheitsinfrastruktur Ihres Unternehmens genau an, erkennen etwaige Probleme oder fehlenden Schutz, reagieren auf Bedrohungen, analysieren die möglichen Auswirkungen potentieller Angriffe und arbeiten an der Verbesserung Ihres Systems.

- Führen Sie einen vorgetäuschten Angriff mit roten und blauen Teams durch. Ihr rotes Team soll einen vorgetäuschten Angriff inszenieren, um eine echte Bedrohung nachzuahmen, und das blaue Team soll darauf reagieren. Dadurch können Sie die Funktionsweise von Bedrohungen besser verstehen und obendrein feststellen, ob Ihr aktuelles Cybersicherheitsmodell stark genug ist, um eine tatsächliche Bedrohung abzuwehren.

- Machen Sie Cybersicherheit zu einem festen Bestandteil Ihres Schulungsprogramms. Jeder Mitarbeiter sollte die Bedeutung der Cybersicherheit und ihre Rolle für die Gesamtsicherheit des Unternehmens verstehen.

- Stellen Sie Notfallpläne und Bedrohungsmodelle auf, bei denen all Ihre Lieferanten und Drittanbieter einbezogen werden. Sie sollten immer einen Notfallplan für den Fall haben, dass ein Lieferant oder Drittanbieter gehackt wird oder Ihr System hackt. Ein Bedrohungsmodell kann überdies potenzielle Bedrohungen von Ihren Lieferanten und Drittanbietern visualisieren.

Supply-Chain-Angriffe erkennen

Bei einer schnellen Erkennung eines Angriffs kann Schaden begrenzt und sogar rückgängig gemacht werden. Durch den Einsatz moderner Tools lassen sich alle Arten von Supply-Chain-Angriffen erkennen – egal, ob sie auf die Firmware oder Software und darüber hinaus erfolgen. Folgendes benötigen Sie:

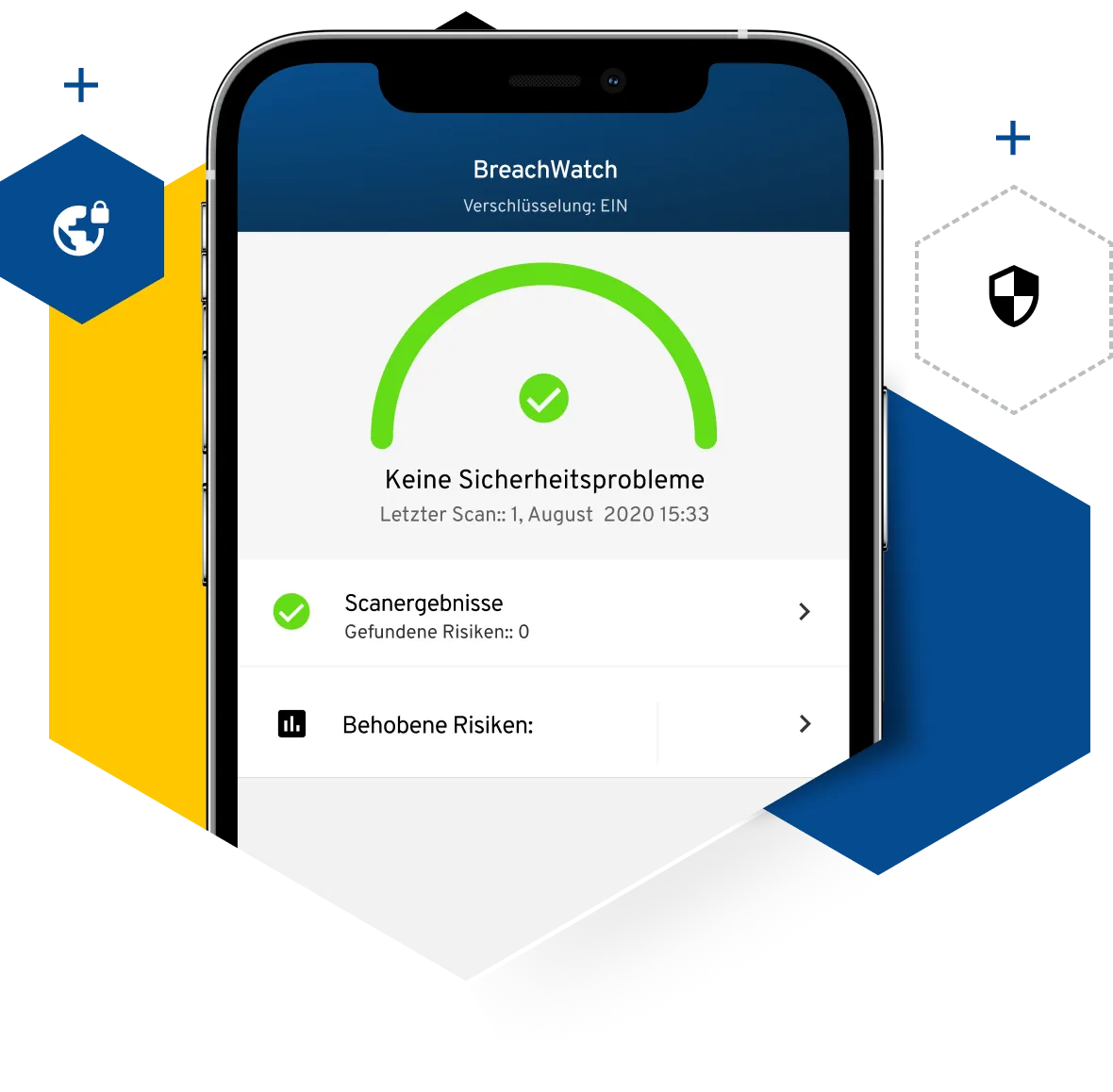

- Keeper BreachWatch®: Verwenden Sie BreachWatch, um zu sehen, ob Ihre geschäftlichen (oder persönlichen) Daten bei einem Angriff kompromittiert wurden. Kompromittierte Daten sind immer anfälliger und können einen einfachen Zugangspunkt für Malware darstellen.

- NDR-Tools zur Netzwerksicherheit: Mit NDR-Tools können Sie den gesamten Webverkehr Ihres Unternehmens auf bösartige Aktivitäten überwachen. Dies ist besonders wichtig, wenn Sie ein „Gast“-WLAN für Verkäufer bereitstellen, die das Gebäude betreten oder mit dem Unternehmen zusammenarbeiten.