Konformitätsüberprüfungen müssen nicht in Chaos ausarten.

Demo anfordernIT-Konformität ist komplex und kostspielig

Zunehmende Datendiebstähle kombiniert mit Kundenforderungen nach mehr Kontrolle über die Nutzung und Verarbeitung ihrer persönlichen Daten durch Organisationen führte zur Entstehung eines sich stetig wandelnden Regulierungsgeflechts, das Organisationen dazu zwingt, bestimmte Sicherheitsvorkehrungen zu nutzen, und es macht sie verantwortlich für Datendiebstähle. Hier ist eine Auswahl an gesetzlichen und Industriestandards, die Organisationen einhalten müssen:

- Das Health Insurance Portability and Accountability Act (HIPAA) der USA aus dem Jahr 1996 ist ein Bundesgesetz, mit dem sensible Patientendaten vor der unrechtmäßigen Veröffentlichung ohne die Einwilligung oder Kenntnis der Patienten geschützt werden sollen.

- Der Payment Card Industry Data Security Standard (PCI DSS) ist ein Set von Sicherheitsstandards, das von den großen Kreditkartenanbietern eingeführt wurde. Jedes Unternehmen, das Kreditkartendaten akzeptiert, verarbeitet und speichert, muss PCI DSS einhalten.

- Der Sarbanes-Oxley-Act (SOX) der USA verlangt Kontrollmöglichkeiten, um sicherzustellen, dass Unternehmensangaben genau und transparent sind, und dass Anteilseigner und die breite Öffentlichkeit vor Buchhaltungsfehlern und betrügerischen Praktiken geschützt werden.

- Das Federal Risk and Authorization Management Program (FedRAMP) der USA ist ein umfangreiches Set an Sicherheitskontrollen, die Cloud-Dienstleister einhalten müssen. Ihre Einhaltung ist Voraussetzung dafür, dass sie Dienste an Bundesbehörden der USA verkaufen können.

- Die Datenschutzgrundverordnung (DSGVO) der EU ist ein Datenschutzgesetzeswerk, das für alle Unternehmen gilt, die EU-Bürgern ihre Dienste anbieten, selbst wenn die Unternehmen keinen Sitz in der EU haben.

- Der California Consumer Privacy Act (CCPA) in den USA wird oft auch als "US-amerikanisches DSGVO" bezeichnet. Dabei handelt es sich um ein Datenschutzgesetz, das für Einwohner des US-Bundesstaats Kalifornien gilt. Das CCPA veranlasste mehrere andere US-Bundesstaaten, ähnliche Gesetze zu verabschieden.

Viele Organisationen müssen gleichzeitig mehrere Standards einhalten, was komplex und kostspielig ist. Laut einer Studie des Competitive Enterprise Institute geben größere Organisationen im Jahr bis zu 10.000 US$ pro Mitarbeitenden aus, um die Standardkonformität zu wahren.

Konformitätsüberprüfungen können schmerzhaft sein

Mitarbeitende in GRC-Abteilungen (Governance, Risk und Compliance) kennen die Abläufe schon. Obwohl Organisationsrisiken unabhängig bewertet werden und Sicherheitskontrollen für mehrere Abteilungen gelten, findet die Konformitätsplanung typischerweise in Silos statt. Durch diese abschnittsweise Herangehensweise läuft man nicht nur Gefahr, Konformitätsanforderungen nicht zu erfüllen oder gleich einen Datendiebstahl zu riskieren, sondern sie sorgt auch dafür, dass es rund um die jährlichen Konformitätsüberprüfungen ein wahnsinniges Chaos gibt. GRC-Mitarbeitende müssen ungeheure Anstrengungen darauf verwenden, um benötigte Dokumente zu beschaffen und Fristen einzuhalten. Das Bestehen der Überprüfungen wird dabei fast wichtiger, als die Einhaltung der Sicherheitsmechanismen selbst.

Allerdings ist die Konformitätseinhaltung kein einmaliges Ereignis. Organisationen sollen die Standards das ganze Jahr über einhalten. Zudem sind die meisten Kontrollen der Konformitätsrahmenwerke lediglich bewährte Sicherheitsvorkehrungen, denen man so oder so folgen sollte, um das Risiko eines Datendiebstahls zu minimieren.

Beispielsweise gehen fast alle Konformitätsrahmenwerke auf das Risiko mit privilegierten Systemzugriffsrechten ein und verlangen Zero-Trust-Netzwerkzugriffe, die Anwendung des Mindestzugriffsrechteprinzips oder beides. Die 7. Bestimmung des PCI DSS verlangt beispielsweise:

"Alle Systeme innerhalb der Karteninhaber-Datenumgebung müssen über ausreichend konfigurierte Zugangskontrollen verfügen, um sicherzustellen, dass ausschließlich autorisierte interne Personen Zugang zu der Umgebung, den Systemen und vertraulichen Karteninhaberdaten haben. Jegliche Zugriffsversuche von nicht-autorisierten Personen müssen abgewiesen werden."

Die meisten Rahmenwerke verlangen zusätzliche Vorkehrungen für den Schutz von Zugangsdaten, die Verhinderung von Standardzugangsdaten, Sitzungsaufzeichnung und so weiter.

Transparenz und Kontrolle über Nutzerzugangsdaten und Zugriffe

Jeder Nutzer innerhalb eines Unternehmensnetzwerks ist ein potenzieller Risikofaktor, weshalb der Schutz der Zugangsdaten und die Nutzung von Zero-Trust-Zugangsbeschränkungen für die Netzwerke unverzichtbar ist, um PCI DSS, HIPAA, SOX, DSGVO und andere Richtlinien einzuhalten. Da die meisten Organisationen mehrere Konformitätsrahmenwerke gleichzeitig einhalten müssen, ist es sehr wichtig, so viel Konformitätsprozesse wie möglich zu automatisieren, um übermäßige administrative Belastung von den ohnehin überbelasteten IT-Abteilungen abzuhalten.

Die preisgekrönte Enterprise Password Management-Plattform (EPM) von Keeper vereinfacht die Konformitätsüberwachung und -überprüfung, da IT-Administratoren volle Transparenz und Kontrolle über das Passwortverhalten von Mitarbeitenden haben und Zugriffsberechtigungen für die gesamte Datenumgebung rollenbasiert und Zero-Trust-basiert sind. Keeper unterstützt umfassende interne Kontrollen mit delegierter Administration, Umsetzungsrichtlinien, Ereigniserfassung und -überwachung mit anpassbaren Überprüfungslogs und Ereignismeldungen.

Keeper stellt allen Nutzern in Ihrer Organisation einen verschlüsselten digitalen Tresor zur Verfügung, in dem sie Passwörter und Dateien speichern können. Mit der Sicherheitsübersicht in der Admin-Konsole behalten Sie den Überblick über schwache Passwörter, mehrfach verwendete Passwörter und die Einhaltung der Mehr-Faktor-Authentifizierung (MFA). Zudem gibt es rollenbasierte Zugangssteuerung (RBAC), um das Mindestzugriffsrechteprinzip umzusetzen. Die Verwaltung kann für Abteilungen oder Teams delegiert werden und Ordner und der Zugriff auf Datensätze kann sicher geteilt oder gesperrt werden. Sollten Administratoren oder Mitarbeitende die Organisation verlassen, können Sie ihre Tresore automatisch sperren und sicher übertragen lassen. Zugriffslogs für den Keeper-Tresor können für Konformitätsüberprüfungen genauesten analysiert werden.

Silos eliminieren und Konformitätsüberprüfungen vereinfachen

Konformitätsberichte von Keeper bieten Mitarbeitenden in GRC, Sicherheit und IT-Administratoren auf Abruf volle Transparenz in Zugriffsberechtigungen für Zugangsdaten und IT-Geheimnisse in der gesamten Organisation. Alles in einer Zero-Trust- und Zero-Knowledge-Sicherheitsumgebung. Berichte können zudem an automatisierte GRC-Systeme oder externe Prüfende weitergeleitet werden.

Konformitätsberichte von Keeper unterstützen Organisationen bei der kontinuierlichen Einhaltung von Standards und Risikoverwaltung mit Funktionen wie bedarfsgerechter Überprüfungen, Zugriffserfassung von Zahlungsmitteln, Überprüfungsberichte für Finanzdienstleistungen, Zugriffsüberwachung für Cloud-Dienste, Nutzerentfernung, Suchfunktionen für spezifische Datensätze und Konsolidierung von Nutzerberechtigungen für Datensätze.

Keeper bietet umfangreiche Berichte zum privilegierten Benutzerverhalten. Weiterhin können Sie mit Keeper zusammenfassende Sicherheitsüberprüfungen erstellen und mehr als 200 Ereignisarten und Ereigniswarnungen erfassen und es in beliebte Drittanbieter-SIEM-Lösungen integrieren. Die Keeper-Berichtsfunktionen zur Konformitätseinhaltung erlauben es Admins auch, Zugriffsberechtigungen von privilegierten Konten in einer ganzen Organisation zu überwachen und zu erfassen, alles in einer Zero-Trust- und Zero-Knowledge-Sicherheitsumgebung.

Überwachen Sie beliebig viel Nutzer

Erweiterte Berichterstattung & Warnungen von Keeper ermöglicht es IT-Administratoren, beliebig große Nutzerzahlen zu überwachen, detaillierte, fokussierte und zusammenfassende Datentrends und Echtzeitbenachrichtigungen zu riskantem oder ungewöhnlichen Verhaltensweisen zu erhalten und anpassbare Berichte zu erstellen. Mit der Funktion für Überprüfungsberichte können Sie zum Beispiel detaillierte Ereignisberichte für einzelne Nutzer, Datensätze oder das ganze System erstellen

ARAM erlaubt es Administratoren, unkompliziert anpassbare Konformitätsberichte zu erstellen, die detailliert Ereignisse darüber auflisten, wer Informationen mit wem geteilt hat und welche Zugriffsberechtigungsänderungen stattgefunden haben.

ARAM wurde für eine unkomplizierte Nutzung und Wartung entwickelt. Scripting, REGEX oder Syslog-Konfiguration sind nicht erforderlich und wenn das Modul einmal eingerichtet ist, funktioniert alles andere automatisch.

Mit überprüfbaren und erfassten Sitzungen den sicheren Fernzugriff auf privilegierte Systeme gewähren

Den Fernzugriff auf sensible Systeme zu ermöglichen, ist einerseits unverzichtbar, birgt andererseits aber viele Risiken. VPN gewähren typischerweise zu viele Zugriffsrechte, insbesondere für externe Vertragspartner, Vertriebspartner und freie Mitarbeiter.

Der Keeper Connection Manager erlaubt es Administratoren, den Zugang zu privilegierten Systemen ohne die Weitergabe der Anmeldedaten einzurichten. Der Zugriff kann jederzeit entzogen werden und ein umfassendes Überprüfungsprotokoll erfasst, wann und wie ein System genutzt wurde. Mit KCM können Sie jede Sitzung detailliert erfassen. Die erfassten Daten können Videoaufzeichnung der Verbindung oder (bei bestimmten Verbindungsprotokollen) als Typescript-Aufzeichnungen sein, die nur den an die Client-Maschine gesendeten Text erfassen. Da die Aufzeichnungen innerhalb des KCM und nicht auf Endnutzergeräten gespeichert werden, können sie von Kriminellen weder modifiziert noch gelöscht werden.

Schützen und verwalten Sie IT-Infrastrukturgeheimnisse

Da IT-Netzwerkgeheimnisse den Zugriff auf privilegierte Systeme und Daten ermöglichen, ist der Schutz dieser Geheimnisse genauso wichtig wie der Schutz von Endnutzerpasswörtern, um Cyberangriffe zu verhindern. Ausufernde Passworteinbindung, fest im Programmcode verankerte oder eingebettete Passwörter machen die sichere Passwortverwaltung zu einer Herausforderung.

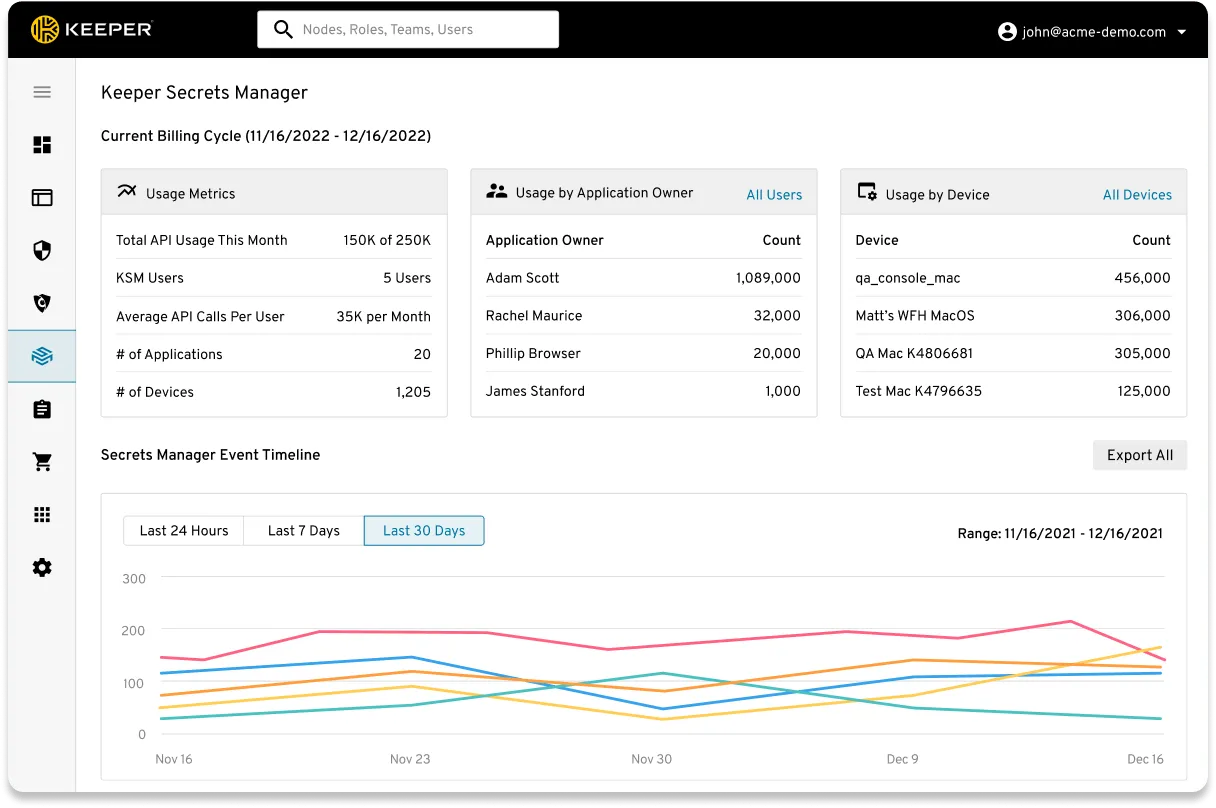

Der Keeper Secrets Manager ist direkt mit der Keeper EPM und dem Keeper Connection Manager integriert und ein Komplettpaket zur Cloud-basierten, Zero-Knowledge-Sicherung Ihrer IT-Infrastrukturgeheimnisse wie API-Schlüsseln, Datenbankpasswörtern, Zugangscodes, Zertifikaten und anderen Arten vertraulicher Daten.

Mit dem Keeper Secrets Manager erhalten alle Server, CI/CD-Pipelines, Entwicklungsumgebungen und Quellcode die IT-Geheimnisse direkt aus einem API-Endpunkt. Jedes Geheimnis ist mit einem 256-Bit AES-Schlüssel verschlüsselt, der von einem weiterem AES-256-Anwendungsschlüssel verschlüsselt wird. Die Client-Geräte erhalten verschlüsselte Daten aus der Keeper-Cloud und die Daten werden direkt auf dem Gerät und nicht in der Keeper-Cloud entschlüsselt.

Weiterhin sind alle Serveranfragen zusätzlich zu TLS mit einem AES-256-Übertragungsschlüssel verschlüsselt, um Man-in-the-middle-Angriffe (MITM) und andere Angriffe zu verhindern. Die mehrfache Verschlüsselung wird transparent durch unsere Client-seitigen SDK ermöglicht, die sich unkompliziert in beliebige Umgebungen integrieren lassen.

Der Keeper Secrets kann problemlos mit fast allen Datenumgebungen integriert werden und erfordert dazu keine zusätzliche Hardware- oder Cloud-Infrastruktur. Die Plattform bietet integrierte Unterstützung für vielfältige DevOps-Werkzeuge wie GitHub Actions, Kubernetes, Ansible und so weiter.

Marktführende Sicherheitsinfrastruktur und Richtlinien

Keeper hält die am längsten bestehende Zertifizierungs- und Validierungsdauer nach SOC 2 und ISO 27001 der Branche. Keeper setzt mit dem Zero-Trust-Framework und der Zero-Knowledge-Sicherheitsarchitektur auf die besten verfügbaren Sicherheitsverfahren, um Kundendaten mit mehreren Verschlüsselungsebenen im Tresor, in geteilten Ordnern und auf Datensatzebene zu schützen.