ما هي هجمات سلاسل الإمداد؟

تستهدف هجمات سلاسل الإمداد البائعين والموردين بدلاً من استهداف أعمال بعينها مباشرة. احم منظمتك من هذه الهجمات باستخدام إدارة الوصول المتميز.

فهم هجمات سلاسل الإمداد

هجمات سلاسل الإمداد، والتي تعرف أيضاً باسم هجمات الأطراف الخارجية أو هجمات سلاسل القيمة أو هجمات الباب الخلفي، تحدث عندما يصل أحد مجرمي الإنترنت إلى شبكة أحد الأعمال عبر موردين خارجيين أو من خلال سلسلة الإمداد. ويمكن أن تكون سلاسل الإمداد ضخمة ومعقدة ولهذا يصعب تعقب بعض الهجمات.

تعمل العديد من الأعمال مع العشرات من الموردين لكل شيء بداية من المكونات أو مواد الإنتاج وحتى العمل والتكنولوجيا بالاستعانة بمصادر خارجية. ولهذا من المهم حماية سلسلة الإمداد والتأكد من أن الشركات التي تعمل معها تلتزم بالأمن بقدرك.

هجمات سلسلة الإمداد هي نوع من الهجمات الإلكترونية التي غالباً ما يتم تجاهلها. وهذا النوع من الهجمات يمكن أن يتسبب في ضرر كارثي بمرور الوقت ويكون من الصعب اكتشافه ومنع حدوثه في حالة عدم اتباع بائعيك لسياسات صارمة لأمن الإنترنت واستخدام أفضل الأدوات.

كيف تعمل هجمات سلسلة الإمداد؟

تعمل هجمات سلسلة الإمداد عن طريق تقديم فيروسات أو غيرها من البرامج الضارة عبر مورد أو بائع. فعلى سبيل المثال، راصد لوحة المفاتيح موضوع على محرك USB يمكن أن يصل إلى شركة ضخمة للبيع بالتجزئة، ثم يقوم بتسجيل ضغطات لوحة المفاتيح لتحديد كلمات مرور حسابات الموظفين. وعندها يمكن لمجرمي الإنترنت الوصول إلى معلومات الشركة الحساسة وسجلات العملاء ومعلومات الدفع وغيرها.

أمثلة على هجمات سلسلة الإمداد

هجمات سلاسل التوريد عبر البرامج

لا تتطلب هجمات برامج سلاسل التوريد سوى اختراق تطبيق واحد أو جزء من برنامج لنقل البرامج الضارة عبر سلسلة التوريد كاملة. وعادة ما تستهدف الهجمات كود المصدر الخاص بالتطبيق وتنقل رمزاً ضاراً إلى تطبيق أو برنامج نظام موثوق.

غالبا ما يستهدف مجرمو الإنترنت تحديثات البرامج أو التطبيقات باعتبارها نقاط دخول. ويكون من الصعب للغاية تعقب هجمات سلسلة إمداد البرامج، حيث غالباً ما يستخدم مجرمو الإنترنت شهادات مسروقة "للتوقيع" على الرمز لكي يبدو مشروعاً.

هجمات سلاسل التوريد عبر الأجهزة

تعتمد هجمات البرامج على الأجهزة الفعلية، تماماً مثل راصد لوحة المفاتيح المنقول على محرك USB الذي ذكرناه مبكراً. فيستهدف مجرمو الإنترنت جهازاً سيشق طريقه عبر سلسلة الإمداد بأكملها لتعظيم وصوله وضرره.

هجمات سلاسل التوريد عبر البرامج الثابتة

إدخال برنامج ضار إلى رمز التشغيل الخاص بالكمبيوتر هو هجوم يستغرق تنفيذه ثوان معدودة. وبمجرد تشغيل جهاز الكمبيوتر يتم تنفيذ البرنامج الضار مما يعرض النظام بالكامل للخطر. كما أن هجمات البرامج الثابتة سريعة وعادة لا يتم اكتشافها إذا لم تكن تبحث عنها، وهي ضارة للغاية.

كيفية التخفيف من الآثار السلبية لمخاطر هجمات سلسلة الإمداد

هجمات سلسلة الإمداد يمكن التخفيف من آثارها السلبية من خلال مزيج من الخيارات:

- استخدم أحد حلول إدارة الوصول المتميز مثل KeeperPAM®. KeeperPAM يساعد في منع هجمات سلسلة الإمداد من خلال منح مسؤولي تكنولوجيا المعلومات رؤية كاملة إلى وصول البائعين وممارسات كلمات المرور لديهم، وكذلك القدرة على إنفاذ قواعد الأمن في جميع أنحاء الشركة. إدارة الوصول المتميز يمكن أن تساعد في منع البائعين الوصول لأي شيء ليس ضرورياً للغاية لعملهم.

- الاستثمار في محللي مركز العمليات الأمنية. ينظر مسؤولو تكنولوجيا المعلومات المحترفون هؤلاء عن كثب في البنية التحتية لأمن الإنترنت الخاص بشركتك لتحديد أي مشاكل أو حماية مفقودة. كما سيتفاعلون مع التهديدات ويحللون آثار أي هجمات ويعلمون على تحسين نظامك.

- نشر هجوم مزيف بفرق حمراء وفرق زرقاء. سينشئ فريقك الأحمر هجوماً مزيفاً لتقليد هجوماً حياً ويتفاعل معه الفريق الأزرق. ويمكن أن يساعدك هذا في تحديد كيفية عمل التهديدات وما إذا كان نموذج أمن الإنترنت الحالي لديك قوياً بما يكفي لإيقاف تهديد نشط أم لا.

- اجعل أمن الإنترنت جزءاً منتظماً من نظام تدريب الشركة.. يجب على كل الموظفين فهم أهمية أمن الإنترنت ودورهم في الأمن الشامل للشركة.

- ضع خطط طوارئ/نماذج تهديدات تشمل كل مقدم خدمة خارجي. يجب أن يكون لديك دائماً خطة طوارئ معمول بها في حالة تعرض مقدم خدمة خارجي للاختراق أو تعريضه لنظامك للاختراق. ويمكن أن يساعدك نموذج التهديدات على تصور التهديدات المحتملة التي قد تنشأ من بائعيك/مورديك.

كيف تكتشف الشركات هجمات سلسلة الإمداد

يعتبر اكتشاف هجمات سلسلة الإمداد سريعاً هو المفتاح لضمان أن يكون الضرر محدوداً وقابلاً للعكس. ومن خلال استخدام الأدوات الحديثة، يمكنك اكتشاف كل أنواع هجمات سلسلة الإمداد بداية من البرامج الثابتة وصولاً إلى البرمجيات وما بعدها. إليك ما تحتاجه:

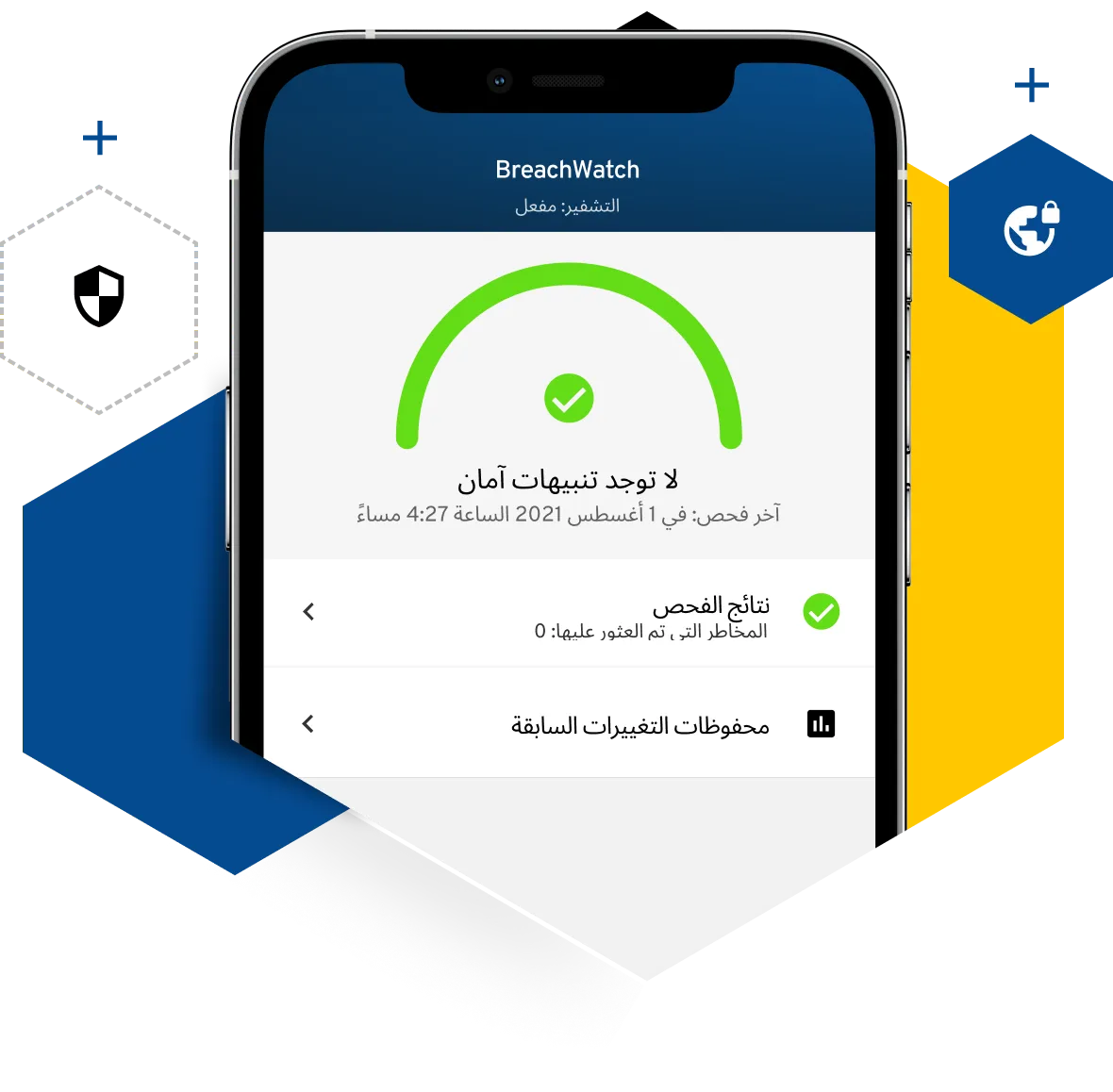

- Keeper BreachWatch®: استخدم BreachWatch لترى ما إذا تم اختراق بيانات شركتك (أو بياناتك الشخصية) في هجوم. دائماً ما تكون البيانات المخترقة أكثر هشاشة وتوفر نقطة دخول سهلة للبرامج الضارة.

- أدوات كشف الشبكة والاستجابة (NDR): باستخدام أدوات كشف الشبكة والاستجابة تستطيع مراقبة جميع بيانات الويب التي تدخل وتخرج من موقع شركتك للبحث عن نشاط ضار. وهذا مهم بشكل خاص إذا كنت توفر شبكة WiFi "ضيف" للبائعين الذين يدخلون المبنى أو يعملون مع الشركة.