使用零信任远程数据库访问保护特权系统

申请演示什么是远程数据库访问?

远程数据库访问 (RDA) 是一种协议标准,通常是指远程访问设备和服务器之间的数据库。数据库是指存储在云端或物理电脑系统中的数据。

保护远程数据库访问的重要性

提供对最敏感系统的访问是必要的,但这会带来风险。VPN 通常提供了过多的访问权限,特别是对于承包商、供应商和偶尔使用的员工。

暴露数据库凭据会带来更大的风险。当使用共享 root 帐户或系统管理员帐户时,很难了解谁有权访问系统。

保护数据库及其访问权限非常重要,因为它们包含敏感数据,例如公司专有数据和客户的个人身份信息 (PII)。在发生安全泄露或内部攻击时,知道谁有权访问这些系统至关重要。

如何在不暴露凭据的情况下安全访问数据库

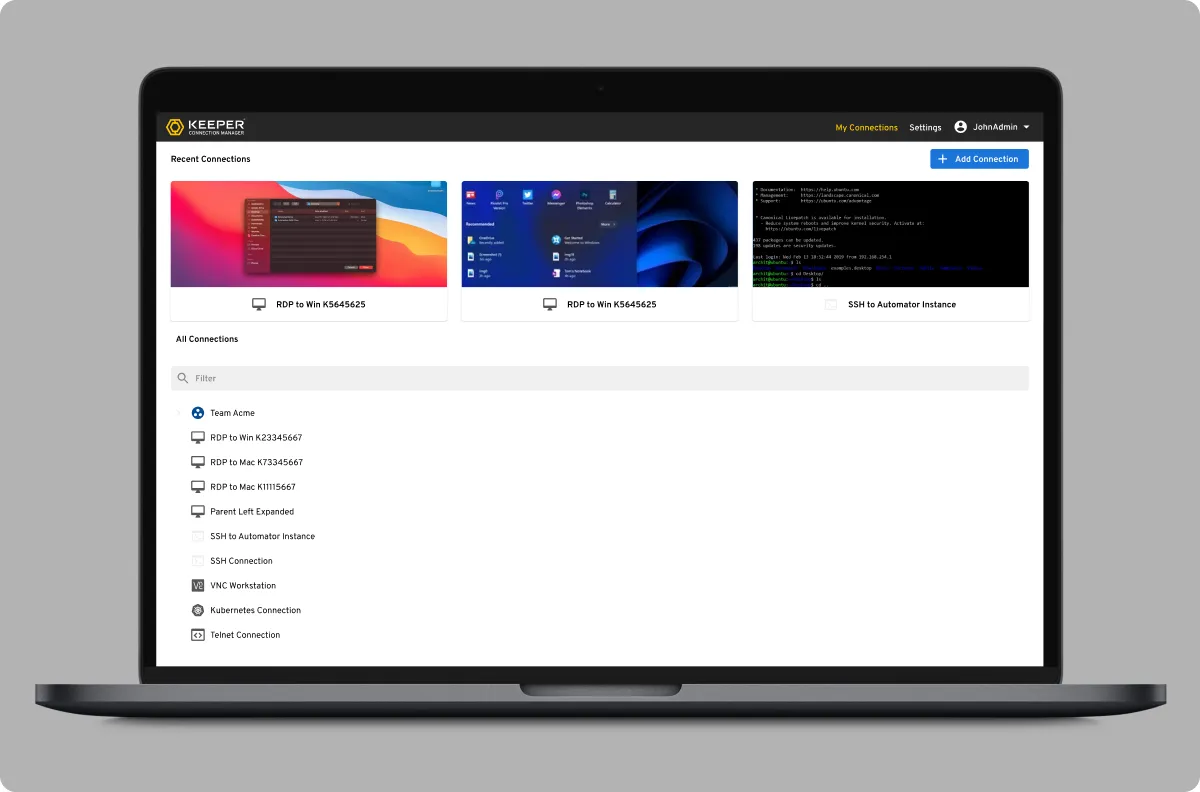

Keeper Connection Manager (KCM) 消除了与使用 VPN 相关的风险。KCM 允许管理员提供对 MySQL、SQL Server 和 PostgreSQL 的直接数据库访问权限。其他数据库类型可以通过 RDP、SSH, K8s、VCN 和 RemoteApp 访问,所有这些都无需共享凭据。访问权可以随时撤销,并且有稳健的审核跟踪识别系统使用的时间和方式。

通过经审核和录制的会话满足合规需求

几乎所有合规框架都通过强制记录访问请求来解决与特权系统访问相关的风险,包括任何被视为“范围内”的数据库系统。 KCM 满足了这些核心需求。

使用 Keeper 可以轻松保护远程数据库访问

实施特权访问管理 (PAM) 解决方案应尽可能轻松。但事实往往并非如此。有些解决方案要求为所有特权用户安装定制客户端,并在所有特权端点上安装代理,此外还需要一个或多个堡垒来代理连接。有些需要更改 Active Directory (AD) 或直接访问域控制器。

由于 Keeper Connection Manager 无代理和无客户端,因此易于部署。只需安装网关即可获得以下支持:

- MySQL、PostgreSQL 和 SQL Server 数据库连接

- RemoteApp

以及其他非数据库连接:

- SSH

- VNC

- Kubernetes

- RDP 开箱即用

无需代理,您的网络浏览器就是客户端,对数据库服务器或其他服务没有影响。

安全堡垒 = 卓越安全性

Keeper Connection Manager 网关可以完全锁定至客户的基础设施,以限制客户端设备和目标服务器之间的访问。用于连接至目标服务器的机密可以在 Keeper Secrets Manager 加密保管库中进行管理。直通凭据还为用户提供对目标实例的动态访问,而无需在网关中的任何位置存储机密。

Keeper 提供广泛的监视、审核和报告

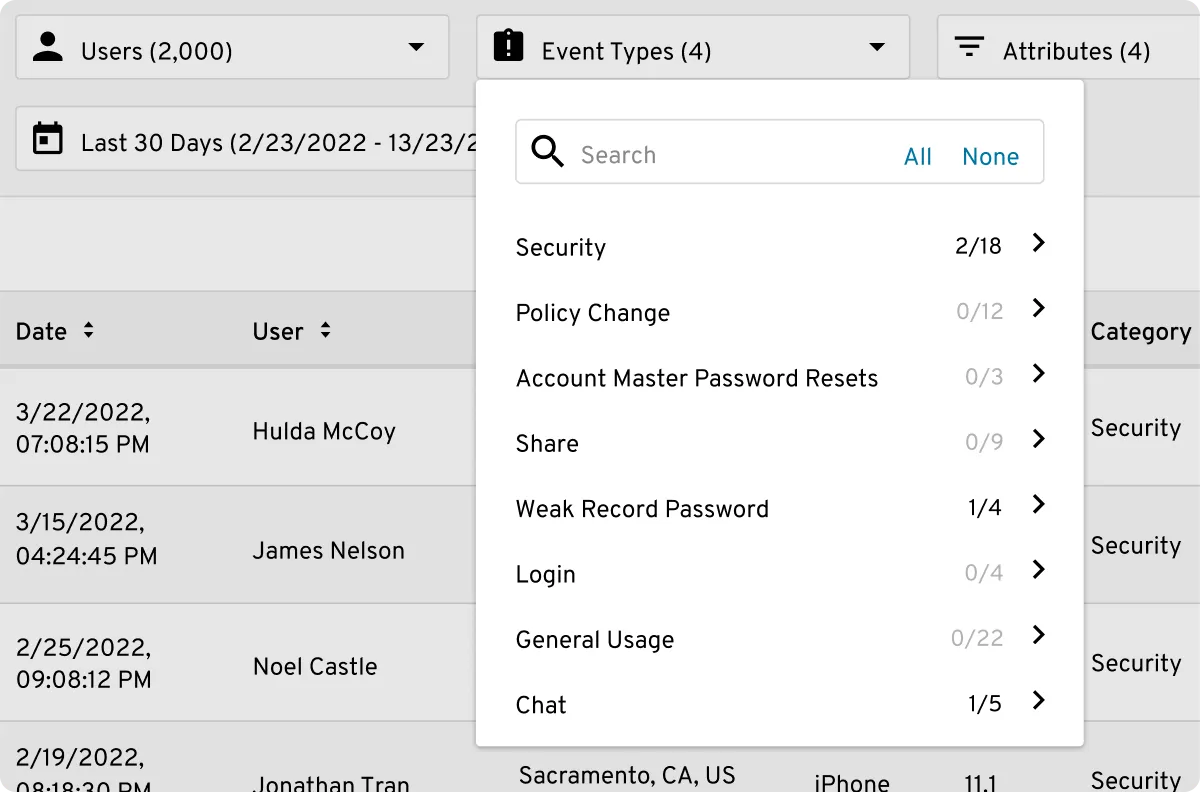

除了汇总的安全审核外,Keeper 还提供 200 多种事件类型的事件日志记录,基于事件的提醒,并可集成流行的第三方 SIEM 解决方案。

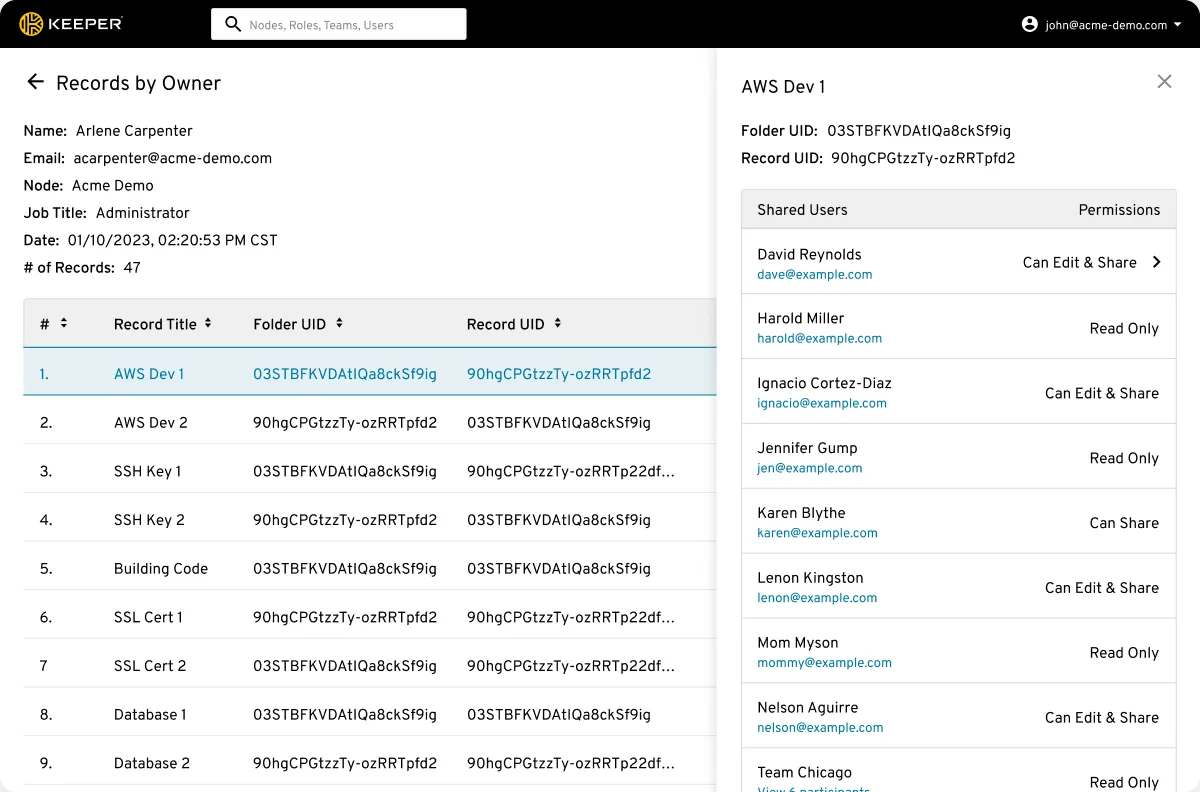

Keeper 的合规报告功能允许管理员在零信任和零知识安全环境中监视并报告整个组织特权帐户的访问权限。

市场领先的安全基础架构和策略

Keeper 拥有业内历史最悠久的 SOC 2 认证和 ISO 27001 认证。Keeper 提供一流的安全性,采用零信任框架和零知识安全体系结构,在保管库、共享文件夹和记录级别通过多层加密密钥保护客户数据。