O que é um ataque de cadeia de suprimento?

Ataques de cadeia de suprimento têm como alvo fornecedores em vez de ter como alvo direto uma empresa específica. Proteja sua organização contra esses ataques com gerenciamento de acesso privilegiado.

Entendendo ataques de cadeia de suprimento

Um ataque de cadeia de suprimento, que também é conhecido como ataque de terceiros, ataque da cadeia de valor ou violação de porta dos fundos, é quando um criminoso cibernético acessa a rede de uma empresa via fornecedores terceirizados ou pela cadeia de suprimento. As cadeias de suprimento podem ser enormes e complexas, e é por isso que alguns ataques são muito difíceis de rastrear.

Muitas empresas trabalham com dezenas de fornecedores para tudo, de ingredientes ou materiais de produção a trabalho terceirizado e tecnologia. É por isso que é tão importante proteger a cadeia de suprimento e garantir que as empresas com quem você trabalha estejam tão comprometidas com a segurança quanto você.

Os ataques de cadeia de suprimento são um tipo de ataque cibernético que é frequentemente ignorado. Esse tipo de ataque pode causar danos catastróficos no decorrer do tempo e podem ser mais difíceis de detectar e evitar se seus fornecedores não mantêm políticas de segurança cibernética rigorosas nem usam as melhores ferramentas.

Como ataques de cadeia de suprimento funcionam?

Os ataques de cadeia de suprimento funcionam distribuindo vírus ou outro software malicioso via fornecedor. Por exemplo, um registrador de teclas colocado em um pendrive USB pode abrir caminho até uma empresa varejista grande, onde então registra pressionares de teclas para determinar as senhas de contas de funcionários. Os criminosos cibernéticos podem então obter acesso a informações confidenciais da empresa, registros de clientes, informações de pagamento e mais.

Exemplos de ataques de cadeia de suprimentos

Ataque de software à cadeia de suprimento

Um ataque de software à cadeia de suprimento só exige um aplicativo ou software comprometido para distribuir malware para toda a cadeia de suprimento. Os ataques frequentemente têm como alvo o código-fonte de um aplicativo, distribuindo código malicioso para um aplicativo ou sistema de software confiável.

Os criminosos cibernéticos frequentemente têm como alvo atualizações de software ou aplicativo como pontos de entrada. Os ataques de cadeia de suprimento de software são incrivelmente difíceis de rastrear, com os criminosos cibernéticos frequentemente usando certificados furtados para "assinar" o código para torná-lo legítimo.

Ataque de hardware à cadeia de suprimento

Os ataques de hardware dependem de dispositivos físicos, de forma muito parecida com o registrador de teclas de pendrive USB mencionado anteriormente. Os criminosos cibernéticos terão como algo um dispositivo que abre caminho por toda a cadeia de suprimentos para maximizar o alcance e os danos.

Ataque de firmware à cadeia de suprimento

Inserir malware no código de inicialização de um computador é um ataque que demora apenas um segundo. Quando um computador inicializa, o malware é executado, colocando todo o sistema em perigo. Os ataques de firmware são rápidos, frequentemente indetectáveis se você não o estiver procurando e incrivelmente danoso.

Como minimizar o risco de ataques de cadeia de suprimento

Os ataques de cadeia de suprimento podem ser minimizados com uma combinação de opções:

- Use uma solução de Gerenciamento de Acesso Privilegiado (PAM), como o KeeperPAM®. O KeeperPAM ajuda a evitar ataques de cadeia de suprimento, dando aos administradores de TI visibilidade completa sobre o acesso de fornecedores e as práticas de senhas, bem como a capacidade de impor regras de segurança em toda a empresa. O PAM pode ajudar a evitar que fornecedores acessem algo que não seja estritamente necessário para seu trabalho.

- Invista em analistas do Centro de Operações de Segurança (SOC). Esses profissionais de TI observarão de perto a infraestrutura de segurança cibernética de sua empresa para identificar quaisquer problemas ou proteções ausentes. Eles também reagirão a ameaças, analisarão os efeitos de quaisquer ataques e trabalharão para melhorar o seu sistema.

- Implemente um ataque falso com equipes vermelhas e azuis. Sua equipe vermelha criará um ataque falso para imitar uma ameaça real e a equipe azul reagirá a ele. Isso pode ajudar a identificar como as ameaças operam e se seu modelo de segurança cibernética atual é ou não robusto o suficiente para deter uma ameaça ativa.

- Torne a segurança cibernética uma parte regular do regime de treinamento de sua empresa. Todos os funcionários devem compreender a importância da segurança cibernética e a função deles na segurança geral da empresa.

- Tenha planos de contingência/modelos de ameaça que incluam todos os provedores terceirizados.É preciso sempre ter um plano de contingência em vigor caso um provedor terceirizado seja comprometido ou comprometa o seu sistema. Um modelo de ameaça pode ajudar a visualizar possíveis ameaças que possam surgir de seus fornecedores.

Como as empresas detectam ataques de cadeia de suprimento

Detectar rapidamente um ataque de cadeia de suprimento é essencial para garantir que os danos sejam limitados e reversíveis. Usando ferramentas modernas, você consegue detectar todos os tipos de ataques de cadeia de suprimento, de firmware a software e além. Eis do que você precisa:

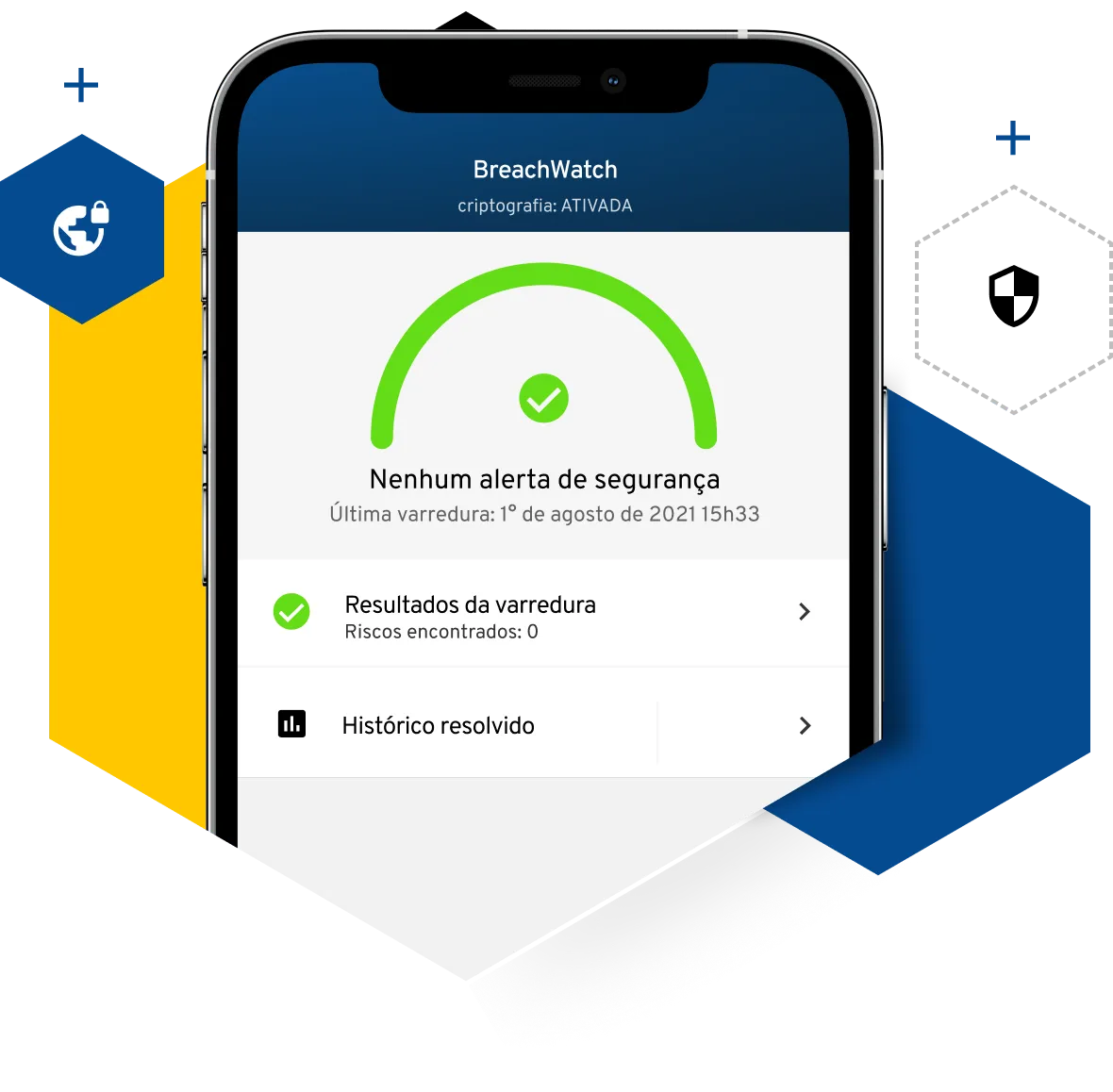

- Keeper BreachWatch®: Use o BreachWatch para ver se seus dados comerciais (ou pessoais) foram comprometidos em um ataque. Dados comprometidos são sempre mais vulneráveis e podem fornecer um ponto de entrada fácil para malware.

- Ferramentas de Detecção e Resposta de Rede (NDR): Usando ferramentas de NDR, é possível monitorar todo o tráfego de internet de sua empresa em busca de atividade maliciosa. Isso é especialmente importante se você oferece uma rede WiFi de "convidados" para fornecedores que entram no prédio ou trabalham com a empresa.